Questões de Concurso Público LIQUIGÁS 2012 para Profissional Júnior - Desenvolvimento de Aplicações

Foram encontradas 70 questões

Nesse contexto, as portas são abstrações utilizadas para

Esses módulos são as camadas de Lógica de Negócio, de Acesso a Dados e de

A esse pequeno conjunto de informações armazenado no cliente, dá-se o nome de

De acordo com a ISO/IEC 27002,

O esquema de Certificados Digitais

Essa arquitetura caracteriza-se por

Algumas tecnologias comumente utilizadas em Web service incluem

São exemplos de protocolos respectivamente utilizados nas camadas de Aplicação, Transporte e Inter-redes:

A nova lei sobre classificação de informações, aprovada no Congresso em outubro de 2011, estabelece que nenhum documento poderá permanecer mais de 50 anos em sigilo e que o documento classificado como confidencial deixará de existir.

Essa lei altera os aspectos de classificação relacionados a critérios de

A descrição de um padrão de projeto deve conter

Essa metalinguagem é conhecida como

Em um sistema de tempo real que envolve a transmissão de voz digital com interatividade, o melhor protocolo de transporte para a transmissão da voz é o

A Política de Segurança deve

Para que essa aplicação possa funcionar adequadamente e de forma padronizada, é preciso garantir que, no servidor principal, seja permitido

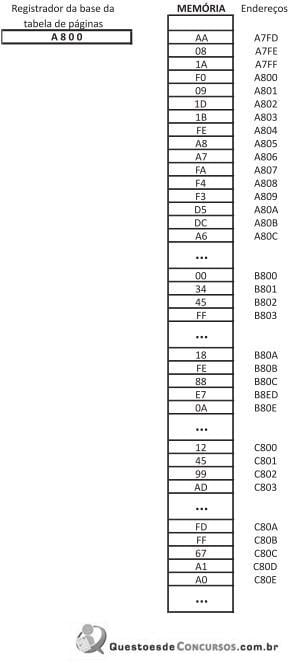

Em um determinado sistema que utiliza paginação de memória, endereços lógicos foram projetados com 16 bits, dos quais os 4 mais significativos indicam uma entrada na tabela de páginas. Nesse sistema existe um registrador especial que contém o endereço do início da tabela de páginas, que está armazenada na memória e contém 16 entradas, cada uma com 8 bits. Em cada entrada dessa tabela de páginas, os quatro bits mais significativos (os da esquerda) são bits de controle e os quatro restantes correspondem aos 4 bits mais significativos do endereço da página física de memória. Considere que o conteúdo da memória e do registrador do início (base) da tabela de páginas é o da figura, na qual todos os valores encontram-se representados em hexadecimal.

Um acesso de leitura ao endereço lógico B80A retornará, em hexadecimal, o valor

• 1 bit de overflow (V)

• 1 bit de carry (C)

• 1 bit indicativo de resultado negativo (N) (1 caso o resultado da última operação tenha sido < 0)

• 1 bit indicativo de resultado zero (Z) (1 caso o resultado da última operação tenha sido = 0)

O registro de FLAGS tem, como bit mais significativo, V, seguido pelo C, N e Z. Em um determinado instante, os valores em hexadecimal armazenados em ALUx e ALUy são, respectivamente A000 e 804A. Nesse momento, a Unidade de Controle (UC) do processador envia um sinal de controle acionando a operação de soma da ULA.

Como resultado, o registro de FLAGS conterá, em binários, o valor