Questões de Concurso Público Transpetro 2018 para Analista de Sistemas Júnior - Processos de Negócio

Foram encontradas 70 questões

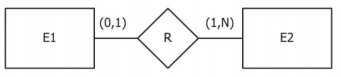

A Figura a seguir exibe um modelo E-R composto por duas entidades e uma relação.

Qual diagrama de Venn contém uma relação que atende às regras de multiplicidade definidas no modelo E-R acima?

Considere a seguinte notação para especificar componentes de esquemas relacionais:

• Tabelas são descritas por um nome e uma lista de colunas, separadas por vírgulas.

• Colunas que participam da chave primária estão sublinhadas.

• Dependências funcionais entre colunas são definidas pelo símbolo (→) e exibidas em seguida à definição das tabelas.

Todos os esquemas atendem à 1FN.

Dos esquemas a seguir, o único que se encontra na 3FN é

Uma empresa deseja permitir que seus colaboradores acessem vários de seus recursos de forma distribuída, via rede, sem, no entanto, permitir que outras pessoas, estranhas à empresa, tenham esse mesmo privilégio.

Para isso, o departamento de suporte de TI da empresa deve providenciar uma

A aplicação WWW é hoje uma das formas mais comuns de oferecer serviços. Todos os dispositivos cliente, de celulares a laptops e desktops, têm hoje diversos navegadores que permitem o consumo desses serviços de forma padronizada. Dois dos principais padrões que permitem essa grande ubiquidade de serviços web estão relacionados a:

(i) um protocolo para a recuperação das páginas armazenadas nos servidores;

(ii) a codificação dessas páginas.

Esses padrões são:

A classificação da informação visa a assegurar que a informação receba um nível adequado de proteção.

O processo de classificação da informação é um processo

A Norma ISO 27002 define o código de prática para a gestão da segurança da informação.

Dentre as recomendações de segurança, o controle de acesso à rede recomenda implantar ações de controle para que

Para proteger as redes de dados, as empresas criam perímetros de segurança formados por componentes que avaliam o tráfego de ingresso e egresso.

O componente que utiliza listas de controle de acesso formadas por regras que determinam se um pacote pode ou não atravessar a barreira é a(o)

A Virtual Private Network (VPN) permite o estabelecimento de um enlace seguro do tipo host-to-host, host-to-gateway ou gateway-to-gateway. Existe uma técnica que permite o encapsulamento de um pacote inteiro em outro pacote na VPN do tipo host-to-gateway, de forma segura, usando criptografia.

Essa técnica é o(a)

Esse malware é o

Um certificado digital possui o valor SHA256RSA no campo algoritmo de assinatura.

Essa informação indica que a assinatura digital do certificado digital foi criada com o algoritmo de hash

O SAML (Security Assertion Markup Language) é constituído por componentes modulares que permitem a transferência de identidade, autenticação e informações de autorização entre organizações. Dentre esses componentes, os protocolos são utilizados para realizar as requisições definidas pelo SAML e retornar as respostas apropriadas.

O protocolo que fornece um mecanismo pelo qual as mensagens do protocolo SAML podem ser passadas por referência, utilizando, para isso, um valor pequeno e de tamanho fixo, é o

A ICP (Infraestrutura de Chaves Públicas) define um conjunto de técnicas, práticas e procedimentos a serem adotados pelas entidades a fim de estabelecer um sistema de certificação digital baseado em chave pública.

Na ICP-Brasil, o certificado de uma Autoridade Certificadora, imediatamente subsequente à Autoridade Certificadora Raiz, é assinado

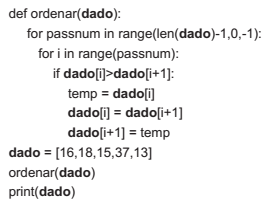

Analise o algoritmo de ordenação que se segue.

Com o uso desse algoritmo, qual é a quantidade de trocas

realizadas para ordenar a sequência dado?

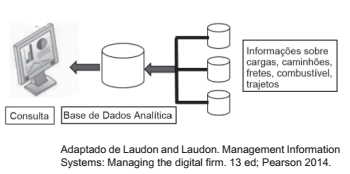

Determinada empresa de transporte possui uma frota de caminhões que movimenta diversos tipos de carga, tais como eletrônicos, brinquedos e eletrodomésticos. Um Sistema de Informações proprietário calcula detalhes financeiros e técnicos das viagens dessa frota. Os cálculos financeiros incluem, entre outros, custos de combustível, mão de obra e valor de frete. Os detalhes técnicos são inúmeros, como tipo e volume da carga, capacidade, consumo e velocidade dos caminhões, restrições dos trajetos, distâncias aos destinos e outros.

O sistema responde a perguntas, tais como:

i) dada uma especificação de carga, uma escala de entrega e preços de frete, quais caminhões e motoristas devem ser alocados para maximizar o lucro?

ii) qual conjunto (velocidade, trajeto) deve ser utilizado por determinado caminhão para otimizar o lucro e garantir as datas de entrega?

A Figura resume a configuração do sistema.

Com base na descrição acima, o tipo de Sistema de Informação

utilizado por essa empresa é o

Considere uma árvore binária de busca (BST) com n (n>3) níveis (o nó raiz está no nível 1), 2n - 1 nós e todas as chaves diferentes. Suponha, ainda, que algum dos pais de duas folhas seja removido da árvore e, mais tarde, uma chave com o mesmo valor da chave do nó removido seja inserida na árvore.

Quantas são as comparações necessárias para fazer a busca e encontrar o nó cuja chave foi removida e depois reinserida?

Os sistemas de informação são aperfeiçoados continuamente como consequência da evolução da tecnologia e dos processos gerenciais, e estão cada vez mais presentes na lista de impactos relevantes no sucesso dos negócios. Exemplo desses impactos é o avanço da migração de aplicações tradicionalmente realizadas nos computadores das empresas para serviços prestados online, sob demanda e, muitas vezes, mediante sistema de assinatura (software como serviço).

A inovação criada nos últimos anos, na área de sistemas de informação, que proporciona a utilização de tais aplicações é conhecida como

Diversos autores e instituições definem Workflow. Alguns tratam como tecnologia, outros como ferramenta, mas todos, entretanto, falam de automação de processos.

Considerando o contexto de suas aplicações, Workflow pode ser entendido como a automação

Sistemas especialistas ocupam lugar privilegiado na área de Inteligência Artificial, mesmo com o avanço de outras áreas. Esses sistemas capturam conhecimento tácito de especialistas e podem ser utilizados em processos complexos de tomada de decisão como, por exemplo, diagnósticos médicos.

NÃO é característica dos sistemas especialistas

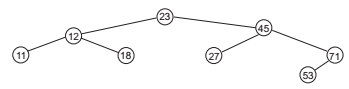

Analise a árvore binária de busca (BST), abaixo, representada pelas chaves dos seus nós.

Qual é a sequência de chaves representativa do seu percurso

em pré-ordem?

O HTTP (hypertext transfer protocol) é um protocolo usado para transferência de informações na WWW (world wide web). Os dados transferidos pelo HTTP podem ser de vários tipos, incluindo textos, hipertextos e imagens.

O HTTP é um protocolo semelhante ao