Questões de Concurso Público UNIRIO 2019 para Analista de Tecnologia da Informação

Foram encontradas 8 questões

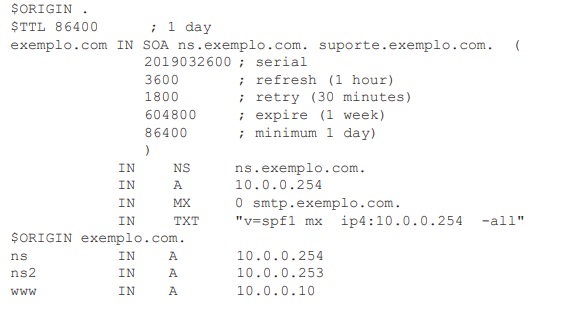

O servidor de nomes primário (authoritative name server) do domínio exemplo.com está registrado com o nome ns.exemplo.com. O Mapa da zona exemplo.com é o seguinte:

O administrador do serviço DNS (Domain Name System) desse domínio quer delegar a zona do subdomínio rh.exemplo.com para o servidor de nomes registrado com o nome ns2.exemplo.com. Para fazer essa delegação, o administrador deve inserir um Resource Record (RR) específico para essa finalidade no mapa da zona exemplo.com.

Esse RR específico é o

O serviço de correio eletrônico ainda é um dos serviços mais importantes da internet.

O protocolo de comunicação padronizado pelo IETF (Internet Engineering Task Force) para que o cliente de correio acesse a caixa postal de entrada mantida no servidor de correio é o

A inundação da rede é uma das ameaças mais difíceis de serem combatidas. Criminosos costumam formar uma armada composta de inúmeros equipamentos infectados com códigos maliciosos que permitem seu controle remoto.

Essas armadas são conhecidas como

Redes Locais têm características específicas, que motivaram o grupo IEEE 802 a publicar uma arquitetura própria, porém compatível com a arquitetura proposta pelo modelo de referência OSI, na qual uma camada do modelo OSI foi particionada em duas subcamadas.

A camada do modelo OSI que foi particionada e as duas subcamadas, inferior e superior (nessa ordem), da arquitetura IEEE 802 são, respectivamente,

Uma estação terminal tem uma interface cujo endereço IPv4 é 198.171.137.14. A máscara da rede em que essa estação se encontra é 255.255.252.0.

O endereço de broadcast da rede em que essa estação está é o

O administrador de uma rede recebeu um equipamento para implantar uma rede local de sua empresa. Ao inspecioná-lo, percebeu que se tratava de um switch para uma rede Ethernet, no qual as interfaces podem funcionar no modo half-duplex ou full-duplex, podem ser configuradas para operar com taxas de 10 Mbps ou 100 Mbps e permitem a ligação das estações usando par trançado.

Pela descrição, esse switch possui interfaces que obedecem ao padrão

Uma das estratégias adotadas para proteger a rede interna é implantar um perímetro de segurança composto de elementos independentes que ofereçam proteção em vários níveis. Para impedir que estações da rede interna violem a política de segurança da empresa, um dos componentes do perímetro é responsável por intermediar a comunicação entre essas estações e os servidores da rede externa para poder fazer a inspeção do conteúdo das mensagens dos protocolos de comunicação da camada de aplicação.

Esse componente é o