Questões de Concurso Público UNIRIO 2019 para Analista de Tecnologia da Informação

Foram encontradas 70 questões

José é um desenvolvedor e acabou de fazer uma alteração no código. O gerente de projeto definiu que serão realizados os seguintes testes: unitários/integração; de sistema; de aceitação. A empresa possui uma área de testes independente da equipe de desenvolvimento.

O Desenvolvedor, a equipe de teste e o usuário devem executar, respectivamente, os seguintes testes:

Redes Locais têm características específicas, que motivaram o grupo IEEE 802 a publicar uma arquitetura própria, porém compatível com a arquitetura proposta pelo modelo de referência OSI, na qual uma camada do modelo OSI foi particionada em duas subcamadas.

A camada do modelo OSI que foi particionada e as duas subcamadas, inferior e superior (nessa ordem), da arquitetura IEEE 802 são, respectivamente,

Uma estação terminal tem uma interface cujo endereço IPv4 é 198.171.137.14. A máscara da rede em que essa estação se encontra é 255.255.252.0.

O endereço de broadcast da rede em que essa estação está é o

O administrador de uma rede recebeu um equipamento para implantar uma rede local de sua empresa. Ao inspecioná-lo, percebeu que se tratava de um switch para uma rede Ethernet, no qual as interfaces podem funcionar no modo half-duplex ou full-duplex, podem ser configuradas para operar com taxas de 10 Mbps ou 100 Mbps e permitem a ligação das estações usando par trançado.

Pela descrição, esse switch possui interfaces que obedecem ao padrão

Uma das estratégias adotadas para proteger a rede interna é implantar um perímetro de segurança composto de elementos independentes que ofereçam proteção em vários níveis. Para impedir que estações da rede interna violem a política de segurança da empresa, um dos componentes do perímetro é responsável por intermediar a comunicação entre essas estações e os servidores da rede externa para poder fazer a inspeção do conteúdo das mensagens dos protocolos de comunicação da camada de aplicação.

Esse componente é o

Para proteger a sua mensagem M assinada, que será enviada para a entidade B, a entidade A usará uma criptografia simétrica cuja chave é gerada a partir de um PRNG (Pseudo-Random Number Generator).

Para que a entidade B possa decriptar M e verificar a

assinatura digital, ela deve conhecer o algoritmo de PRNG

usado pela entidade A e

Um grupo de programadores, trabalhando no projeto “Solução” decidiu controlar a versão de código por meio do software CVS. Para isso é necessário criar o repositório.

Qual o comando correto para criar esse repositório, pela primeira vez, no diretório “/home/Solucao/CVS_root”?

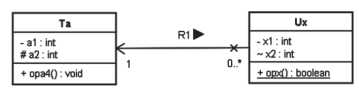

A Figura a seguir exibe um diagrama de classes UML.

Qual conjunto de classes Java é uma implementação semanticamente fidedigna ao diagrama acima?