Questões de Concurso Público Transpetro 2023 para Profissional Transpetro de Nível Superior - Junior: Ênfase: 4: Análise de Sistemas - Infraestrutura

Foram encontradas 70 questões

Premissa 1: Se o carro de P é azul e confortável, então a lancha de Q é verde ou não é confortável.

Premissa 2: O carro de P e a lancha de Q são confortáveis.

Premissa 3: Lanchas confortáveis não são verdes.

Qual conclusão torna válido o argumento?

Esse cabeçalho é o

Esse comando é o

Tal arquitetura de armazenamento de dados é conhecida como

Na janela Serviços desse sistema operacional, o serviço de impressão é identificado como

Nesse contexto, um especialista em segurança realizou um teste e confirmou a existência de um problema desse tipo.

Para isso, ele introduziu a seguinte URL:

http://www.exemplo.com/app.php?username=<Script Language="Javascript">alert("Você pode ser atacado!");</Script>

Como resultado desse teste de comprovação do especialista, o navegador apresentou uma janela pop-up com a mensagem de alerta Você pode ser atacado! na página da aplicação testada.

Esse teste comprova que essa aplicação web está vulnerável ao ataque de

Para fazer isso, a primeira linha do script deve conter

A camada que realiza o subconjunto de funções descrito é a

Esse componente é o

Essa armada de bots, conhecida como botnet, é controlada de forma indireta pelos criminosos através de um servidor conhecido como

Segundo essa regra de compactação, a forma mais compacta de zeros permitida para o endereço FF05:0:0:0:CD30:0:0:FFDE é

Trata-se da topologia

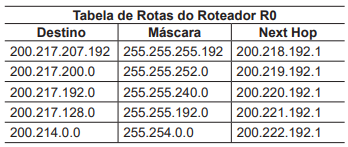

Esse roteador fará o encaminhamento desse pacote para o Next Hop com endereço

Para executar essa consulta, o administrador deve abrir um terminal de comandos e executar o seguinte comando:

Essa capacidade é atingida ao implementar-se a seguinte estratégia:

Tal representação gráfica é a(o)

Dentre as estruturas de dados, é eficiente para inserção e remoção de elementos em qualquer posição, incluindo início, meio e fim, além de oferecer acesso aos elementos em posições intermediárias, a seguinte estrutura de dados:

Suponha que o esquema de um banco de dados relacional tenha sido obtido a partir de um modelo E-R em que duas entidades, A e B, estão relacionadas por meio de uma relação R. A regra aplicada para a transformação de R foi a fusão das tabelas correspondentes às entidades A e B, que deu origem à tabela TR. A chave primária da tabela TR é a mesma que foi originalmente definida para a tabela relativa à entidade A.

Qual diagrama define uma relação R compatível com a transformação descrita acima?

A respeito de gatilhos e de procedimentos armazenados, tem-se que

Na arquitetura de referência ANSI/SPARC, que é composta por três níveis de esquema — externo, conceitual (ou lógico) e interno —, o princípio de independência de dados é expresso por meio da