Questões de Concurso Público BNDES 2024 para Analista - Análise de Sistemas - Suporte (Manhã)

Foram encontradas 10 questões

A rede de computadores e armazenamento de dados de uma empresa precisa ser organizada como um conjunto de dispositivos conectados a vários clientes e a outros dispositivos de armazenamento, de modo que possam existir vários caminhos disponíveis para o transporte de dados entre dois pontos.

A estrutura que atende a essa organização é a

Um sistema de armazenamento de dados de uma grande rede de computadores utilizará uma topologia de Fibre Channel, na qual os dispositivos estarão ligados em um modelo de anel, com o objetivo de que a inserção ou a remoção de um dispositivo paralise e interrompa toda a atividade da rede, assim como a falha de um desses dispositivos irá desfazer a estrutura de anel.

Qual é a topologia de Fibre Channel com essas características?

Um sistema de computador que utiliza Fibre Channel está sendo adaptado às camadas dessa arquitetura. Na implantação de uma dessas camadas, procurou-se configurar protocolos do padrão SCSI-3 para estabelecer uma interconexão entre o Fibre Channel e os aplicativos de maior nível.

Nesse caso, essa camada, na qual houve essa configuração, trata da função de

Uma equipe de suporte de TI está trabalhando na instalação dos módulos da ferramenta de monitoramento de redes Zabbix. O módulo que está sendo instalado coleta dados para o monitoramento sem agentes e de agentes, sendo que a detecção de uma anormalidade gera a emissão de alertas visuais e por meio de sistemas de comunicação, como e-mail e SMS.

O módulo Zabbix que possui essas características é o

Um administrador de um servidor de redes, com sistema operacional Linux, está configurando as restrições de acesso de um servidor Apache HTTP.

Caso precise bloquear URLs que contenham a substring

“/teste” ou “/pronto”, o administrador especificará essa

restrição com a diretiva

O endereço de loopback é comumente utilizado para viabilizar a comunicação entre processos locais de um sistema através da pilha de protocolos da arquitetura TCP/IP. No Internet Protocol version 4 (IPv4), o endereço 127.0.0.1 é usado por padrão como o endereço de loopback.

No Internet Protocol version 6 (IPv6), o endereço de

loopback equivalente em funcionalidade ao endereço

127.0.0.1 é o

A defesa em profundidade é uma estratégia de defesa em camadas de segurança independentes de forma que, quando uma delas falha, uma outra é apresentada ao adversário. Um exemplo de aplicação dessa estratégia é a adoção de um perímetro de segurança formado por componentes de segurança independentes em operação entre uma rede interna e a borda da rede da organização.

Dentre esses componentes do perímetro de segurança, o

firewall proxy

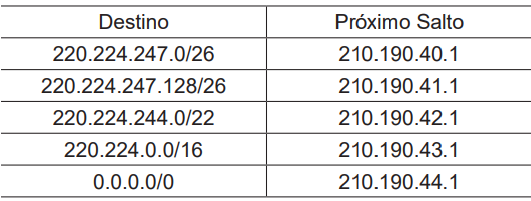

O roteamento estático é configurado manualmente para

determinar por onde um pacote deve trafegar para alcançar um destino. Suponha um roteador IPv4 com a Tabela

de rotas estáticas representada a seguir.

Considere que esse roteador recebeu um pacote IPv4 com o endereço de destino 220.224.247.197.

Qual será o endereço IPv4 do Próximo Salto para fazer o

encaminhamento do pacote?

O modelo Open Systems Interconnection (OSI) é um modelo de referência criado pela International Organization for Standardization (ISO) que permite a comunicação entre máquinas heterogêneas e define diretivas genéricas para a construção de redes de computadores independente da tecnologia utilizada. Esse modelo é dividido em camadas hierárquicas, e cada camada usa as funções da própria camada ou da camada anterior.

Qual é a camada responsável por receber os dados enviados pela camada de sessão e segmentá-los para que

sejam enviados à camada de rede, que, por sua vez,

transforma esses segmentos em pacotes?

O controle de acesso à rede é fundamental para assegurar que apenas usuários de dispositivos autorizados poderão gerar tráfego na rede da organização. Um padrão do IEEE (Institute of Electrical and Electronic Engineers) especifica uma forma de controle de acesso na qual o dispositivo do usuário (por exemplo, desktop, notebook ou smartphone), chamado de suplicante, solicita acesso à rede através de um equipamento de rede (por exemplo, switch de rede ethernet ou ponto de acesso Wi-Fi), chamado de autenticador, para um servidor de autenticação.

O padrão descrito é o IEEE