Questões de Concurso Público CNU 2024 para Bloco 2 - Tecnologia, Dados e Informação - tarde

Foram encontradas 50 questões

Em um comparativo entre essas duas opções, o endereçamento IPv6

O gestor de TI, em reunião com seus auxiliares e considerando a importância da autenticação e do controle de acesso, solicita sugestões e opiniões com corretas e relevantes justificativas sobre o emprego de tecnologias seguras para aplicações empresariais sensíveis.

Qual sugestão o gestor de TI implementará?

Dentre esses princípios, um dos mais importantes é o da irretratabilidade, que tem por objetivo

I - a comunicação interprocessos deve ser eficiente;

II - o processo de criação e destruição deve ser eficiente;

III - deve ser permitido que os processos compartilhem um mesmo espaço de endereçamento e dados.

Qual unidade de execução em sistemas operacionais atende aos requisitos apresentados?

No processo decisório, o projetista deve considerar que o protocolo UDP

Esse tipo de estação é a

No escalonamento não preemptivo, depois que a CPU é alocada a um processo, o processo só é removido da CPU quando ele passa para o estado de espera ou quando

No entanto, quando a alocação encadeada não adota a File Allocation Table (FAT), ocorre

No primeiro segmento, o(s)

O objetivo “Compromisso da gerência executiva com a tomada de decisões de TI” está relacionado à seguinte dimensão do BSC de TI:

Qual é o propósito de criar um fork no Git?

Para garantir que os testes sejam feitos de forma isolada, de acordo com as melhores práticas de testes, o programador deve

Para criar uma tabela em um banco de dados relacional, foi utilizado o seguinte comando:

CREATE TABLE PESSOA (

ID INTEGER PRIMARY KEY,

NOME VARCHAR(255)

);

Qual comando SQL permite modificar a tabela para incluir o campo CPF do tipo VARCHAR(11)?

O tipo de sistema projetado especificamente para esse fim é o

Considerando-se esse cenário, que linguagens devem ser adotadas, respectivamente, no desenvolvimento de tal aplicação para Android e para iOS?

A característica principal presente em alguns bancos de dados NoSQL que justifica essa escolha é a(o)

• Caso essa função receba o inteiro 1234 como parâmetro, ela retornará o inteiro 4321;

• Caso essa função receba o inteiro 1000 como parâmetro, ela retornará o inteiro 1;

• Caso essa função receba o inteiro 8 como parâmetro, ela retornará o inteiro 8.

Qual método executa o que foi especificado?

Hoje 2 domingo 1 carnaval 1 dia 1 samba 1

Os substantivos estão organizados de acordo com a lista inicial:

[ ["Hoje", 2], ["domingo", 1], ["carnaval", 1], ["dia", 1], ["samba", 1] ]

Para completar o programa, é necessário construir uma função, chamada inclui, que receba como parâmetros uma lista de palavras, como a lista acima, e a próxima palavra do texto. Caso essa palavra recebida como parâmetro já se encontre na lista, deve-se adicionar uma unidade à quantidade de palavras existentes no texto. Caso contrário, a nova palavra deverá ser inserida no final da lista com o valor da quantidade igual a 1.

Por exemplo:

• se a função inclui for chamada com a lista inicial e a palavra "carnaval" como parâmetros, a nova configuração da lista passará a ser:

[ ["Hoje", 2], ["domingo", 1], ["carnaval", 2], ["dia", 1], ["samba", 1] ]

• se a função inclui for chamada com a lista inicial e a palavra "folia" como parâmetros, a nova configuração da lista passará a ser:

[ ["Hoje", 2], ["domingo", 1], ["carnaval", 1], ["dia", 1], ["samba", 1], ["folia", 1] ]

Qual implementação da função inclui executa o que foi descrito?

A = { x1, x2, x3, x4, x5, x6, x7, x8, x9, x10, x11, x12 } B = { x1, x2, x3, x4, x5, x6, x7, x8 } C = { x8, x9, x10 } D = { x1, x2, x3, x4, x5 } E = { x6, x7, x8 }

Admita que esses conjuntos correspondam às entidades de mesmo nome de um diagrama Entidade-Relacionamento (E-R).

Com qual diagrama E-R esse banco de dados é compatível?

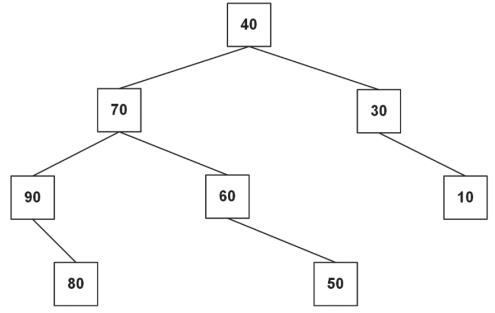

A Figura abaixo exibe uma árvore binária de busca balanceada.

Um novo número inteiro foi inserido nessa árvore sem que suas propriedades tenham sido alteradas. Além disso, nenhuma transformação foi necessária para mantê-la balanceada.

Qual foi o número inteiro inserido?