Questões de Concurso Público TCU 2008 para Analista de Controle Interno – Tecnologia da Informação, Prova 2

Foram encontradas 99 questões

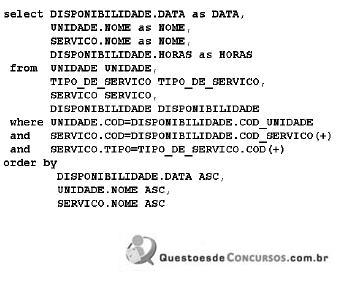

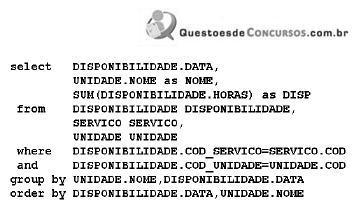

Considerando a figura e as informações acima bem como os conceitos pertinentes ao sistema mencionado, julgue o item a seguir.

Considerando a figura e as informações acima bem como os conceitos pertinentes ao sistema mencionado, julgue o item a seguir.

Considerando a figura e as informações acima bem como os conceitos pertinentes ao sistema mencionado, julgue o item a seguir.

Na figura acima, que representa um fluxo de dados que ocorre em

SGBDs relacionais durante o processamento de consultas, os

nomes de alguns elementos originais foram mascarados. Julgue

o item que se segue, acerca das informações apresentadas e

dos conceitos de SGBDs.

Na figura acima, que representa um fluxo de dados que ocorre em

SGBDs relacionais durante o processamento de consultas, os

nomes de alguns elementos originais foram mascarados. Julgue

o item que se segue, acerca das informações apresentadas e

dos conceitos de SGBDs.

Na figura acima, que representa um fluxo de dados que ocorre em

SGBDs relacionais durante o processamento de consultas, os

nomes de alguns elementos originais foram mascarados. Julgue

o item que se segue, acerca das informações apresentadas e

dos conceitos de SGBDs.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.