Questões de Concurso Público TCE-TO 2009 para Analista de Controle Externo - Informática - Processamento de Dados

Foram encontradas 6 questões

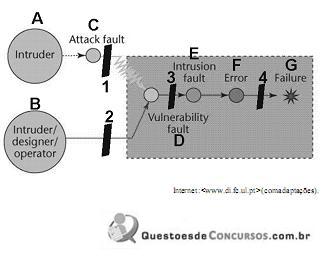

A figura acima apresenta elementos de um modelo genérico de segurança da informação denominado AVI (attack- vulnerability-intrusion) composite model. Os elementos que compõem o cerne do modelo são representados por meio de círculos ou estrelas e nomeados de A a G. Elementos de prevenção e tolerância são numerados de 1 a 4. Considerando essa figura, julgue os itens a seguir, a respeito de vulnerabilidades, ataques e proteções a sistemas.

I A e B podem ser classificados como agentes.

II C apresenta maior afinidade com o conceito de vulnerabilidade que com o conceito de ameaça.

III A melhor associação entre o par (prevenção à intrusão, tolerância à intrusão) seria (4, 3), e não (3, 4).

IV O retângulo tracejado apresentado na figura representa melhor um sistema de TI que uma rede de computadores.

V Controles de segurança, no que concerne ao desenvolvimento de aplicações seguras, são aplicados de forma mais efetiva quando associados ao elemento 2 que ao elemento 1.

Estão certos apenas os itens

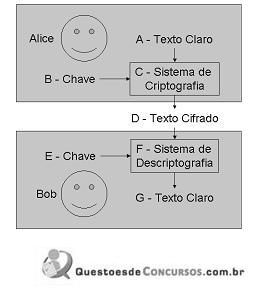

A figura acima apresenta uma relação entre dois usuários hipotéticos — Alice e Bob — que empregam processos e conceitos de criptografia, nomeados de A a G. Considerando essa figura, assinale a opção correta, com relação a criptografia, protocolos criptográficos, sistemas de criptografia e aplicações.