Questões de Concurso Público INMETRO 2010 para Pesquisador Tecnologista - Metrologia em Informática

Foram encontradas 60 questões

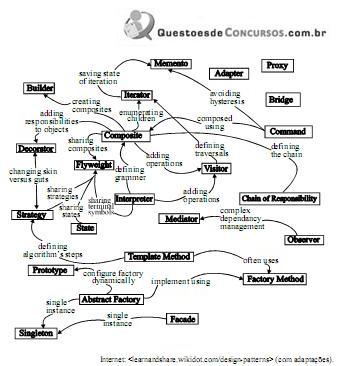

A figura acima apresenta uma proposta de relacionamento entre os padrões de design orientado a objetos descritos no GoF (gang of four) book. Considere que, na construção de um software, será empregado um ou mais desses padrões, a partir de decisão embasada na antecipação de soluções que ocorrem em determinados contextos de desenvolvimento de software. Nessa situação, assinale a opção correta a respeito dos conceitos de padrões de design.

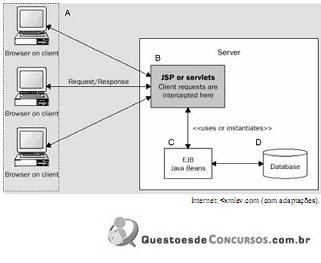

A figura acima propõe um esquema arquitetural de um sistema web em múltiplas camadas, no qual se destacam elementos nomeados A, B, C e D. Considerando essa figura, assinale a opção correta acerca da formulação de um modelo cliente/servidor de n camadas, aderente ao conceito de web services, que emprega segurança de servidores, DMZ, IDS/IPS e firewalls.

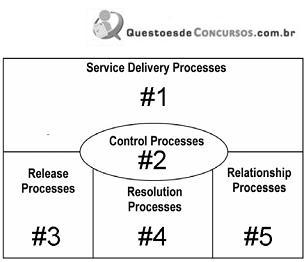

A figura acima, adaptada da norma ISO 20000-1:2005, apresenta uma proposta de relacionamento entre categorias de processos de gerenciamento de serviços de tecnologia da informação (TI), nomeadas de #1 a #5. Um dos propósitos dessa norma é descrever os requisitos de um sistema que habilita o efetivo gerenciamento e implementação de todos os serviços de TI de uma organização. Considerando essa figura, assinale a opção correta a respeito dos conceitos de sistema de gestão de serviços de TI aderente à ISO 20000.

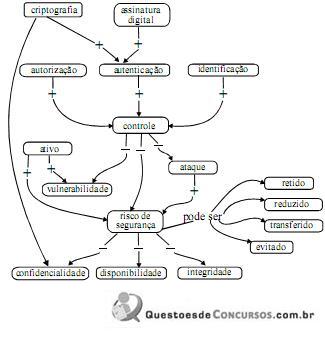

Tendo como referência o diagrama acima, assinale a opção que apresenta uma proposta de influências entre conceitos de domínio de gestão da segurança da informação.

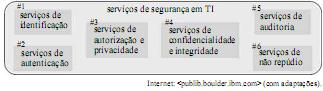

Considerando a figura acima, que apresenta um conjunto de serviços de segurança de TI, numerados de #1 a #6, assinale a opção correta acerca desses serviços e de suas relações com mecanismos e políticas de segurança.

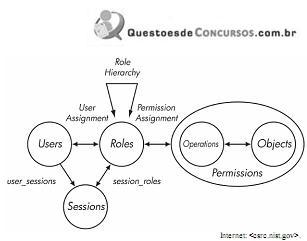

Considerando a figura acima, que apresenta de forma simplificada um modelo de controle de acesso RBAC (role based-acess control), assinale a opção correta acerca dos conceitos de autorização, controle de acesso, RBAC e ACLs.

Tendo por referência essas informações, assinale a opção correta acerca de técnicas de criptografia.

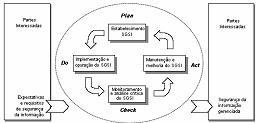

A figura acima, obtida da norma ABNT NBR ISO/IEC 27001:2006, apresenta um modelo sistêmico de funcionamento de um sistema de gestão de segurança da informação (SGSI). Considerando que o escopo no qual o SGSI seja implementado compreenda toda a organização, assinale a opção correta a respeito dos conceitos de segurança.

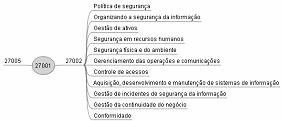

Considerando a figura acima, que apresenta uma proposta de relação entre as normas ISO/IEC 27001, 27002 e 27005, assinale a opção correta.

Considerando a figura acima, que ilustra a página de introdução à ICP-Brasil, na qual são apresentados alguns conceitos e tecnologias da organização, assinale a opção correta.

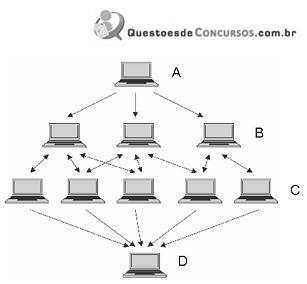

A figura acima apresenta um esquema de comunicações, de comando e de controle existente entre computadores durante ataques distribuídos de negação de serviço, no qual se destacam computadores de tipo A, B, C e D. Considerando essa figura, assinale a opção correta a respeito das características de ataques de negação de serviço — denial of service (DoS) — em geral, e, de forma específica, ataques de DoS distribuídos.

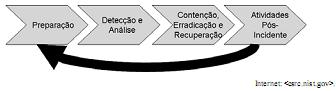

Considerando o diagrama acima, que apresenta um modelo de ciclo de vida de resposta a incidentes, assinale a opção correta.