Questões de Concurso Público Banco da Amazônia 2012 para Técnico Científico - Redes e Telecomunicações

Foram encontradas 70 questões

Considerando os dados acima, que foram coletados em uma máquina e mostram o status de alguns serviços em um sistema operacional CentOS 5.8 ou superior, com configuração padrão em relação aos serviços, julgue os itens a seguir.

Considerando os dados acima, que foram coletados em uma máquina e mostram o status de alguns serviços em um sistema operacional CentOS 5.8 ou superior, com configuração padrão em relação aos serviços, julgue os itens a seguir.

Considerando os dados acima, que foram coletados em uma máquina e mostram o status de alguns serviços em um sistema operacional CentOS 5.8 ou superior, com configuração padrão em relação aos serviços, julgue os itens a seguir.

A figura acima representa a tela de edição de diretivas de grupo local em um sistema operacional Windows 7 Enterprise (gpedit.msc) em rede local. Julgue os próximos itens, relativos à interface mostrada na figura e ao gpedit.msc.

A figura acima representa a tela de edição de diretivas de grupo local em um sistema operacional Windows 7 Enterprise (gpedit.msc) em rede local. Julgue os próximos itens, relativos à interface mostrada na figura e ao gpedit.msc.

A figura acima representa a tela de edição de diretivas de grupo local em um sistema operacional Windows 7 Enterprise (gpedit.msc) em rede local. Julgue os próximos itens, relativos à interface mostrada na figura e ao gpedit.msc.

Julgue os itens que se seguem, a respeito dessas estruturas.

Julgue os itens que se seguem, a respeito dessas estruturas.

Julgue os itens que se seguem, a respeito dessas estruturas.

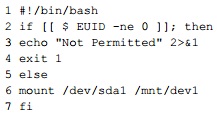

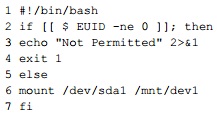

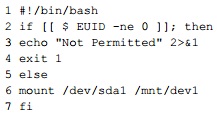

Acerca do trecho de código acima, julgue os itens subsequentes.

Acerca do trecho de código acima, julgue os itens subsequentes.

Acerca do trecho de código acima, julgue os itens subsequentes.