Questões de Concurso Público PC-DF 2013 para Agente de Polícia

Foram encontradas 15 questões

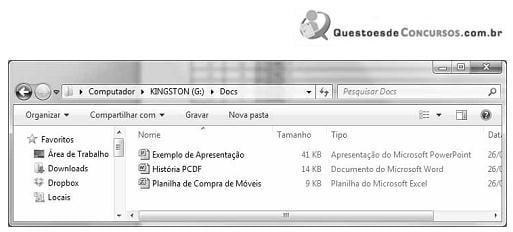

A figura acima, que ilustra uma janela do Windows 7, mostra o conteúdo da pasta denominada Docs. Com referência à situação mostrada nessa figura, ao Windows 7 e a conceitos de informática, julgue o item abaixo

Para se verificar, por meio de um programa antivírus instalado no computador, se os três arquivos da pasta Docs contêm algum tipo de vírus ou ameaça digital, é suficiente clicar o botão

, localizado próximo ao canto superior direito da janela.

, localizado próximo ao canto superior direito da janela.

Com relação ao Word 2010 e à figura acima, que mostra uma janela desse software com trecho de um texto em processo de edição, julgue o item subsequente.

pode ser usada para realçar o texto selecionado, à semelhança do que se pode fazer com um marca-texto em um texto manuscrito ou impresso sobre papel.

pode ser usada para realçar o texto selecionado, à semelhança do que se pode fazer com um marca-texto em um texto manuscrito ou impresso sobre papel.

Com relação ao Word 2010 e à figura acima, que mostra uma janela desse software com trecho de um texto em processo de edição, julgue o item subsequente.

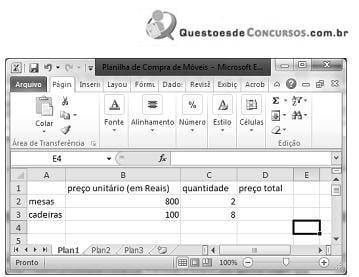

A figura acima mostra uma janela do Excel 2010, com uma planilha em processo de edição. Essa planilha hipotética contém os preços unitários de cadeiras e mesas, assim como a quantidade de itens a serem adquiridos de cada um desses móveis. Com relação a essa planilha e ao Excel 2010, julgue o item seguinte

Para se inserir na célula D2 o preço total das duas mesas e na célula D3, o preço total das oito cadeiras, é suficiente realizar a seguinte sequência de ações: clicar a célula D2; digitar =B2*C2 e, em seguida, teclar Enter; clicar a célula D2 com o botão direito do mouse e, na lista de opções que surge em decorrência dessa ação, clicar a opção Copiar; clicar a célula D3; pressionar e manter pressionada a tecla Ctrl e, em seguida, acionar a tecla V

Considerando a figura acima, que ilustra parte de uma janela do PowerPoint 2010 com uma apresentação em processo de edição, julgue o item abaixo.

A ferramenta correspondente ao botão

pode ser usada em uma sequência de ações para se ajustar o espaçamento entre caracteres de um texto da apresentação que for selecionado.

pode ser usada em uma sequência de ações para se ajustar o espaçamento entre caracteres de um texto da apresentação que for selecionado.

Com relação ao navegador Google Chrome e à situação apresentada na figura acima, que mostra uma janela desse software, julgue o seguinte item

Ao se clicar o botão

será exibida uma lista de opções, entre as quais uma que permitirá imprimir a página em exibição.

será exibida uma lista de opções, entre as quais uma que permitirá imprimir a página em exibição.

Com relação a esse tema, julgue o próximo item.

Com relação a esse tema, julgue o próximo item.