Questões de Concurso Público Polícia Federal 2013 para Perito Criminal Federal - Cargo 3

Foram encontradas 70 questões

No servlet e Jsp, o tratamento de caracteres especiais como caractere comum, recebidos em páginas HTML, pode ser feito por meio do método estático encode da classe java.net.URLEncoder.

A propriedade readyState do objeto XMLHttpRequest em Ajax no Internet Explorer possui 3 estágios, sendo 0 correspondente a não inicializado, 1 correspondente a carregado e 2 correspondente a completo.

Interpretador é um tradutor de linguagem que executa o programa fonte de imediato, em vez de gerar um código objeto a ser executado após o término da tradução, enquanto o compilador recebe um programa fonte e produz programa equivalente na linguagem alvo. No caso da linguagem Java, os processadores combinam compilação e interpretação.

Considere a gramática string → string + string → string – string |0|1|2|3|4|5|6|7|8|9 e a string como um único nó não terminal, que pode ser um dígito ou uma sentença. Nessa situação, a expressão 10 – 4 + 3 possibilita criar duas árvores de derivação distintas.

Autômatos finitos são usualmente apresentados na forma de um grafo dirigido. A figura abaixo representa uma transição que pode ocorrer se o autômato estiver em um estado Si e se o símbolo da string de entrada for a. Caso a entrada para o autômato seja a string prova, é correto afirmar que ocorrerá a transição de Si para Sf .

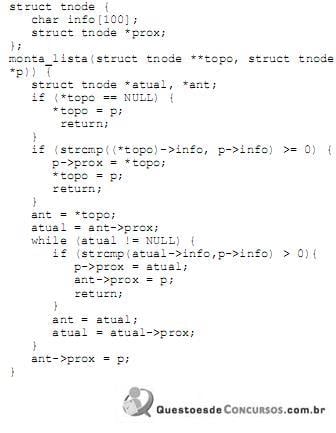

Considere tnode um nó de uma lista encadeada e a função monta_lista listados abaixo. Nesse caso, a utilização da função monta_lista criará uma lista encadeada com as informações ordenadas em ordem decrescente alfabeticamente e o ponteiro topo apontará para o nó com a maior informação alfabética.

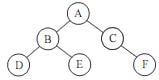

As árvores apresentadas abaixo são ditas equivalentes.

Considere um vetor C com valores entre 0 e 999, em que cada elemento do vetor é dividido em três partes (unidade, dezena e centena). Nesse caso, o método de classificação por distribuição de chave, aplicado sobre C, realizará a ordenação dos valores pela execução de sucessivos passos, tomando-se em cada passo apenas uma parte do elemento.

Na árvore binária representada abaixo, o caminhamento pós-fixado produzirá a seguinte sequência de nós visitados: D, B, E, A, C, F.

Para assegurar uma topologia livre da ocorrência de loops, o que é fundamental para que redes IEEE 802.5 funcionem adequadamente, os equipamentos de interconexão, como switches e pontes, trocam informações com a utilização do protocolo STP (Spanning Tree Protocol)

Com relação à qualidade de serviço (QoS) na camada de rede IP, os serviços diferenciados (DiffServ) são embasados no conceito de classes de serviços. Os serviços integrados (IntServ), por sua vez, utilizam uma abordagem de parametrização na qual é necessária a reserva prévia de recursos nos roteadores com o uso do protocolo de sinalização RSVP (Resource Reservation Protocol)

Utilizado em dispositivos de acesso a redes sem fio, o padrão IEEE 802.1x provê um mecanismo de autenticação para dispositivos que se conectam a uma porta em uma LAN. Esse padrão envolve três partes: o cliente (também conhecido como suplicante), um dispositivo autenticador e o servidor de autenticação (por exemplo, o Radius).

Em uma rede P2P (peer-to-peer), cada computador pode atuar como cliente e como servidor de outros computadores, possibilitando, por exemplo, o compartilhamento de arquivos. O BitTorrent é um dos protocolos para redes P2P e caracteriza-se pela existência de um mapeamento das taxas de download e upload entre os peers, de forma que um cliente pode transferir um arquivo a partir do peer com maior taxa de transferência.

Considerando-se o endereçamento IPv4 das redes com arquitetura TCP/IP e sabendo-se que o endereço de um host em uma sub-rede é 182.44.82.16/27, é correto afirmar que os endereços 182.44.82.158 e 182.44.82.159 representam hosts em uma mesma sub-rede.

Com base nas características inerentes a um equipamento de interconexão de ponto de acesso sem fio (wireless access point), é correto afirmar que ele funciona como uma ponte (bridge).

O GAE (Google App Engine) pertence à categoria de computação em nuvem conhecida como IaaS (Infrastructure as a Service) e caracteriza-se por prover máquinas virtuais, infraestrutura de armazenamento, firewalls, balanceamento de carga, entre outros recursos, de forma a hospedar aplicações web nos datacenters da Google.

Com o ambiente de computação em nuvem Azure, da Microsoft, é possível a criação de máquinas virtuais com sistemas operacionais distintos, desde o Windows Server até máquinas com distribuição Linux, como, por exemplo, CentOS, Suse e Ubuntu.

De acordo com a norma ISO/IEC 27001:2006, a formulação de um plano de tratamento de riscos que identifique a ação apropriada, os recursos, as responsabilidades e as prioridades para a gestão de riscos está relacionada à etapa Do do ciclo PDCA.

Segundo a norma ISO/IEC 27001:2006, a organização deve elaborar uma declaração de aplicabilidade, detalhando os ativos dentro do escopo do SGSI e os seus proprietários, bem como as possíveis ameaças aplicadas a tais ativos e as vulnerabilidades por elas exploradas.

Segundo a norma ISO/IEC 27001:2006, no estabelecimento do Sistema de Gestão da Segurança da Informação (SGSI), devem-se identificar e avaliar as opções para o tratamento de riscos, cujas ações englobam a aceitação consciente dos riscos (desde que satisfaçam às políticas estabelecidas dentro da organização), bem como a possibilidade de transferência dos riscos para outras partes, como seguradoras e fornecedores.