Questões de Concurso Público FUB 2015 para Analista de Tecnologia da Informação

Foram encontradas 118 questões

A respeito de Business Intelligence e sua aplicação em corporações, julgue o item a seguir.

Em um ambiente de Business Intelligence, o usuário pode

deparar com diferentes requisitos de infraestrutura para atender

às necessidades de cada uma das instâncias dos sistemas

analíticos.

A respeito de Business Intelligence e sua aplicação em corporações, julgue o item a seguir.

A estabilidade da arquitetura de dados assegura a análise

histórica dos dados operacionais armazenados nas bases de

dados.

Acerca dos estilos de arquitetura de software, julgue o item que se segue.

Em uma arquitetura baseada em componentes, o

desenvolvimento desses componentes deve ter como um dos

princípios a extensibilidade.

Acerca dos estilos de arquitetura de software, julgue o item que se segue.

O Message-Bus possibilita a comunicação entre sistemas de

software sem o conhecimento do destinatário atual das

informações.

A propósito de Gestão Eletrônica de Documentos (GED) e gestão de conteúdo, julgue o item a seguir.

Sistemas de gestão de conteúdo são responsáveis pela disponibilização de conteúdos cuja formatação e cuja aparência sejam de

responsabilidade de seus respectivos autores.

A propósito de Gestão Eletrônica de Documentos (GED) e gestão de conteúdo, julgue o item a seguir.

Um dos aspectos relevantes no sistema de gestão de conteúdo é a possibilidade de definição de um fluxo de trabalho que deverá ser

seguido na distribuição dos conteúdos, podendo definir-lhes o ciclo de vida.

A propósito de Gestão Eletrônica de Documentos (GED) e gestão de conteúdo, julgue o item a seguir.

Entre as tecnologias relacionadas a GED está a capture, cuja finalidade é propiciar a conversão de documentos físicos em documentos

digitais usando scanners.

A propósito de Gestão Eletrônica de Documentos (GED) e gestão de conteúdo, julgue o item a seguir.

Uma das principais limitações do uso de tecnologias GED é a sua ausência no controle de autoria e versão dos documentos

armazenados.

A figura apresentada ilustra o monitor de recursos do computador de um usuário que utiliza o sistema operacional Windows e adota uma configuração de IP fixo em determinada sub-rede.

Com base nessas informações, julgue o item a seguir acerca de sistemas operacionais, redes de computadores, segurança da informação

e engenharia e desenvolvimento de software.

Sob os aspectos da confiabilidade e da integridade, os principais recursos gerenciados por um sistema operacional são os processos

com atividade de rede, em especial suas conexões TCP e portas de escuta.

A figura apresentada ilustra o monitor de recursos do computador de um usuário que utiliza o sistema operacional Windows e adota uma configuração de IP fixo em determinada sub-rede.

Com base nessas informações, julgue o item a seguir acerca de sistemas operacionais, redes de computadores, segurança da informação e engenharia e desenvolvimento de software.

O referido usuário intensificou sua interação com aplicativos que fazem acesso à rede nos cinco a dez segundos anteriores ao instante em que as informações presentes na figura apresentada foram coletadas.

A figura apresentada ilustra o monitor de recursos do computador de um usuário que utiliza o sistema operacional Windows e adota uma configuração de IP fixo em determinada sub-rede.

Com base nessas informações, julgue o item a seguir acerca de sistemas operacionais, redes de computadores, segurança da informação e engenharia e desenvolvimento de software.

Caso outro usuário esteja usando outro computador conectado à mesma sub-rede e acesse, por meio de seu navegador, a URL http://192.168.1.101, ele poderá obter, do computador em tela, alguma resposta nesse navegador.

A figura apresentada ilustra o monitor de recursos do computador de um usuário que utiliza o sistema operacional Windows e adota uma configuração de IP fixo em determinada sub-rede.

Com base nessas informações, julgue o item a seguir acerca de sistemas operacionais, redes de computadores, segurança da informação e engenharia e desenvolvimento de software.

De acordo com as informações relativas ao processo de identificador 5916, é correto afirmar que o sistema operacional em uso adota multiprocessamento, além de ser executado em um hardware de processamento com paralelismo simétrico e apresentar suporte a múltiplos threads.

A figura apresentada ilustra o monitor de recursos do computador de um usuário que utiliza o sistema operacional Windows e adota uma configuração de IP fixo em determinada sub-rede.

Com base nessas informações, julgue o item a seguir acerca de sistemas operacionais, redes de computadores, segurança da informação e engenharia e desenvolvimento de software.

As informações da aba Atividade de Rede sugerem que um navegador em execução no computador tenha recebido, durante o último minuto, uma página HTML com 16 bytes de tamanho por meio de um pedido HTTP.

A figura apresentada ilustra o monitor de recursos do computador de um usuário que utiliza o sistema operacional Windows e adota uma configuração de IP fixo em determinada sub-rede.

Com base nessas informações, julgue o item a seguir acerca de sistemas operacionais, redes de computadores, segurança da informação e engenharia e desenvolvimento de software.

O processo cuja imagem tem o nome Skype.exe apresenta maior vulnerabilidade a ataques de injeção em comparação com o processo cuja imagem tem o nome Chrome.exe.

A figura apresentada ilustra o monitor de recursos do computador de um usuário que utiliza o sistema operacional Windows e adota uma configuração de IP fixo em determinada sub-rede.

Com base nessas informações, julgue o item a seguir acerca de sistemas operacionais, redes de computadores, segurança da informação e engenharia e desenvolvimento de software.

7 Em um momento recente, o computador utilizado pelo usuário solicitou e obteve sucesso na abertura de um socket TCP junto ao computador cujo endereço IP é 104.40.27.199. Por meio desse socket, pode ter sido estabelecida uma comunicação criptografada usando-se uma combinação de cifras assimétricas e simétricas, garantindo-se a confidencialidade e a autenticidade da comunicação.

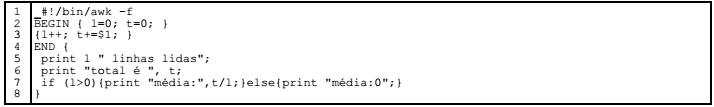

Considere que o script apresentado, escrito na linguagem AWK, esteja presente em um arquivo de nome media.awk. Considere ainda que, no console do operador, o seguinte comando tenha sido executado dentro do diretório em que está localizado o referido arquivo:

wc –l media.awk | awk –f media.awk

Com base nessas informações, julgue o próximo item.

A string 1 "linhas lidas" foi apresentada na saída do console.

Considere que o script apresentado, escrito na linguagem AWK, esteja presente em um arquivo de nome media.awk. Considere ainda que, no console do operador, o seguinte comando tenha sido executado dentro do diretório em que está localizado o referido arquivo:

wc –l media.awk | awk –f media.awk

Com base nessas informações, julgue o próximo item.

A linha 2 do script foi executada duas vezes.

Considere que o script apresentado, escrito na linguagem AWK, esteja presente em um arquivo de nome media.awk. Considere ainda que, no console do operador, o seguinte comando tenha sido executado dentro do diretório em que está localizado o referido arquivo:

wc –l media.awk | awk –f media.awk

Com base nessas informações, julgue o próximo item.

Caso o comando grep "{" media.awk | wc –l | awk –f media.awk seja executado, a saída do console apresentará a string média:120.