Questões de Concurso Público TJ-DFT 2015 para Técnico Judiciário - Programação de Sistemas

Foram encontradas 120 questões

Em uma tabela de um banco de dados relacional, se uma restrição de chave primária for definida como composta de mais de uma coluna, os seus valores poderão ser duplicados em uma coluna; no entanto, cada combinação de valores de todas as colunas na definição da restrição de chave primária deve ser exclusiva.

A busca binária é uma forma de acesso rápido às informações em listas sequenciais não ordenadas.

Apelido ou column alias não pode ser utilizado na cláusula WHERE.

O comando SQL ilustrado a seguir atualiza os dados dos empregados do departamento (id_departamento) 50 que têm como função (id_funcao) VENDEDOR para o departamento 80 e gerente (id_gerente) 145.

UPDATE empregados

SET id_departamento = 80,

id_gerente = 145

WHERE id_departamento = 50

AND funcao = 'VENDEDOR';

O comando SQL mostrado a seguir fará uma consulta na tabela empregados e retornará os campos primeiro_nome, sobrenome e salario de todos os empregados do departamento (id_departamento) 40, ordenados pelo campo sobrenome.

SELECT primeiro_nome, sobrenome, salario

FROM empregados

WHERE id_departamento = 40

ORDER BY sobrenome

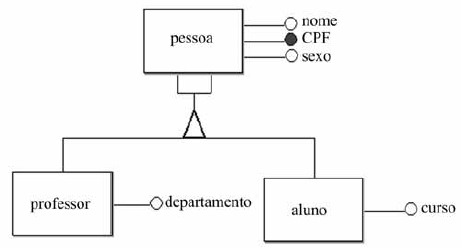

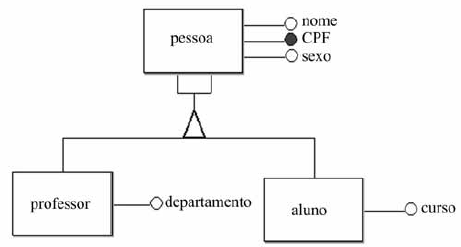

Com base no diagrama de entidade e relacionamento (DER) apresentado, julgue o item que se segue a respeito de modelagem de dados e linguagem de definição dos dados.

O diagrama apresenta a forma denominada nomeação herdada dos atributos de pessoa para aluno e professor.

Com base no diagrama de entidade e relacionamento (DER) apresentado, julgue o item que se segue a respeito de modelagem de dados e linguagem de definição dos dados.

A seguir é apresentado o comando SQL correto para gerar o esquema físico do DER.

CREATE TABLE Pessoa (

Nome VARCHAR(50),

Sexo VARCHAR(1),

CPF VARCHAR(11),

Inheritance (aluno, pessoa)

)

CREATE TABLE Aluno (

Curso VARCHAR(20),

CPF VARCHAR(11) PRIMARY KEY

)

CREATE TABLE Professor (

Departamento VARCHAR(30),

CPF VARCHAR(11) PRIMARY KEY

)

O comando SELECT FROM CAT é utilizado para que sejam apresentados todos os bancos de dados disponíveis no servidor MySQL.

O comando PostgreSQL apresentado a seguir permite criar um banco de dados de nome prova no servidor servir na porta 5000. createdb -p 5000 -s servir -C LATIN1 -b prova

No Subversion 1.7, considerando-se os arquivos versionados cuja propriedade svn:mime-type seja definida com um tipo MIME não textual, suas fusões contextuais são realizadas durante as atualizações.

Uma desvantagem dos sistemas de controle de versão que adotam o modelo lock-modify-unlock é a baixa produtividade em trabalhos colaborativos: esse modelo não permite que o conteúdo de um arquivo seja alterado por mais de um usuário simultaneamente.

Assim como os vírus, os worms propagam-se por meio da inclusão de cópias de si mesmos em outros programas ou arquivos, de modo a comprometerem os sistemas hospedeiros.

Os spams estão diretamente associados a ataques à segurança da Internet e do usuário: são grandes responsáveis pela propagação de códigos maliciosos e pela disseminação de golpes e de venda ilegal de produtos.

Por meio da política de privacidade, contida na política de segurança das organizações, definem-se as regras de uso dos recursos computacionais, os direitos e deveres de quem utiliza esses recursos, assim como as situações consideradas abusivas.

Autenticação é o requisito básico de segurança da informação cujo objetivo é evitar que uma entidade possa negar a autoria da execução de uma ação.

A fim de que os registros de log de segurança de um sistema atendam a seus propósitos de maneira eficiente, o relógio do sistema deve estar corretamente ajustado e sincronizado com os relógios dos demais sistemas do ambiente computacional.

Comparando com os becapes full e diferencial, o becape do tipo incremental consome mais espaço de armazenamento na realização das cópias e exige menos tempo para ser restaurado.

Para realizar as funções de substituição de bytes, permutação, operações aritméticas sobre um corpo finito e operação XOR com uma chave, o algoritmo AES utiliza, em cada rodada completa, um bloco de tamanho igual a 128 bits.

Nos casos em que a criptografia de chaves simétricas é usada para compartilhamento de informações com várias entidades, ela se torna complexa e pouco escalável, uma vez que exige um canal de comunicação seguro com cada parceiro para o compartilhamento da chave secreta e impõe dificuldades de gerenciamento de grandes quantidades de chaves.