Questões de Concurso Público POLÍCIA CIENTÍFICA - PE 2016 para Perito Criminal - Ciência da Computação

Foram encontradas 13 questões

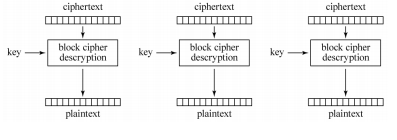

Assinale a opção que apresenta o modo de cifra apresentado na figura precedente.

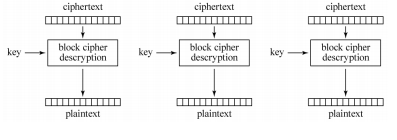

Assinale a opção que apresenta o modo de cifra apresentado na figura precedente.