Questões de Concurso Público POLÍCIA CIENTÍFICA - PE 2016 para Perito Criminal - Ciência da Computação

Foram encontradas 100 questões

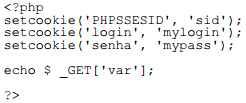

O código precedente é vulnerável ao ataque de aplicação denominado

Em uma rede de computadores, os serviços respondem nas portas padrão e o firewall, com sistema operacional Linux, contém a seguinte regra implementada no arquivo de configuração.

iptables -I FORWARD -d 10.0.0.1 -p udp --dport 53 -j DROP

Com base nessas informações, é correto afirmar que, se o protocolo

de transporte for o UDP, o protocolo que será bloqueado, ao passar

pelo firewall, é o

I implantar função ou processo que seja responsável por gerenciar aplicativos durante os seus ciclos de vida; II utilizar métrica para medir e relatar a confiabilidade de um serviço; III gerenciar falhas de um item de configuração que ainda não tenha afetado o serviço; IV gerenciar um problema que tenha causa-raiz e solução de contorno documentadas.

Com referência a essas necessidades, assinale a opção correta com base no ITIL v3.