Questões de Concurso Público TRE-BA 2017 para Técnico Judiciário – Operação de Computadores

Foram encontradas 60 questões

Um técnico recebeu a incumbência de implantar uma rede virtual privativa (VPN) entre a filial e a matriz de sua organização. Para tal, ele dispõe da Internet pública e dos datagramas IPv4 e IPSec.

Nessa situação hipotética,

Foi solicitada a um técnico a implementação de dois proxies na rede de sua organização com os seguintes requisitos: um proxy de email (servidor SMTP) configurado com antispam; um proxy de HTTP configurado como bridge (ponte).

Acerca dessa situação hipotética, assinale a opção correta.

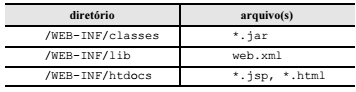

Um técnico deve configurar/instalar uma aplicação Java no Tomcat 8 e, para isso, ele distribuiu os arquivos de acordo com a tabela a seguir.

Acerca dessa situação hipotética, assinale a opção correta de acordo

com as diretivas e os diretórios-padrão pertinentes.

Foi solicitado a um técnico que configurasse um plugin nativo do JBoss 7 para realizar deploy e undeploy ou executar aplicativos. Esse técnico informou que há plugin nativo para atender a esses três requisitos.

Nessa situação hipotética, a informação do técnico está

A política atual de becape de determinada organização consiste em um becape completo feito todos os domingos; e becapes incrementais realizados de segunda a sábado.

Considerando que, todos os dias, haja entrada de novos dados e que, também todos os dias, seja efetuado becape, assinale a opção correta acerca dessa situação hipotética.

Um técnico pretende implantar a seguinte política de becape para sua organização:

• becape no servidor de banco de dados, a ser realizado todas as noites, diretamente em um HD externo conectado ao servidor via porta USB;

• becape no servidor de arquivos, a ser realizado a cada dois dias, diretamente em um SSD instalado em outro servidor.

Acerca dessa situação hipotética, assinale a opção correta.

Foi solicitado a um técnico que configurasse o servidor Apache HTTP 2.4 para permitir acesso às portas 80 e 8443 para todas as interfaces IP existentes na máquina, quais sejam: 10.10.1.1, 10.10.1.2 e 10.10.1.3.

O técnico informou que isso não seria possível, pois, no Apache, cada interface somente pode responder por uma porta, e uma porta é exclusiva, ou seja, somente pode ser usada por uma única interface.

Nessa situação hipotética, a informação do técnico está

Um usuário telefonou para a central de tecnologia da informação (TI) de uma empresa provedora de serviço de Internet, solicitando informações sobre a melhor configuração de senha a ser utilizada para proteger seu equipamento contra acessos indevidos de pessoas não autorizadas.

Nessa situação hipotética, de acordo com o ITIL V3, o servidor que tiver atendido ao chamado deve registrar o serviço como

Ao responder ao chamado de um cliente, o responsável pelo atendimento verificou que o serviço de TI requisitado estava em desenvolvimento, o que impossibilitava a resolução do pedido do cliente.

Nessa situação hipotética, em conformidade com o ITIL V3, o serviço deverá constar na categoria