Questões de Concurso Público TRE-TO 2017 para Técnico Judiciário - Programação de Sistemas

Foram encontradas 60 questões

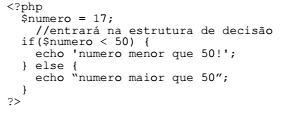

O código fonte precedente não executará porque

Uma nova política de becape está sendo elaborada para uma organização na qual a ocupação total de armazenamento para becape tem-se mantido estável em torno de 6%. Nos períodos de maior pico, a rede usada para becape atinge 9% da banda reservada. Pela natureza dos serviços online oferecidos pela organização, espera-se que o tempo de recuperação de becape seja mínimo, a fim de garantir a maior disponibilidade possível dos serviços.

Nessa situação hipotética, a política mais eficiente e adequada às necessidades apresentadas, bem como aos recursos disponíveis, consiste em realizar becape full

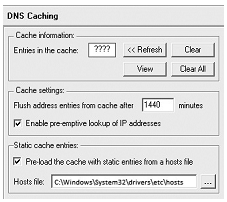

Na situação de configuração de DNS Caching precedente, o

resultado de uma consulta de nome a servidores DNS de mais alto

nível, respondida como positiva ao servidor DNS local, será