Questões de Concurso Público Banco do Brasil 2003 para Escriturário, 003

Foram encontradas 150 questões

, escolher a opção Imprimir; na caixa de diálogo resultante dessa ação, marcar Seleção; clicar OK.

, escolher a opção Imprimir; na caixa de diálogo resultante dessa ação, marcar Seleção; clicar OK.

; abrir uma janela do Word; clicar o menu Editar da janela do Word; na lista de opções que aparece em decorrência dessa ação, clicar Colar.

; abrir uma janela do Word; clicar o menu Editar da janela do Word; na lista de opções que aparece em decorrência dessa ação, clicar Colar.

Um usuário da Internet e cliente do BB acessou por meio do Internet Explorer 6 o sítio cujo URL é http://www.bb.com.br para obter informações acerca dos mecanismos de segurança implementados nesse sítio. Após algumas operações nas páginas do sítio, o usuário obteve a página ilustrada na figura acima, contendo informações acerca do teclado virtual, uma ferramenta disponibilizada aos clientes do BB no acesso a funcionalidades referentes a transações bancárias. A partir da figura mostrada, julgue os itens seguintes, relativos à Internet, à segurança no acesso à Internet, às informações contidas na página ilustrada e ao Internet Explorer 6.

Um usuário da Internet e cliente do BB acessou por meio do Internet Explorer 6 o sítio cujo URL é http://www.bb.com.br para obter informações acerca dos mecanismos de segurança implementados nesse sítio. Após algumas operações nas páginas do sítio, o usuário obteve a página ilustrada na figura acima, contendo informações acerca do teclado virtual, uma ferramenta disponibilizada aos clientes do BB no acesso a funcionalidades referentes a transações bancárias. A partir da figura mostrada, julgue os itens seguintes, relativos à Internet, à segurança no acesso à Internet, às informações contidas na página ilustrada e ao Internet Explorer 6.

Na navegação descrita acima, enquanto o usuário manipulava as páginas do sítio do BB, ele observou em determinados momentos que recursos de hardware e de software de seu computador estavam sendo utilizados sem a sua requisição. Em determinados momentos, verificou que arquivos estavam sendo deletados, outros criados, o drive do CD-ROM abria e fechava sem ser solicitado. O usuário chegou, enfim, à conclusão de que seu computador estava sendo controlado via Internet por uma pessoa por meio de uma porta de comunicação estabelecida sem sua autorização.

Nessa situação, é provável que o computador do usuário estivesse sendo vítima de um vírus de macro.

Um usuário da Internet e cliente do BB acessou por meio do Internet Explorer 6 o sítio cujo URL é http://www.bb.com.br para obter informações acerca dos mecanismos de segurança implementados nesse sítio. Após algumas operações nas páginas do sítio, o usuário obteve a página ilustrada na figura acima, contendo informações acerca do teclado virtual, uma ferramenta disponibilizada aos clientes do BB no acesso a funcionalidades referentes a transações bancárias. A partir da figura mostrada, julgue os itens seguintes, relativos à Internet, à segurança no acesso à Internet, às informações contidas na página ilustrada e ao Internet Explorer 6.

Antes de acessar o sítio do BB, o usuário acessou páginas da Internet não muito confiáveis e o computador por meio do qual o acesso à Internet foi realizado contraiu um vírus de script.

Nessa situação, é possível que um trojan seja instalado no computador do usuário sem que este saiba o que está acontecendo.

Um usuário da Internet e cliente do BB acessou por meio do Internet Explorer 6 o sítio cujo URL é http://www.bb.com.br para obter informações acerca dos mecanismos de segurança implementados nesse sítio. Após algumas operações nas páginas do sítio, o usuário obteve a página ilustrada na figura acima, contendo informações acerca do teclado virtual, uma ferramenta disponibilizada aos clientes do BB no acesso a funcionalidades referentes a transações bancárias. A partir da figura mostrada, julgue os itens seguintes, relativos à Internet, à segurança no acesso à Internet, às informações contidas na página ilustrada e ao Internet Explorer 6.

(Pesquisar), seja realizada uma busca de vírus instalados em seu computador, utilizando recursos antivírus disponibilizados nesse software pela Microsoft.

(Pesquisar), seja realizada uma busca de vírus instalados em seu computador, utilizando recursos antivírus disponibilizados nesse software pela Microsoft.

Um usuário da Internet e cliente do BB acessou por meio do Internet Explorer 6 o sítio cujo URL é http://www.bb.com.br para obter informações acerca dos mecanismos de segurança implementados nesse sítio. Após algumas operações nas páginas do sítio, o usuário obteve a página ilustrada na figura acima, contendo informações acerca do teclado virtual, uma ferramenta disponibilizada aos clientes do BB no acesso a funcionalidades referentes a transações bancárias. A partir da figura mostrada, julgue os itens seguintes, relativos à Internet, à segurança no acesso à Internet, às informações contidas na página ilustrada e ao Internet Explorer 6.

, o usuário poderá acessar funcionalidades do Internet Explorer 6 que permitem definir determinados níveis de segurança no acesso a páginas Web, tais como impedir que um script de uma página Web que está sendo acessada seja executado sem a sua autorização.

, o usuário poderá acessar funcionalidades do Internet Explorer 6 que permitem definir determinados níveis de segurança no acesso a páginas Web, tais como impedir que um script de uma página Web que está sendo acessada seja executado sem a sua autorização.

Um usuário da Internet e cliente do BB acessou por meio do Internet Explorer 6 o sítio cujo URL é http://www.bb.com.br para obter informações acerca dos mecanismos de segurança implementados nesse sítio. Após algumas operações nas páginas do sítio, o usuário obteve a página ilustrada na figura acima, contendo informações acerca do teclado virtual, uma ferramenta disponibilizada aos clientes do BB no acesso a funcionalidades referentes a transações bancárias. A partir da figura mostrada, julgue os itens seguintes, relativos à Internet, à segurança no acesso à Internet, às informações contidas na página ilustrada e ao Internet Explorer 6.

Um usuário da Internet e cliente do BB acessou por meio do Internet Explorer 6 o sítio cujo URL é http://www.bb.com.br para obter informações acerca dos mecanismos de segurança implementados nesse sítio. Após algumas operações nas páginas do sítio, o usuário obteve a página ilustrada na figura acima, contendo informações acerca do teclado virtual, uma ferramenta disponibilizada aos clientes do BB no acesso a funcionalidades referentes a transações bancárias. A partir da figura mostrada, julgue os itens seguintes, relativos à Internet, à segurança no acesso à Internet, às informações contidas na página ilustrada e ao Internet Explorer 6.

Um usuário da Internet e cliente do BB acessou por meio do Internet Explorer 6 o sítio cujo URL é http://www.bb.com.br para obter informações acerca dos mecanismos de segurança implementados nesse sítio. Após algumas operações nas páginas do sítio, o usuário obteve a página ilustrada na figura acima, contendo informações acerca do teclado virtual, uma ferramenta disponibilizada aos clientes do BB no acesso a funcionalidades referentes a transações bancárias. A partir da figura mostrada, julgue os itens seguintes, relativos à Internet, à segurança no acesso à Internet, às informações contidas na página ilustrada e ao Internet Explorer 6.

que tem deixado dados corporativos e pessoais superexpostos.

Um exame feito nos EUA em dez discos rígidos recuperados em

lixões de PCs revelou que eles apresentaram uma enorme

quantidade de dados confidenciais. Em todos eles, foram

encontrados dados de natureza confidencial corporativos,

médicos e legais, números de cartões de crédito e de contas

bancárias, e-mails e até mesmo fotos.

Internet: <http://www.pcworld.com.br> (com adaptações).

Considerando o texto acima, julgue os itens a seguir, acerca de

tecnologias de computadores.

que tem deixado dados corporativos e pessoais superexpostos.

Um exame feito nos EUA em dez discos rígidos recuperados em

lixões de PCs revelou que eles apresentaram uma enorme

quantidade de dados confidenciais. Em todos eles, foram

encontrados dados de natureza confidencial corporativos,

médicos e legais, números de cartões de crédito e de contas

bancárias, e-mails e até mesmo fotos.

Internet: <http://www.pcworld.com.br> (com adaptações).

Considerando o texto acima, julgue os itens a seguir, acerca de

tecnologias de computadores.

que tem deixado dados corporativos e pessoais superexpostos.

Um exame feito nos EUA em dez discos rígidos recuperados em

lixões de PCs revelou que eles apresentaram uma enorme

quantidade de dados confidenciais. Em todos eles, foram

encontrados dados de natureza confidencial corporativos,

médicos e legais, números de cartões de crédito e de contas

bancárias, e-mails e até mesmo fotos.

Internet: <http://www.pcworld.com.br> (com adaptações).

Considerando o texto acima, julgue os itens a seguir, acerca de

tecnologias de computadores.

saiba mais sobre o código de acesso

O código de acesso consiste em uma seqüência de três letras distintas do alfabeto, gerada automaticamente pelo sistema e informada ao cliente. Para efetuar transações a partir de um terminal de auto-atendimento, esse código de acesso é exigido do cliente pessoa física, conforme explicado a seguir.

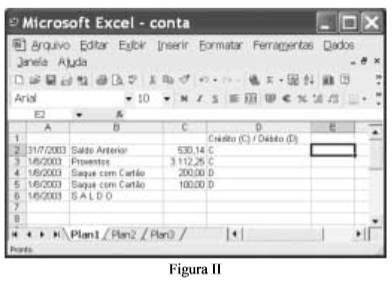

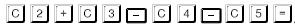

É apresentada ao cliente uma tela em que as 24 primeiras letras do alfabeto estão agrupadas em 6 conjuntos disjuntos de 4 letras cada. Para entrar com a primeira letra do seu código de acesso, o cliente deve selecionar na tela apresentada o único conjunto de letras que a contém. Após essa escolha, um novo agrupamento das 24 primeiras letras do alfabeto em 6 novos conjuntos é mostrado ao cliente, que deve então selecionar o único conjunto que inclui a segunda letra do seu código. Esse processo é repetido para a entrada da terceira letra do código de acesso do cliente. A figura abaixo ilustra um exemplo de uma tela com um possível agrupamento das 24 primeiras letras do alfabeto em 6 conjuntos.

Com base nessas informações, julgue os itens a seguir.

saiba mais sobre o código de acesso

O código de acesso consiste em uma seqüência de três letras distintas do alfabeto, gerada automaticamente pelo sistema e informada ao cliente. Para efetuar transações a partir de um terminal de auto-atendimento, esse código de acesso é exigido do cliente pessoa física, conforme explicado a seguir.

É apresentada ao cliente uma tela em que as 24 primeiras letras do alfabeto estão agrupadas em 6 conjuntos disjuntos de 4 letras cada. Para entrar com a primeira letra do seu código de acesso, o cliente deve selecionar na tela apresentada o único conjunto de letras que a contém. Após essa escolha, um novo agrupamento das 24 primeiras letras do alfabeto em 6 novos conjuntos é mostrado ao cliente, que deve então selecionar o único conjunto que inclui a segunda letra do seu código. Esse processo é repetido para a entrada da terceira letra do código de acesso do cliente. A figura abaixo ilustra um exemplo de uma tela com um possível agrupamento das 24 primeiras letras do alfabeto em 6 conjuntos.

Com base nessas informações, julgue os itens a seguir.

saiba mais sobre o código de acesso

O código de acesso consiste em uma seqüência de três letras distintas do alfabeto, gerada automaticamente pelo sistema e informada ao cliente. Para efetuar transações a partir de um terminal de auto-atendimento, esse código de acesso é exigido do cliente pessoa física, conforme explicado a seguir.

É apresentada ao cliente uma tela em que as 24 primeiras letras do alfabeto estão agrupadas em 6 conjuntos disjuntos de 4 letras cada. Para entrar com a primeira letra do seu código de acesso, o cliente deve selecionar na tela apresentada o único conjunto de letras que a contém. Após essa escolha, um novo agrupamento das 24 primeiras letras do alfabeto em 6 novos conjuntos é mostrado ao cliente, que deve então selecionar o único conjunto que inclui a segunda letra do seu código. Esse processo é repetido para a entrada da terceira letra do código de acesso do cliente. A figura abaixo ilustra um exemplo de uma tela com um possível agrupamento das 24 primeiras letras do alfabeto em 6 conjuntos.

Com base nessas informações, julgue os itens a seguir.

saiba mais sobre o código de acesso

O código de acesso consiste em uma seqüência de três letras distintas do alfabeto, gerada automaticamente pelo sistema e informada ao cliente. Para efetuar transações a partir de um terminal de auto-atendimento, esse código de acesso é exigido do cliente pessoa física, conforme explicado a seguir.

É apresentada ao cliente uma tela em que as 24 primeiras letras do alfabeto estão agrupadas em 6 conjuntos disjuntos de 4 letras cada. Para entrar com a primeira letra do seu código de acesso, o cliente deve selecionar na tela apresentada o único conjunto de letras que a contém. Após essa escolha, um novo agrupamento das 24 primeiras letras do alfabeto em 6 novos conjuntos é mostrado ao cliente, que deve então selecionar o único conjunto que inclui a segunda letra do seu código. Esse processo é repetido para a entrada da terceira letra do código de acesso do cliente. A figura abaixo ilustra um exemplo de uma tela com um possível agrupamento das 24 primeiras letras do alfabeto em 6 conjuntos.

Com base nessas informações, julgue os itens a seguir.

saiba mais sobre o código de acesso

O código de acesso consiste em uma seqüência de três letras distintas do alfabeto, gerada automaticamente pelo sistema e informada ao cliente. Para efetuar transações a partir de um terminal de auto-atendimento, esse código de acesso é exigido do cliente pessoa física, conforme explicado a seguir.

É apresentada ao cliente uma tela em que as 24 primeiras letras do alfabeto estão agrupadas em 6 conjuntos disjuntos de 4 letras cada. Para entrar com a primeira letra do seu código de acesso, o cliente deve selecionar na tela apresentada o único conjunto de letras que a contém. Após essa escolha, um novo agrupamento das 24 primeiras letras do alfabeto em 6 novos conjuntos é mostrado ao cliente, que deve então selecionar o único conjunto que inclui a segunda letra do seu código. Esse processo é repetido para a entrada da terceira letra do código de acesso do cliente. A figura abaixo ilustra um exemplo de uma tela com um possível agrupamento das 24 primeiras letras do alfabeto em 6 conjuntos.

Com base nessas informações, julgue os itens a seguir.