Questões de Concurso Público TJ-PA 2020 para Analista Judiciário - Análise de Sistemas (Suporte)

Foram encontradas 70 questões

Uma página PHP está sendo executada em um servidor Apache e necessita buscar informações em um banco de dados, como, por exemplo, o MySQL Server. Para isso, ao se habilitar o PHP no servidor, foi configurado o módulo de suporte do PHP para buscar dados no MySQL Server.

Nessa situação hipotética, caso se deseje verificar se esse módulo está instalado, será correto o uso da função

Um conjunto de armazenamento com quatro discos online e funcionando corretamente apresentou, em determinado momento, falha em dois discos, mas continuou a operar normalmente, sem nenhuma indisponibilidade dos dados armazenados.

Nesse caso hipotético, o armazenamento utilizado para os discos é do tipo

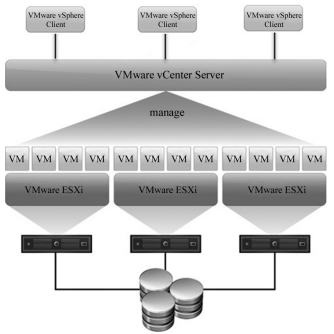

A figura seguinte ilustra um cluster de três hosts de virtualização que utiliza VMware. Cada host de virtualização possui pelo menos 50 servidores virtuais; apenas um desses hosts recebe o acionamento de um processo e, nesse momento, os servidores virtuais funcionam em outro host físico.

O processo ilustrado e citado no texto anterior é conhecido como

Em um servidor Linux que provê virtualização com KVM, foi executado o comando cat /proc/cpuinfo e, na saída, apareceu a flag vmx.

Nesse caso, o comando foi executado em um servidor com processador

A respeito das políticas de segurança da informação nas organizações, julgue os itens a seguir.

I Essas políticas provêm fundamentos conceituais para a construção de uma infraestrutura de segurança da informação nas organizações.

II Devem-se evitar, nas políticas de segurança, definições de papéis internos à organização ou de diretrizes de acessos a recursos, em razão do nível de detalhamento exigido nessas definições.

III Uma política de segurança da informação deve identificar realisticamente os recursos informacionais, as atividades e operações críticas da organização, além de apoiar a gestão da segurança da informação.

IV A definição da política de segurança da informação deve contemplar requisitos oriundos de ameaças identificadas para a segurança da informação da organização, atuais e futuras.

Estão certos apenas os itens

Texto 4A3-I

Em um espaço público ABC, um hacker instalou um ponto de acesso gratuito à Internet, do tipo wi-fi sem senha, e deu à rede o identificador ABCfree. O hacker configurou essa rede de modo que usuários que a ela se conectassem e tentassem acessar sítios de mídias sociais fossem direcionados para páginas clonadas, nas quais as credencias de acesso dos usuários eram solicitadas. De posse dessas credenciais, um programa criado pelo hacker estabelecia conexões reais com as mídias sociais e interceptava transparentemente todas as comunicações dos usuários nas plataformas, acessando indevidamente todo o seu conteúdo.

Texto 4A3-I

Em um espaço público ABC, um hacker instalou um ponto de acesso gratuito à Internet, do tipo wi-fi sem senha, e deu à rede o identificador ABCfree. O hacker configurou essa rede de modo que usuários que a ela se conectassem e tentassem acessar sítios de mídias sociais fossem direcionados para páginas clonadas, nas quais as credencias de acesso dos usuários eram solicitadas. De posse dessas credenciais, um programa criado pelo hacker estabelecia conexões reais com as mídias sociais e interceptava transparentemente todas as comunicações dos usuários nas plataformas, acessando indevidamente todo o seu conteúdo.

Com o objetivo de evitar que um usuário seja vítima de um ataque como o descrito no texto 4A3-I, foram propostas as seguintes ações.

I Conectar-se a redes wi-fi públicas somente quando exigirem senhas para acesso.

II Certificar-se de que as comunicações na Internet sejam criptografadas por meio de protocolos como TLS.

III Usar serviços de VPN para aumentar a segurança de privacidade das comunicações na Internet.

IV Observar e considerar advertências de programas navegadores sobre sítios potencialmente inseguros.

São ações preventivas adequadas para o referido objetivo apenas as

apresentadas nos itens