Questões de Concurso Público POLITEC-RO 2022 para Perito Criminal - Área 6 (Ciências da Computação/Informática/Análise de Sistemas)

Foram encontradas 100 questões

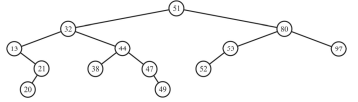

Assinale a opção em que é apresentada a sequência correta de números correspondente à varredura da árvore binária representada a seguir quando esta estiver sendo percorrida em profundidade por meio da utilização da técnica do tipo pré-ordem.

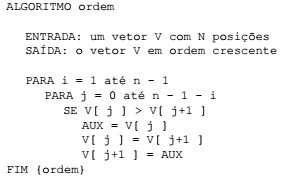

O método de ordenação utilizado no algoritmo precedente

denomina-se