Questões de Concurso Público TRT - 8ª Região (PA e AP) 2022 para Analista Judiciário - Tecnologia da Informação

Foram encontradas 60 questões

Com base nas informações precedentes e considerando-se que a carga de trabalho mencionada na situação hipotética apresentada pode operar no ambiente de destino (nuvem) no estado em que se encontra e(ou) com pouca necessidade de mudança, não sendo possível refatorá-la, é correto afirmar que a estratégia mais adequada para a migração dessa carga de trabalho é denominada

Nessa situação hipotética, para realizar o que lhe foi solicitado, o analista deverá utilizar o recurso

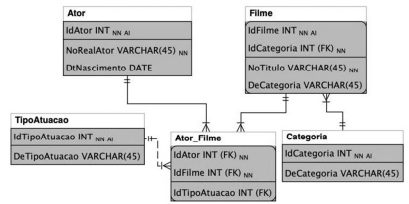

Considere o modelo precedente, em que os campos IdFilme, IdAtor, IdTipoAtuacao e IdCategoria são chaves primárias em suas respectivas tabelas, como referência.

Considere ainda que

FK descreve que o campo é uma foreign key;

AI descreve que o campo é auto incremente;

NN descreve que o campo é not null.

A partir dessas informações, assinale a opção que apresenta o correto script SQL para criação desta tabela.

1 CREATE TABLE my_table(n int);

2 INSERT INTO my_table VALUES (1);

3 BEGIN;

4 INSERT INTO my_table VALUES (2);

5 SAVEPOINT my_savepoint;

6 INSERT INTO my_table VALUES (3);

7 ROLLBACK TO my_savepoint;

8 ROLLBACK;

9 SELECT * FROM my_table;

Considere ainda que os números apresentados apenas mostram o número da linha em que se encontra cada comando e que todos os comandos, em todas as linhas, serão executados na sequência apresentada, exceto quando explicitado o contrário.

A partir das informações anteriores, assinale a opção correta.

Considerando essa situação hipotética, assinale a opção que indica o componente do MongoDB, a ser investigado pelo analista, que permita a coleta de informações detalhadas sobre as operações executadas em certa instância MongoDB.

Com base nessa situação hipotética, assinale a opção que indica a solução requerida.

Com base no texto precedente, assinale a opção que indica o nível de implementação da estrutura em que as práticas de gerenciamento de riscos da organização são formalmente aprovadas e expressas como política.

Considerando as informações apresentadas, assinale a opção que contém o princípio que representa o poder de recuperação ou a capacidade de uma organização resistir aos efeitos de um incidente bem como impedir a reincidência secundária do incidente identificado.

A partir das informações apresentadas, é correto afirmar que perguntas como "Qual é o serviço necessário?" e "Por que ele é necessário?" estão relacionadas à fase de

Considerando-se as informações precedentes, no que se refere a habilitadores, é correto afirmar que as principais entidades de tomada de decisão de uma organização dizem respeito a

De acordo com a Resolução CNJ n.º 370/2021, o Plano de Transformação Digital é um instrumento de planejamento que será elaborado pela unidade competente dos órgãos, respeitando-se suas especificidades, e aprovado