Questões de Concurso Público FUB 2023 para Analista de Tecnologia da Informação

Foram encontradas 120 questões

A respeito de segurança de redes de computadores, julgue o item subsecutivo.

O uso de uma VPN é indicado para garantir

confidencialidade e integridade na transmissão dos dados

quando o meio de comunicação é considerado inseguro.

NAT (network address translation) é útil para otimizar o uso de endereços válidos na Internet, mas não pode ser utilizado para modificar as portas de origem e de destino em uma conexão TCP.

Em um computador com sistema operacional Linux, é possível implantar mecanismo de segurança do tipo MAC (Mandatory Access Control), o qual é capaz de determinar regras para arquivos e processos.

Spyware é um código malicioso (malware) que se propaga automaticamente por várias redes de computadores, enviando cópias de si mesmo para cada computador.

Se um arquivo tiver sido criptografado com o algoritmo AES (Advanced Encryption Standard) para garantir a confidencialidade na transmissão, o transmissor e o receptor deverão ter a mesma chave para, respectivamente, codificar e decodificar o arquivo.

Julgue o item a seguir, com base na NBR ISO/IEC 27002.

Proprietários dos ativos são encarregados de proteger e

salvaguardar os ativos de informação e processamento, além

de serem os responsáveis por treinamentos e pela

conscientização dos utilizadores dos ativos.

Projetos de sistemas de informação devem contemplar, em seu estágio inicial, os requisitos de sistemas para a segurança da informação.

Saídas de sistemas que fornecem informações classificadas como críticas devem receber rótulo apropriado na classificação da informação.

O documento de política de segurança da informação tem como diretriz de implementação a necessidade de a direção da organização emitir uma declaração de comprometimento, que deve ser previamente registrada em órgão competente e anexada à política de segurança da informação.

A segurança dos recursos humanos prevê controles a serem

aplicados antes, durante e após a contratação, sendo os

papéis e as responsabilidades pela segurança da informação

de funcionários definidos durante a contratação.

Pessoas que possuam responsabilidades definidas pela segurança da informação não podem delegar as tarefas de segurança da informação para outros usuários.

A conformidade na proteção de registros organizacionais importantes deve considerar riscos de falsificação, perda e destruição.

Para o estabelecimento do escopo e dos limites do sistema de gestão de segurança da informação, devem ser consideradas as características do negócio.

É apropriado que ações relacionadas à retenção do risco, sem outras ações adicionais, sejam tomadas independentemente da execução da avaliação dos riscos.

Critérios para a aceitação do risco devem instituir exclusivamente um único limite, não sendo aceitável mais de um limite.

A média, a mediana e o terceiro quartil dos dados em tela são iguais a 5.

Se um diagrama boxplot fosse produzido a partir desse conjunto de dados, o valor 14 seria considerado outlier.

A variável Y é quantitativa e seu coeficiente de variação é maior que 1.

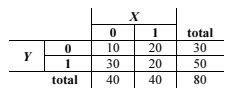

Considerando que o cruzamento entre duas variáveis dicotômicas, X e Y, tenha resultado na tabela precedente, julgue o item que se segue.

A estatística qui-quadrado de Pearson, referente à tabela em questão, é igual ou superior a 7.

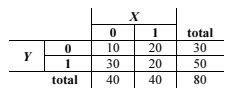

Considerando que o cruzamento entre duas variáveis dicotômicas, X e Y, tenha resultado na tabela precedente, julgue o item que se segue.

A correlação entre X e Y é positiva.