Questões de Concurso Público TCE-AC 2024 para Técnico de Controle Externo - Área: Técnico em Informática

Foram encontradas 32 questões

Julgue o próximo item, em relação a malwares e spywares.

O cookie de rastreamento é um tipo de spyware que monitora

as atividades de um usuário em um computador e as envia ao

invasor.

Julgue o próximo item, em relação a malwares e spywares.

Malware é um termo genérico para qualquer tipo de software

malicioso projetado para prejudicar ou mesmo explorar

quaisquer dispositivos, serviços ou rede de computadores.

Com base na NBR ISO/IEC 27001, julgue o próximo item, a respeito de gestão de segurança da informação.

As organizações devem realizar avaliações ad hoc sobre os

riscos de segurança da informação, independentemente da

proposição ou da ocorrência de mudanças significativas.

Com base na NBR ISO/IEC 27001, julgue o próximo item, a respeito de gestão de segurança da informação.

Em uma instituição produtiva, a alta direção pode atribuir

responsabilidades e autoridades para relatar o desempenho

de seu sistema de gestão da segurança da informação.

Julgue o item seguinte, relativo a métodos e protocolos de autenticação.

O programa ICP-Brasil é um método de autenticação

baseada em certificados e, entre seus principais componentes

de infraestrutura de chaves públicas, se encontra a CA

(autoridade de certificação), que é um servidor que mantém

uma lista dos certificados que foram revogados ou

cancelados.

Julgue o item seguinte, relativo a métodos e protocolos de autenticação.

As notificações por push são um formato de autenticação de

dois fatores (2FA) no qual os usuários, em vez de receberem

um código em seu dispositivo móvel, via SMS ou mensagem

de voz, recebem uma notificação por push em um aplicativo

seguro no dispositivo registrado no sistema de autenticação,

o que reduz a possibilidade de riscos de segurança como

phishing, ataques man-in-the-middle e tentativas de acesso

não autorizado.

Julgue o item seguinte, relativo a métodos e protocolos de autenticação.

A forma automática de autenticação biométrica por

impressão digital é realizada por peritos que, mediante

inspeção visual, cotejam impressões digitais para determinar

se são ou não iguais.

Julgue o item seguinte, relativo a métodos e protocolos de autenticação.

A autenticação baseada em token consiste no processo de

verificar a identidade por meio de um token físico que

envolve a inserção de um código secreto ou mensagem

enviada a um dispositivo para provar a posse desse

dispositivo.

Julgue o item seguinte, relativo a métodos e protocolos de autenticação.

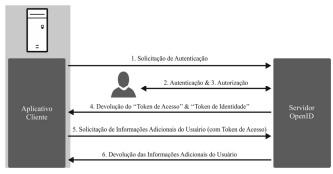

Um aplicativo cliente que realiza a autenticação de um usuário mediante um servidor de autorização que adota o OpenID Connect recebe de volta um token de acesso e um token de identidade com algumas informações adicionais do usuário, seguindo o fluxo de autenticação representado a seguir.

Acerca de ameaças e vulnerabilidades em aplicações, julgue o item subsequente.

Para que um ataque de cross-site request forgery funcione

em aplicações web, basta que a vítima tenha conectado, em

algum momento, sua conta original ao disparar a requisição

maliciosa.

Acerca de ameaças e vulnerabilidades em aplicações, julgue o item subsequente.

Uma aplicação torna-se vulnerável pelo armazenamento

inseguro de dados criptografados quando, por exemplo:

dados sensíveis não são cifrados; a criptografia é usada de

forma incorreta; o armazenamento das chaves é feito de

forma imprudente; ou utiliza-se um hash sem salt para

proteger senhas.

Acerca de ameaças e vulnerabilidades em aplicações, julgue o item subsequente.

Um ataque de XSS (cross-site scripting) não tem como alvo

direto o próprio aplicativo, mas sim os usuários do aplicativo

da Web.

No que se refere à segurança da informação, julgue o item subsecutivo.

No cross-site scripting refletido (não persistente), a carga

útil do invasor deve fazer parte da solicitação enviada ao

servidor da Web. Em seguida, é refletida de volta, de

maneira que a resposta HTTP inclua a carga útil da

solicitação HTTP. Os invasores usam técnicas de engenharia

social para induzir a vítima a fazer uma solicitação ao

servidor. A carga útil XSS refletida é, então, executada no

navegador do usuário.

No que se refere à segurança da informação, julgue o item subsecutivo.

Ocorre quebra de autenticação e gerenciamento de sessões

quando, por exemplo, um atacante obtém acesso a uma conta

bancária, modifica ou exclui informações do sistema ou

altera as configurações de segurança, podendo causar perdas

financeiras significativas e até mesmo a quebra de confiança

da entidade no cliente dono da conta.

No que se refere à segurança da informação, julgue o item subsecutivo.

Referências diretas inseguras a objetos, ou IDOR (insecure

direct object reference), são vulnerabilidades resultantes de

controle de acesso interrompido em aplicativos da Web. Um

tipo de ataque é a passagem de diretório, que é a maneira

mais simples de explorar uma vulnerabilidade IDOR,

bastando simplesmente alterar o valor de um parâmetro na

barra de endereço do navegador.

Julgue o item que se segue, tendo em vista a NBR ISO/IEC 27002.

Convém que os incidentes de segurança da informação de

uma organização sejam reportados e, assim que eles tenham

sido tratados, seu registro seja mantido, mesmo que

informalmente.

Julgue o item que se segue, tendo em vista a NBR ISO/IEC 27002.

No gerenciamento de mídias removíveis, quando houver a

necessidade de seu uso, convém que a transferência da

informação contida na mídia (incluídos documentos em

papel) seja monitorada pela organização.

Com base na NBR ISO/IEC 27005, julgue o item a seguir, a respeito de gestão de riscos e continuidade de negócio.

No processo de avaliação de ameaças, as ameaças

intencionais indicam ações de origem humana que podem

comprometer os ativos de informação.

Com base na NBR ISO/IEC 27005, julgue o item a seguir, a respeito de gestão de riscos e continuidade de negócio.

Ferramentas automatizadas de procura por vulnerabilidades

são utilizadas, em computador ou em rede de computadores,

para a busca de serviços reconhecidamente vulneráveis que

possam gerar falsos positivos.

Com base na NBR ISO/IEC 27005, julgue o item a seguir, a respeito de gestão de riscos e continuidade de negócio.

Para estabelecer o valor dos seus ativos, a organização deve

primeiramente identificá-los, distinguindo-os em dois tipos:

primários ou secundários.