Questões de Concurso Público TSE 2024 para Analista Judiciário – Área: Apoio Especializado – Especialidade: Tecnologia da Informação

Foram encontradas 120 questões

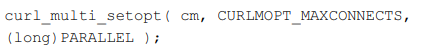

Considerando a linha de código precedente, julgue o item seguinte, em relação à biblioteca libcurl.

A função curl_multi_setopt configura o número máximo de conexões simultâneas que o gerenciador de múltiplas conexões (CURLM) pode manter abertas ao mesmo tempo.

Tendo como base o trecho precedente, julgue o próximo item, relativo a conceitos associados ao Bootloader.

O arquivo /boot/initrd.img-5.4.0-144-generic é o initrd correspondente ao kernel que está sendo carregado, e contém drivers e utilitários essenciais para a inicialização do kernel.

Com base no código precedente, cuja estrutura permite que o gerenciador de controle de serviços do Windows gerencie e controle corretamente o serviço, julgue o item a seguir.

O comando new MyService() permite inicializar o ciclo de vida dos serviços, criados na matriz de serviço, que serão executados simultaneamente.

O comando git cherry-pick permite aplicar um commit específico de uma branch a outra branch, reaplicando o commit na branch atual com um novo hash, sem a necessidade de mesclar toda a branch de origem.

Um arquivo .gitlab-ci.yml no GitLab é usado para definir os stages e jobs do pipeline, além de especificar variáveis de ambiente, configurar regras de deploy e definir condições para a execução dos jobs.

No âmbito da política de segurança da informação (PSI) de determinada organização, recomenda-se que as políticas específicas por temas — tais como controle de acesso, segurança física e do ambiente e gestão de ativos — sejam alinhadas e complementares à PSI da organização.

Considere que a gestão de uma organização tenha solicitado que, no início de um projeto, fosse criado um documento com informações sobre o projeto, dentre as quais deveria estar o cronograma de alto nível e os marcos que o projeto viria a atingir. Nessa situação, o artefato roadmap do PMBOK atenderia à necessidade da organização, pois, além dos marcos, esse artefato inclui eventos significativos e pontos de decisão.

A linha de base, que descreve a versão aprovada de um produto do trabalho e é usada como base para comparação com os resultados reais, é um exemplo de definição relevante para o domínio de desempenho da medição no PMBOK.

A técnica Delphi é utilizada para realizar o tratamento de riscos após a mensuração da probabilidade e após as consequências dos riscos terem sido obtidas, sendo aplicada no nível operacional.

HAZOP é um exame estruturado e sistemático de uma operação planejada e tem, entre outros, o objetivo de identificar e avaliar problemas que possam representar riscos para o equipamento.

O teste de penetração é um controle que visa avaliar a resiliência dos ativos empresariais por meio da identificação e exploração de pontos fracos (inclusive no que se refere a pessoas e processos) e da simulação dos objetivos e ações de um invasor.

É obrigatória a aplicação de controles que implementem uma permissão para acessar as informações dentro do sistema, de modo que os dados fiquem anonimizados para entes externos; uma vez aplicados tais controles, não se deve autorizar o controle do fluxo de informações entre sistemas conectados, para que não se transmute a anonimização dos dados.

A autenticação multifatorial, um dos controles listados no Microsoft SDL (security development lifecycle), adiciona uma segunda camada crítica de segurança aos logins, a fim de proteger todos os usuários, especialmente os administradores.

Diferentemente do DevOps, no processo de DevSecOps não há integração contínua, em vez dela, devem ser incluídas verificações de bibliotecas e dependências de terceiros, bem como testes de unidade e testes de segurança no código.

Conf orme o OWASP SAMM (software assurance maturity model), o processo formal de gerenciamento de incidentes em vigor deve seguir uma sequência estabelecida e bem documentada para detecção de incidentes, com ênfase na avaliação automatizada de logs.

O objetivo da prática de gerenciamento de nível de serviço é definir metas necessárias ao negócio, sendo a garantia definida como uma funcionalidade oferecida por um produto ou serviço para atender a uma necessidade específica, ou seja, resumidamente é “o que o serviço faz”.

Apesar de o desenvolvimento de software ser importante na perspectiva de governança e gestão, não há, no ITIL, prática específica a respeito de desenvolvimento e gerenciamento de software.

O objetivo da prática de gerenciamento de disponibilidade é garantir que os serviços entreguem os níveis acordados, sendo utilizada a métrica tempo médio entre falhas (MTBF) para mensurar a rapidez com que o serviço é restaurado após uma falha.

No COBIT, há um domínio que trata especificamente da utilização eficaz dos ativos de dados críticos, que visa sustentar o gerenciamento adequado dos ativos de dados corporativos em todo o ciclo de vida dos dados, desde a criação até a entrega, a manutenção e o arquivamento.

O domínio avaliar, direcionar e monitorar (EDM) agrupa os objetivos de governança a partir dos quais a organização avalia as opções estratégicas, orienta a gestão superior sobre as opções escolhidas e monitora a concretização da estratégia.