Questões de Concurso Público FCP 2014 para Operacional Administrativo

Foram encontradas 10 questões

I. O sistema 64 bits processa uma quantidade maior de memória RAM, tornando o processamento geral mais rápido.

II. Qualquer tipo de processador, incluindo a série Pentium 3, é recomendado para a instalação de um sistema operacional de 64 bits.

III. Embora mais lento, uma vantagem do usuário optar por um sistema operacional de 32 bits é a maior compatibilidade dos programas em geral. Alguns softwares projetados para rodar em 64 bits podem não funcionar no sistema de 32 bits.

É correto o que se afirma em

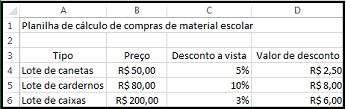

A fórmula que satisfaz a tabela, inserida na célula da coluna D4 e, posteriormente, copiada para D5 e D6, será

Supondo que ambas as conexões sejam da mesma rede, analise as assertivas abaixo.

I. Os ícones apresentados representam, respectivamente, o status da conexão de rede ou Internet cabeada, e o status do sinal da rede wireless.

II. Caso o modem da operadora da Internet fique sem sinal, a conexão de Internet wireless do computador iria ficar inoperante, porém, a conexão de Internet cabeada iria continuar a navegar normalmente.

III. O desempenho de uma conexão wireless sempre é igual a uma conexão feita por cabo. O sinal de rádio não sofre interferências com barreiras físicas.

IV. Se o usuário deixar o cabo de rede conectado no computador e, ao mesmo tempo, navegar na Internet por meio do wireless, a conexão iria ficar mais rápida. O Windows 7 iria, automaticamente, somar a velocidade das duas placas de rede.

É correto o que se afirma em

( ) Gerenciar pastas.

( ) Pop-up.

( ) Zoom de texto.

( ) Configuração POP.

( ) Histórico de navegação.

( ) AutoScan.

( ) Navegação privada.

I. Trata-se de uma ferramenta de alguns navegadores para bloquear e-mails de pessoas indesejadas.

II. Spam não contém links infectados ou vírus, sendo totalmente seguros.

III. Usa-se muito em publicidade. Trata-se de um e-mail que uma empresa ou organização distribui na Internet com o intuito de fazer propaganda, mas que, em mãos erradas, pode ser usado para o mal.

É correto o que se afirma em

I. É altamente recomendado que o usuário mude a senha de sua conta após um login realizado em computador de lan houses, pessoas desconhecidas ou não confiáveis.

II. A navegação segura não utiliza o protocolo HTTP. Utiliza uma versão mais recente e segura – o protocolo SMTP – que permite mais segurança durante a navegação na rede e dificulta a ação de criminosos.

III. O Facebook atualizou o sistema de recuperação de contas violadas. Usuários podem vincular aos seus perfis três amigos confiáveis que o ajudarão a verificar sua identidade na rede social. Eles receberão códigos que poderão ser utilizados pelo usuário que criou a conta, caso ela tenha sido violada.

É correto o que se afirma em

Coluna A

1. Antivírus.

2. Firewall.

3. Spyware.

4. Adware.

Coluna B

( ) São conhecidos por trazerem na tela propaganda indesejada e URL falsos, tais quais apareceram no histórico sem mesmo o usuário visitar.

( ) Verifica o conteúdo trafegado na rede, analisa os pacotes que circulam na transmissão e bloqueia possíveis invasões de softwares maliciosos.

( ) Examina arquivos para verificar se eles possuem algum tipo de código que possa danificar o computador do usuário.

( ) Recolhe informações sobre o usuário sobre os seus costumes na Internet e transmite essa informação a uma entidade externa na Internet, sem o conhecimento e consentimento do usuário.