Questões de Concurso Público UFT 2018 para Técnico de Tecnologia da Informação

Foram encontradas 40 questões

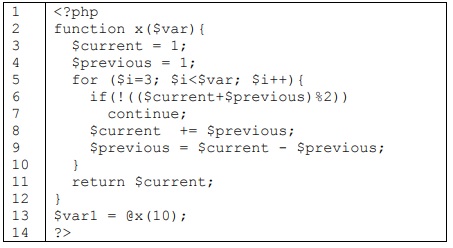

Observe o seguinte trecho de código escrito na linguagem PHP.

O código acima foi executado por um interpretador PHP 7.1.7.

Após a execução da linha 13 pelo interpretador, é CORRETO

afirmar que:

I. A pilha é ocasionalmente chamada de FIFO (First-in, First-out – o primeiro a entrar é o primeiro a sair). II. A fila é uma lista LIFO (Last-in, First-out – o último a entrar é o primeiro a sair). III. O resultado de uma tentativa inválida de remover um elemento de uma fila vazia é chamado de underflow. IV. O resultado de uma tentativa inválida de desempilhar ou acessar um item de uma pilha vazia é chamado de undeflow.

Assinale a alternativa CORRETA.

/home/usuario1

Assinale a alternativa CORRETA que indica qual comando foi digitado pelo usuário.

I. A CPU contém uma pequena memória de alta velocidade, composta por uma quantidade de registradores, usada para armazenar resultados temporários e para algum controle de informações. II. A ULA (Unidade de Lógica e Aritmética) efetua operações como adição e AND (E) booleano. III. Uma das funções da unidade de controle consiste em buscar instruções na memória principal e determinar seu tipo.

Assinale a alternativa CORRETA.

I. Um descritor de arquivo geralmente consiste de um pequeno valor inteiro retornado pelo sistema operacional após uma chamada de sistema para abertura de arquivos (quando tudo ocorreu bem). II. Um diretório consiste de um conceito implementado pela maioria dos sistemas operacionais para PCs que consiste de um lugar para manter os arquivos. III. Nem todo arquivo dentro de uma hierarquia de diretório pode ser especificado fornecendo seu nome de caminho a partir do diretório-raiz.

Assinale a alternativa CORRETA.

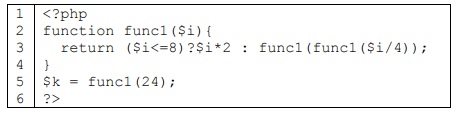

O código acima foi executado por um interpretador PHP 7.1.7. Após a execução da linha 5 pelo interpretador é CORRETO afirmar que:

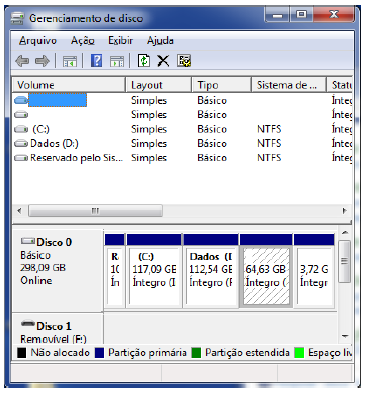

É recurso fornecido pelo Gerenciador de Discos, EXCETO:

1. Executar o carregador de boot a partir do dispositivo de boot; 2. Iniciar o kernel do Linux e iniciar os processos.

Assinale a alternativa que contém um gerenciador de boot para sistemas Linux:

I. existência de um único ponto de falha. II. elevado volume de tráfego centralizado no servidor. III. banco de nomes centralizado e distante dos clientes. IV. necessidade de atualização frequente da base de nomes.

Assinale a alternativa CORRETA.

Assinale a alternativa que contém uma técnica de detecção de erros amplamente utilizada nas redes de computadores atuais.

São exemplos de algoritmos de hash criptográfico:

I. exploração de vulnerabilidades: manipulação psicológica da vítima. II. autoexecução: a partir de mídias externas conectadas. III. engenharia social: exploits utilizados para ganhar acesso através de falhas de segurança.

Assinale a alternativa CORRETA.