Questões de Concurso Público MPE-AL 2012 para Técnico do Ministério Público - Tecnologia da Informação

Foram encontradas 100 questões

O uso de funções no Excel simplifica as planilhas, especialmente aquelas que realizam cálculos extensos e complexos. Dadas as funções, pode-se dizer que:

I. =B1+B2+B3+B4+...+B100 pode ser substituído por =SOMA(B1:B100).

II. =SOMA(C1:C10;D15:D30) é a soma dos valores no intervalo de células de C1 até C10, mais os valores das células D15 e D30.

III. =MÉDIA(D1:D15) irá retornar a média dos valores na faixa de D1 até D15.

IV. =MÁXIMO(G1:G5) retornará 35, se o intervalo G1:G5 contiver os números 2, 28, 13, 30, 35.

V. =CONT.VALORES(K1:K10) retornará 9 se todas as células contiverem dados, quer sejam números ou textos.

Estão corretos os itens

Dadas as afirmações abaixo sobre vírus de computador e software antivírus,

I. Um software antivírus vasculha discos e programas à procura de vírus conhecidos e elimina-os.

II. As empresas não devem se preocupar com os vírus de computador, visto que estes somente atacam os computadores domésticos.

III. Os vírus de computador possuem uma série de propriedades que podem ser benéficas aos sistemas afetados.

IV. Uma vez instalado e ativado no computador, um bom software antivírus procura automaticamente por arquivos infectados toda vez que um disco é inserido ou arquivo localizado na internet é acessado.

verifica-se que

Considerando o uso cada vez mais intenso da internet, pode-se perceber o surgimento de ferramentas colaborativas. Neste contexto, podemos afirmar sobre Wiki:

I. É uma ferramenta utilizada em sites da internet e em ambientes virtuais de aprendizagem.

II. Possibilita a construção de conhecimento através da colaboração de diversos usuários sobre determinado documento ou temática.

III. Substitui outras ferramentas como fórum e chat.

IV. Não é compatível com a Web 2.0.

Verifica-se que:

Dada as seguintes proposições sobre Redes de Computadores,

I. Uma LAN possui baixas taxas de transmissão de dados; porém, é uma rede privada e segura.

II. A ATM é uma arquitetura orientada a conexão; por isso, o seu uso se restringe as redes LAN de pequeno alcance.

III. As redes 3G e rádio não são adequadas à transmissão de dados, pois foram desenvolvidas para transmitir voz.

IV. Redes WAN possuem custo de comunicação elevado devido ao uso de meios como satélites, linhas telefônicas e micro-ondas.

é correto afirmar que

Dadas as seguintes proposições sobre o conjunto redundante de discos independentes (RAID),

I. O nível RAID-1 permite que dados sejam gravados simultaneamente em dois discos diferentes.

II. O sistema RAID é implementado exclusivamente em hardware, visto que é dependente de uma controladora dedicada para o seu funcionamento.

III. Devido ao sistema de tolerância a falhas o nível RAID-0 permite que os arquivos antes de serem armazenados sejam fragmentados e armazenados em diferentes discos rígidos.

IV. O RAID 0 + 1 é uma combinação dos níveis 0 e 1 que permitem ao sistema segurança e rápido acesso aos dados; entretanto, somente pode ser executada em servidores com, no máximo, dois discos rígidos.

é correto afirmar que

Dadas as seguintes proposições sobre segurança de dados virtuais,

I. Key logger são spywares que registram todos os dados digitados pelo usuário; seu objetivo é capturar senhas, números de cartão de crédito e informações sigilosas de empresas.

II. Arquivos de dados puros como o de imagens (jpg e png) e vídeo (avi e mov) são considerados seguros; entretanto, em uma mensagem de e-mail, as extensões destes arquivos puros podem mascarar hiperlinks que levam a sites maliciosos.

III. Os arquivos com extensão gz e bz2 são gerados no sistema operacional GNU/Linux; logo, são livres de vírus e outras ameaças.

IV. A melhor forma de detectar um backdoor é manter o antivírus sempre atualizado e executá-lo diariamente.

é correto afirmar que

Dadas as seguintes proposições sobre compactação de arquivos,

I. Existem programas compactadores especialmente desenvolvidos para compactação de músicas, arquivos binários e imagens.

II. A compactação sem perdas produz arquivos compactados menores do que a compactação com perdas; entretanto, quando um arquivo é compactado e descompactado, o conteúdo permanece o mesmo do original.

III. A compactação com perdas acarreta na perda parcial dos dados do usuário.

IV. São exemplos de compactação sem perdas os arquivos no formato mp3 e jpg.

é correto afirmar que

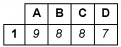

Considere os seguintes valores de células em uma planilha do Microsoft Excel.

Dado que um usuário selecionou as células A1 e B1 e arrastou

simultaneamente esta seleção pela alça de preenchimento sobre

as células C1 e D1, qual das opções abaixo representa

respectivamente os valores finais das células A1, B1, C1 e D1?

Dadas as sentenças abaixo referentes a softwares de correio eletrônico,

I. Para que o software receba e envie mensagens é necessário configurar os nomes dos servidores de e-mail, tanto de entrada quanto de saída das mensagens.

II. O protocolo POP3 é utilizado para o envio de mensagens de correio eletrônico.

III. O protocolo SMTP é utilizado para o recebimento de mensagens de correio eletrônico.

IV. O protocolo IMAP é utilizado para o recebimento de mensagens de correio eletrônico; porém, não realiza o download das mensagens do servidor de e-mail para o computador cliente.

é correto afirmar que