Questões de Concurso Público MPE-PA 2012 para Técnico, Analista de Sistemas - Desenvolvimento

Foram encontradas 70 questões

No ITIL v3, o __________ é o repositório da informação sobre as bases de dados onde estão os componentes que fornecem os serviços de informática.

- A palavra que preenche a lacuna acima é

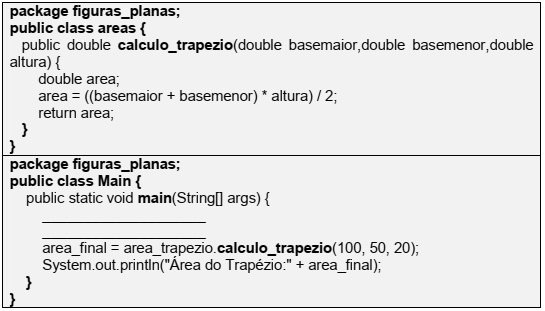

Analise as duas classes escritas em Java e pertencentes ao mesmo projeto; a classe “Main” apresenta duas linhas na sequência, que precisam ser preenchidas pelos respectivos códigos-fontes escritos corretamente. Identifique a alternativa que apresenta as duas linhas corretamente codificadas:

Dentre as áreas de foco na Governança de TI, a __________ acompanha e monitora a implementação da estratégia, o término do projeto, o uso dos recursos, o processo de performance e a entrega dos serviços, usando, por exemplo, “balanced scorecards”, que traduzem as estratégias em ações para atingir os objetivos, medidos através de processos contábeis convencionais.

- A expressão que preenche a lacuna acima é

Na codificação abaixo, que contém classes implementadas na linguagem PHP, existem vários erros de sintaxe. Identifique a alternativa que apresenta as linhas de código com erro de sintaxe:

Empregando o AJAX, é possível conseguir em aplicações WEB os seguintes aspectos, exceto:

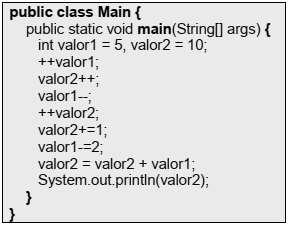

Utilizando os operadores de atribuição compostos aritméticos no código-fonte escrito em Java, o número que será visualizado após a execução do programa abaixo é

O XML Schema define os tipos de dados básicos de uma maneira bem sistemática. As propriedades dos tipos de dados são classificadas nas chamadas “facetas”. As “facetas” são classificadas em duas categorias: Facetas __________ ; Facetas de __________, respectivamente.

- As palavras que preenchem corretamente as lacunas acima são