Questões de Concurso Público TJ-RS 2014 para Analista de Sistema

Foram encontradas 80 questões

Avaliação de usabilidade é parte integrante do processo de design de interfaces com o usuário. Os métodos de avaliação existentes podem ser categorizados de várias formas, mas uma delas focaliza se a avaliação é feita envolvendo ou não usuários.

Considere as afirmações abaixo.

I - Avaliação Heurística é um método de avaliação que NÃO envolve usuários.

II - Inspeção é um método de avaliação que NÃO envolve usuários.

III - Estudo de Campo é um método de avaliação que NÃO envolve usuários.

Quais estão corretas?

Considere as afirmações abaixo sobre metodologias ágeis de desenvolvimento de software.

I - "Software em funcionamento é a principal medida de progresso".

II - "As melhores arquiteturas, requisitos e projetos emergem de equipes que se auto-organizam".

III - "O método mais eficiente e efetivo de transmitir informações para e dentro de uma equipe de desenvolvimento é uma conversa aberta, de forma presencial".

Quais são princípios de agilidade da Aliança Ágil?

Considere as informações abaixo sobre diagramas UML.

I - O diagrama de classes modela classes, incluindo seus atributos, operações, relações e associações com outras classes.

II - O diagrama de classes fornece uma visão estática ou estrutural de um sistema, contudo não mostra a natureza dinâmica das comunicações entre os objetos das classes no diagrama.

III - O diagrama de sequência é utilizado para indicar as comunicações dinâmicas entre objetos, durante a execução de uma tarefa, contudo não mostra a ordem temporal na qual as mensagens são enviadas entre os objetos para executar aquela tarefa.

Quais estão corretas?

Considere as afirmações abaixo sobre Pontos de Função (FP) e Análise por Pontos de Função (AFP).

I - Mesmo utilizando dados históricos, a métrica FP não pode ser empregada para estimar o custo ou o trabalho necessários para projetar, codificar e testar o software.

II - Pontos de Função são derivados por meio de uma relação empírica, baseada em medidas calculáveis (diretas) do domínio de informações do software e em avaliações qualitativas da complexidade do software.

III - Exemplos de valores do domínio de informações utilizados para calcular FP incluem, entre outros, número de entradas externas, número de saídas externas e número de consultas externas.

Quais estão corretas?

Considere o padrão de qualidade de software ISO 9126.

Assinale a alternativa que lista corretamente os seis atributos fundamentais de qualidade.

A Microsoft fornece aos seus clientes a possibilidade de utilizarem seu "Active Directory" para gerenciamento de usuários e senhas – também conhecido como MSAD. Considere as seguintes afirmações sobre esse serviço.

I - Requer a adição de uma máquina na rede para seu fornecimento.

II - Agiliza a configuração de usuários e senhas locais das máquinas da rede.

III - É utilizado para gerenciar o acesso dos usuários a um determinado domínio.

Quais estão corretas?

Vários são os protocolos usados na troca de informações entre máquinas na Internet. São exemplos os protocolos SSH, ICMP, UDP e IP.

Com base nessa afirmação, quais são, respectivamente, as camadas da Arquitetura TCP/IP em que se enquadram os protocolos exemplificados?

Considere a implementação de serviços web (web services), empregando uma arquitetura baseada em serviços (Services Oriented Architecture – SOA).

Assinale a alternativa que permite publicar e descobrir informações sobre um determinado serviço web.

Uma aplicação web deseja manter a confidencialidade, a autenticidade e a irretratabilidade (não repúdio) para a mensagem de requisição de um cliente C a um servidor S. Para que esse objetivo seja atingido, é possível cifrar a mensagem de requisição com a chave _________ do servidor S e assinar a mensagem digitalmente usando a chave ________ do cliente C.

Assinale a alternativa que completa, correta e respectivamente, as lacunas do parágrafo acima.

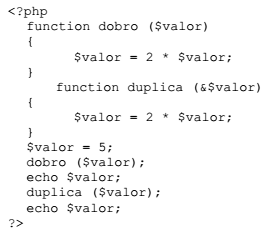

Considere o seguinte trecho de código escrito em PHP.

O resultado apresentado, após a execução do programa,

será

Estruturas de acesso adicionais auxiliares, chamadas índices, são usadas para aumentar a velocidade da recuperação dos registros na resposta a certas condições de busca.

Considere uma situação em que um índice é um arquivo ordenado cujos registros são de tamanhos fixo e contém dois campos. O primeiro campo é do mesmo tipo de dados do campo-chave de classificação – chamado chave primária – do arquivo de dados, e o segundo campo é um ponteiro para um bloco de disco (um endereço de bloco). Nesse caso, o índice constituirá um exemplo de

Diversos problemas podem ocorrer quando transações concorrentes são executadas de maneira descontrolada. Considere as seguintes afirmações sobre controle de concorrência.

I - O problema da atualização perdida ocorre quando duas transações que acessam os mesmos itens no banco de dados tiverem suas operações intercaladas, de forma que tornem incorretos o valor de alguns itens do banco de dados.

II - O problema do sumário incorreto ocorre quando uma transação atualiza um item do banco de dados e, a seguir, falha por alguma razão. O item atualizado será acessado por uma outra transação antes que retorne ao seu valor original.

III - O problema da atualização temporária ocorre quando uma transação aplica uma função agregada para sumário de um número de registros, enquanto outras transações estiverem atualizando alguns desses registros. A função agregada calculará certos valores antes que estes valores sejam atualizados e, de outros, depois de feita a atualização.

Quais estão corretas?

Considere as seguintes afirmações sobre cada um dos três tipos principais de documentos XML.

I - Documentos XML centrados em dados (data-centric) possuem muitos itens de dados pequenos que seguem uma estrutura específica e podem ser extraídos a partir de banco de dados estruturado.

II - Documentos XML centrados em documentos (document-centric) são documentos com grandes quantidades de texto, como artigos de jornais ou livros, sendo que existem poucos, ou nenhum, elementos de dados estruturados.

III - Documentos XML híbridos podem possuir partes que contêm dados estruturados e, outras partes, são textuais ou não estruturadas.

Quais estão corretas?