Questões de Concurso Público TRE-AP 2007 para Analista Judiciário - Análise de Sistemas

Foram encontradas 50 questões

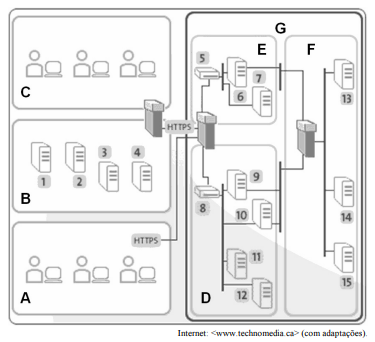

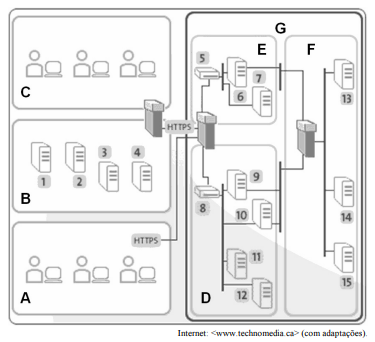

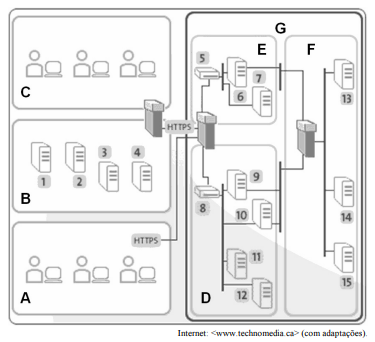

A figura acima apresenta um esquema de arquitetura

tecnológica típica de um ambiente corporativo de TI de uma

empresa. A empresa possui áreas de desenvolvimento e produção,

entre outras. Elementos dessa arquitetura são numerados de 1 a

15, e áreas específicas são nomeadas de A a G.

I As áreas A, B e C estão mais associadas, respectivamente, a intranet, extranet e Internet que a Internet, intranet e extranet.

II Uma rede do tipo SAN (storage area network) estaria melhor localizada na área D que na área F.

III Três firewalls são representados no esquema mostrado.

IV Faz-se uso de criptografia assimétrica na comunicação entre os elementos das áreas A e G.

V Servidores http estão melhor localizados na área F que na área D.

Estão certos apenas os itens

A figura acima apresenta um esquema de arquitetura

tecnológica típica de um ambiente corporativo de TI de uma

empresa. A empresa possui áreas de desenvolvimento e produção,

entre outras. Elementos dessa arquitetura são numerados de 1 a

15, e áreas específicas são nomeadas de A a G.

A figura acima apresenta um esquema de arquitetura

tecnológica típica de um ambiente corporativo de TI de uma

empresa. A empresa possui áreas de desenvolvimento e produção,

entre outras. Elementos dessa arquitetura são numerados de 1 a

15, e áreas específicas são nomeadas de A a G.

I Maior número de vulnerabilidades de segurança tende a residir na área E que na área D. II Maior número de ataques tende a ocorrer na área F que na área D. III Maior número de controles tende a ser associado à área B que à área D.

IV Maior perímetro de segurança tende a ser estabelecido na área A que na região C. V A presença de firewalls de aplicação é mais comum na área F que na área B.

Estão certos apenas os itens

A figura acima apresenta um esquema de arquitetura

tecnológica típica de um ambiente corporativo de TI de uma

empresa. A empresa possui áreas de desenvolvimento e produção,

entre outras. Elementos dessa arquitetura são numerados de 1 a

15, e áreas específicas são nomeadas de A a G.

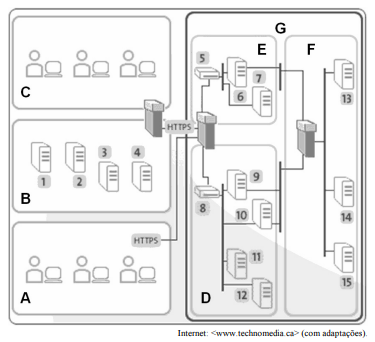

A figura acima apresenta um esquema da constituição da pilha de protocolos TCP/IP. Os campos dos pacotes de dados foram numerados de #1 a #8 e as camadas nomeadas de A a D. Considerando o esquema apresentado, julgue os itens seguintes.

I Informações para controle de congestionamento da rede são inseridas principalmente no campo #4.

II A atuação de switches e gateways ocorre fundamentalmente por meio da manipulação de informações do campo #1.

III Quando há tráfego de dados criptografados em SSL, tais informações estão presente em maior volume no campo #5 que no campo #4.

IV Durante o envio de um quadro, os bits presentes no campo #1 chegam ao receptor antes dos bits no campo #3.

V Os dados de controle do estabelecimento e encerramento de sessões de usuário, em servidores que implementam o protocolo http, trafegam no campo #2, mas não, na parte que se refere ao campo #8.

Estão certos apenas os itens

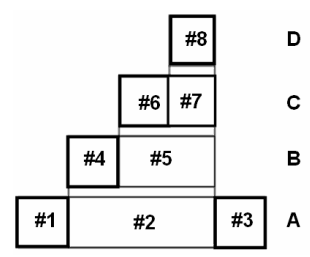

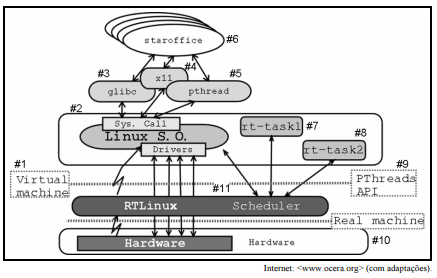

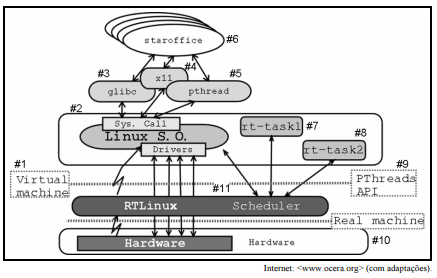

A figura acima apresenta um diagrama da arquitetura de um

sistema operacional, embasado no Linux, de tempo real. Elementos

específicos da arquitetura são numerados de #1 a #11.

A figura acima apresenta um diagrama da arquitetura de um

sistema operacional, embasado no Linux, de tempo real. Elementos

específicos da arquitetura são numerados de #1 a #11.

I O fluxo de interrupções de hardware ocorre com maior intensidade na direção do elemento #10 para o #2.

II O modelo de interface gráfica x11 possui o mesmo conjunto de controles de GUI que a API Win32.

III Os elementos #7 e #8 são gerenciados com maior intensidade por políticas de escalonamento preemptivo, em detrimento de políticas de escalonamento não-preemptivo.

IV A portabilidade do elemento #6 deve-se mais à sua dependência do elemento #3 que à do elemento #5.

A quantidade de itens certos é igual a

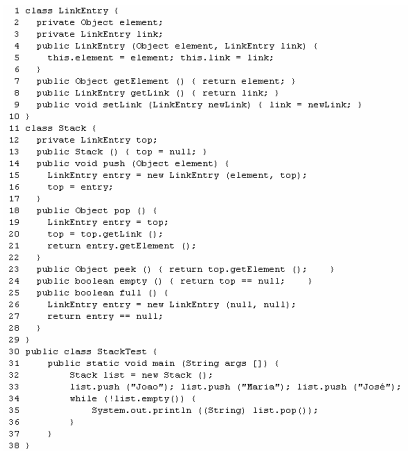

Código para a questão

I Serão criadas três instâncias da classe LinkEntry, uma instância da classe Stack e uma instância da classe StackTest.

II A variável top da instância de Stack apontada pela variável list do método main da classe StackTest conterá o valor null, imediatamente antes do final da execução do referido método main.

III Os métodos full e peek não serão executados.

IV Os nomes “Joao”, “Maria” e “José” serão impressos no console, nessa ordem.

V Para cada instância de LinkEntry criada, existe uma instância correspondente da classe String.

Estão certos apenas os itens

Código para a questão

Entre as características do código apresentado, inclui-se

I o encapsulamento de variáveis de instância.

II o uso de tipos de dados simples e estruturados.

III o emprego de recursividade.

IV o emprego de estruturas não-lineares com encadeamento simples de memória.

V a declaração de três classes com visibilidade pública.

Estão certos apenas os itens

Código para a questão

I Nas linhas de 1 a 13, encontram-se comandos de DML (data manipulation language), e, nas das linhas de 14 a 29, comandos de DDL (data definition language).

II Os comandos das linhas de 30 a 32 inserem restrições de integridade de entidade no modelo físico do banco de dados.

III Os comandos das linhas de 34 a 39 inserem restrições de integridade no modelo físico do banco de dados.

IV O modelo de dados criado pelo script encontra-se na terceira forma normal.

Estão certos apenas os itens

Código para a questão

I O comando da linha 22, se executado novamente após a execução do script, provocará erro de violação de restrição de integridade referencial.

II A consulta da linha 24 retornará um resultado contendo 4 linhas.

III A consulta das linhas 25 e 26 retornará um resultado contendo 2 linhas e 2 colunas, em que a coluna “nome” sempre apresenta o valor 2.

IV A consulta das linhas de 27 a 29 retornará um resultado vazio.

V O comando da linha 33, se removido da sua posição atual e inserido entre os comandos das linhas 13 e 14, provocaria uma diferença relevante no tempo de execução do script.

Estão certos apenas os itens

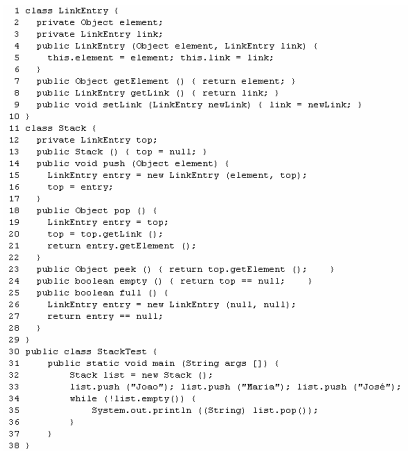

Considerando a figura acima, que apresenta um diagrama de relacionamento entre os padrões de projeto descritos no livro GoF Book, julgue os próximos itens acerca dos conceitos de programação orientada a objetos e padrões de projetos orientados a objetos.

I A implementação de padrões de projeto criacionais em linguagens como C#, Delphi e Java sempre envolverá a alocação de memória para a criação de objetos.

II A implementação de montadores de árvores sintáticas apóia-se mais no uso do padrão Singleton que no uso do padrão Composite.

III A implementação de tratadores de eventos de interface gráfica apóia-se mais no uso do padrão Observer que no uso do padrão Visitor.

IV A implementação de famílias portáveis de componentes de interface gráfica depende mais do emprego do padrão Chain of Responsibility que do padrão AbstractFactory.

V O padrão TemplateMethod é mais simples que o padrão Memento.

Estão certos apenas os itens

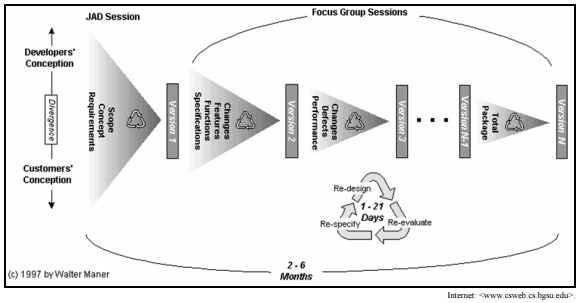

Considerando a figura acima, que apresenta uma proposta de modelo para desenvolvimento de aplicações, assinale a opção incorreta

acerca dos conceitos de engenharia de software.

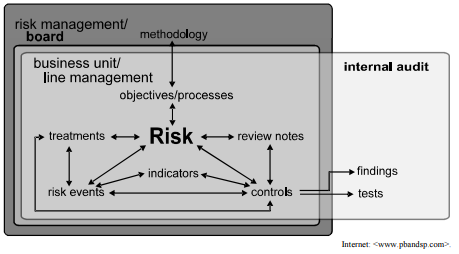

I O modelo proposto é mais adequado ao gerenciamento de riscos de segurança da informação que ao gerenciamento de riscos de projeto.

II O emprego de indicadores associados a riscos e controles torna o modelo mais operacional que gerencial.

III O uso de indicadores, de forma geral, é imprescindível ao sucesso de um programa de planejamento estratégico organizacional.

IV O sucesso na adoção de modelos de qualidade em desenvolvimento de software, tanto de produto quanto de processo, depende mais do emprego de auditoria interna que do uso de tecnologias específicas, como a de orientação a objetos.

V CMMI e PMI/PMBOK são modelos de governança que dependem fundamentalmente do uso de controles e auditoria.

Estão certos apenas os itens

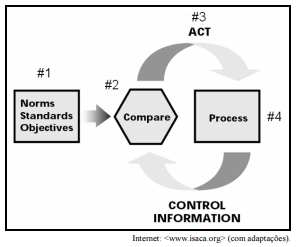

A figura acima apresenta um diagrama de um modelo adotado pelo COBIT. Elementos específicos do modelo estão numerados de #1 a #4. Considerando essa figura, julgue os itens subseqüentes.

I O diagrama contém os elementos fundamentais de um modelo de planejamento estratégico.

II O elemento #1 do diagrama pressupõe o uso dos normativos internos da organização que o adota.

III A comparação efetuada pelo elemento #2 está mais a cargo de quem desempenha o papel de auditor que a quem desempenha o papel de gestor.

IV A ação efetuada pelo elemento #3 é atribuição específica de um gestor de projetos.

V A execução efetuada pelo elemento #4 é de forma geral uma atribuição de natureza mais operacional que estratégica.

Estão certos apenas os itens.

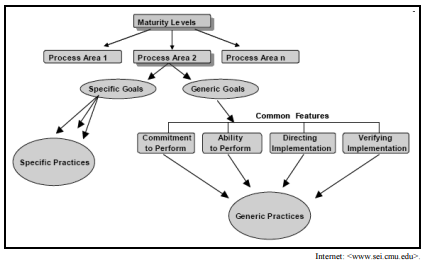

Considerando a figura acima, que apresenta os principais componentes do

modelo CMMI, assinale a opção correta.

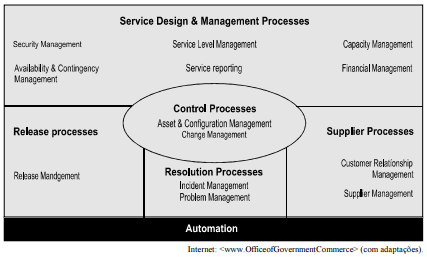

Considerando a figura acima, que apresenta um diagrama de relacionamento entre áreas funcionais do modelo ITIL, julgue os itens a seguir.

I A execução dos elementos principais do processo de release ocorre, em geral, antes do processo de gerenciamento de mudanças correspondentes.

II O tratamento de incidentes, no modelo ITIL, é uma atividade mais voltada para o diagnóstico da causa-raiz que para a remediação de um obstáculo à atuação do usuário.

III O modelo ITIL endereça, de forma explícita, o atendimento aos critérios de confidencialidade, disponibilidade e integridade da informação.

IV A montagem de um catálogo de serviços, no modelo ITIL, é pressuposto para o estabelecimento de acordos de níveis de serviço.

V O modelo ITIL não adota, de forma explícita, técnicas de gerencimento de projeto conforme prescritas pelo modelo PMI.

Estão certos apenas os itens