Questões de Concurso Público TRT - 3ª Região (MG) 2009 para Analista Judiciário - Tecnologia da Informação

Foram encontradas 60 questões

I. Classe.

II. Sequência.

III. Atividade.

IV. Máquina de Estado.

V. Pacote.

Considere os tipos C = Comportamental e E = Estrutural. A correta associação dos diagramas I, II, III, IV e V com seus tipos é, respectivamente,

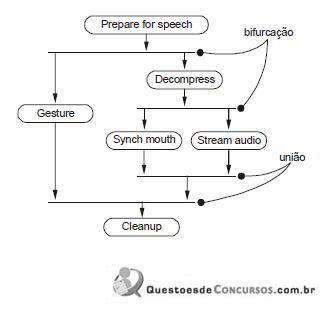

Na UML 2, a figura acima corresponde ao diagrama de

I. com todas as suas colunas contendo somente valores atômicos (um único valor para cada linha).

II. cujos atributos não-chave são totalmente dependentes de toda a chave primária.

III. na qual alguns atributos não-chave são dependentes de outros atributos não-chave.

É correto afirmar que a tabela está normalizada até a

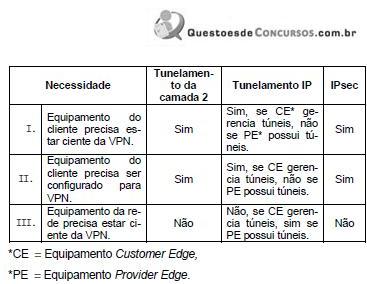

I. O IPsec possui um potencial considerável na implementação de uma VPN, pois oferece um conjunto completo de recursos de segurança de criptografia, autenticação e até proteção contra replay.

II. O IPsec é um protocolo de tunelamento criado para transportar o IP com segurança, excetuando-se tal transporte na rede pública

III. Uma vantagem no uso do IPsec é a facilidade de demultiplexar os fluxos de dados a partir de um único túnel IPsec.

É correto o que consta APENAS em