Questões de Concurso Público TRT - 19ª Região (AL) 2011 para Analista Judiciário - Tecnologia da Informação

Foram encontradas 60 questões

- largura do barramento: 4 bytes;

- envio do endereço para a memória: 6 ns;

- leitura da memória: 20 ns;

- total envio do dado para o dispositivo: 6 ns.

Em função dos dados acima, o tempo total para a leitura de uma palavra será de

I. Prioridades de backup e recuperação rápidos.

II. Frequência com que os dados mudam.

III. Restrições de tempo na operação de backup.

IV. Prevalência dos dados recuperados.

Está correto o que consta em

O programador escreve uma parte do código e o insere secretamente no sistema operacional para utilizá-lo em represália a um possível afastamento involuntário do ambiente de trabalho. Dessa forma, a execução bem-sucedida do programa depende desse programador alimentá-lo diariamente, por meio de uma senha.

O tipo de ataque descrito acima é conhecido por

I. Desligar as opções que permitem abrir ou executar automaticamente arquivos ou programas anexados às mensagens.

II. Desligar as opções de execução de JavaScript e de programas Java.

III. Manter, preferencialmente, o modo de visualização de e-mails no formato HTML.

IV. Evitar clicar diretamente em links exibidos no conteúdo do e-mail; digitar o endereço diretamente no browser (presumindo que ele esteja adequadamente configurado).

É correto o que consta APENAS em:

I. Especificação para o desenvolvimento de interfaces web com Java, que é baseada em componentes e eventos e especialmente integrada a ferramentas de desenvolvimento, o que facilita implementar recursos de validação, navegação e conversão.

II. Implementa persistência de dados com eficiência; faz o mapeamento entre objetos e tabelas do banco de dados; permite o uso de herança e de vários tipos de relacionamentos; e oferece recursos de cache e transações.

III. Faz uso metodológico de tecnologias como Javascript e XML, providas por navegadores, para tornar páginas web mais interativas com o usuário, utilizando-se de solicitações assíncronas de informações.

Os itens I, II e III referem-se, respectivamente, a

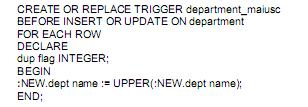

É INCORRETO afirmar que este bloco contém comandos para