Questões de Concurso Público TRE-CE 2012 para Analista Judiciário - Análise de Sistemas

Foram encontradas 60 questões

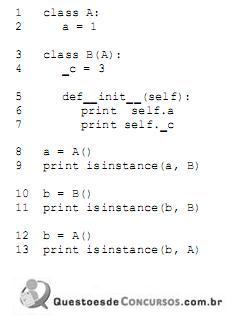

Em relação à sintaxe em Python, é INCORRETO afirmar que na

I. Utiliza a API JMS, facilita a quebra de acoplamento entre o cliente e o destino (Point-to-point ou Publish- subscriber), e é acionado de forma assíncrona.

II. Tratam os eventos nas fases do ciclo de vida dos EJB, por meio de anotações, tais como, @PostConstruct, @PrePassivate e @PostActivate.

III. Permitem que um código customizado seja aplicado para um EJB, interceptam a chamada do método do EJB para executar um código intermediário, e podem ser configurados no próprio Bean ou em classes externas.

As afirmações contidas nos itens I, II e III referem-se, respectivamente, a

I. Quando o servidor recebe uma requisição, ela é repassada para o container que, por sua vez, carrega a classe na memória e cria uma instância da classe do servlet.

II. Quando um servlet é carregado pela primeira vez para a máquina virtual Java do servidor, o método init() é invocado, para preparar recursos para a execução do serviço ou para estabelecer conexão com outros serviços.

III. Estando o servlet pronto para atender as requisições dos clientes, o container cria um objeto de requisição (ServletRequest) e de resposta (ServletResponse) e depois chama o método service(), passando os objetos como parâmetros.

IV. O método destroy() permite liberar os recursos que foram utilizados, sendo invocado quando o servidor estiver concluindo sua atividade.

Está correto o que se afirma em:

I. Cache imutável composto de mapeamentos compilados para um único banco de dados.

II. Objeto single-threaded, de vida curta, que representa uma conversação entre o aplicativo e o armazenamento persistente.

III. Abstrai a aplicação dos Datasource ou DriverManager adjacentes.

Em relação à arquitetura do Hibernate, os itens I, II e III, associam-se, respectivamente, a

I. Capacidade do sistema de permitir que alguns usuários acessem determinadas informações, enquanto impede que outros, não autorizados, sequer as consultem.

II. Informação exposta, sob risco de manuseio (alterações não aprovadas e fora do controle do proprietário da informação) por pessoa não autorizada.

III. O sistema deve ter condições de verificar a identidade dos usuários, e este ter condições de analisar a identidade do sistema.

Os itens I, II e III, associam-se, direta e respectivamente, aos princípios de

I. Para definição de uma estratégia de continuidade de negócios deve-se ter como meta o tempo esperado de recuperação, que, por sua vez, é derivado dos períodos máximos toleráveis de interrupção.

II. Os requisitos para controles de segurança de novos sistemas de informação ou melhorias em sistemas existentes devem constar nas especificações de requisitos de negócios dos sistemas.

III. Convém que os registros (log) de auditoria incluam, quando relevantes, os registros das tentativas de acesso ao sistema aceitas e rejeitadas.

IV. Entre os objetivos de controle de manuseio de mídias inclui-se o controle de descarte de mídias, sendo previstas, nessas normas, diretrizes de implementação para o descarte de forma segura e protegida.

Está correto o que se afirma em:

I. o domínio Planejar e organizar aborda táticas e estratégias para identificar a melhor forma de como a TI irá ajudar no atingimento dos objetivos organizacionais.

II. processos, tais como, Identificar soluções automatizadas, Gerenciamento de mudanças e Habilitar operações e uso, integram o domínio Adquirir e Implementar.

III. o estabelecimento de um framework de governança, situado no domínio Entrega e Suporte, inclui, a definição das estruturas organizacionais, processos, lideranças, papéis e responsabilidades para garantir que os investimentos da organização em TI estarão alinhados e entregues de acordo com as estratégias e objetivos.

IV. o domínio Monitorar e Avaliar inclui processos para gerenciamento efetivo da performance de TI; o monitoramento de exceções, resultados de auto-avaliações e revisões de terceiros; e de revisão independente para garantir a conformidade com leis e órgãos reguladores.

Está correto o que se afirma, APENAS, em