Questões de Concurso Público TRF - 2ª REGIÃO 2012 para Analista Judiciário - Informática

Foram encontradas 70 questões

I. A distribuição de diretrizes e normas sobre a política de segurança da informação para todos os gerentes, funcionários e outras partes envolvidas é um fator crítico para o sucesso da implementação da segurança da informação em uma organização.

II. A segurança da informação é obtida a partir da implementação de controles adequados, incluindo políticas, processos, procedimentos, estruturas organizacionais e funções de software e hardware.

III. Uma política de segurança da informação que reflita os objetivos do negócio, apesar de importante, não representa um fator crítico para o sucesso da implementação da segurança da informação dentro de uma organização.

IV. Um controle é uma forma de gerenciar o risco, incluindo políticas, procedimentos, diretrizes, práticas ou estruturas organizacionais, que podem ser de natureza administrativa, técnica, de gestão ou legal.

Está correto o que consta em

I. é a persistência automatizada dos objetos em uma aplicação Java para as tabelas de qualquer tipo de banco de dados, utilizando APIs que descrevem o mapeamento entre os objetos e o banco de dados.

II. trabalha com transformação unidirecional (não reversível) dos dados de uma representação de objeto para tabela de um banco de dados relacional, sem penalidades de performance.

III. possui, dentre outros componentes, uma API para realizar operações CRUD (Create, Read, Update e Delete) básicas em objetos de classes persistentes e uma linguagem ou API para especificar consultas que se referem às classes ou às propriedades das classes.

IV. abstrai a aplicação da interação direta com o banco de dados SQL e do dialeto SQL; entretanto, mesmo que a ferramenta de ORM suporte um bom número de diferentes bancos de dados, isso não permitirá nenhuma portabilidade na aplicação, já que há necessidade de drivers diferentes para diferentes bancos de dados.

Está correto o que consta em

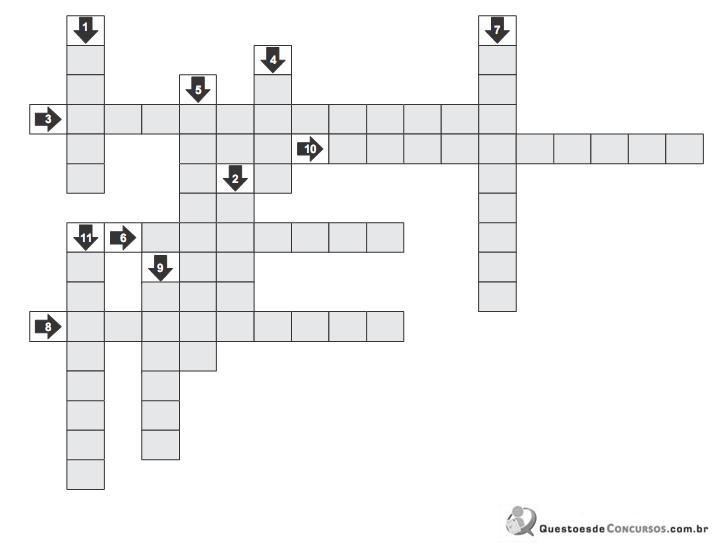

1. Instrução que permite chamar explicitamente o construtor da superclasse quando um programa cria um objeto da subclasse.

2. Na declaração de uma variável, indica que ela não poderá ser modificada depois de declarada e deve ser inicializada quando declarada.

3. Capacidade de objetos de diferentes classes relacionadas por herança ou implementação de interface responderem diferentemente à mesma chamada de método.

4. Palavra-chave que indica que um método realizará uma tarefa, mas não retornará nenhuma informação ao completar sua tarefa.

5. É em geral um recurso utilizado quando classes diferentes (isto é, não relacionadas) precisam de funcionalidades comuns (isto é, métodos) ou utilizam constantes comuns.

6. Variáveis e métodos com esse modificador de acesso só são acessíveis a métodos da classe em que são declarados.

7. Indica que um membro de uma superclasse pode ser acessado por membros dessa superclasse, por membros de suas subclasses e por membros de outras classes do mesmo pacote.

8. Classe que não pode acessar ou herdar os membros private de sua superclasse.

9. Todas as classes em Java herdam direta ou indiretamente os métodos dessa classe.

10. Estrutura utilizada para inicializar um objeto de uma classe quando o objeto for criado.

11. Tipo de classe que declara atributos e comportamentos comuns de várias classes em uma hierarquia de classes.

Os termos que preenchem adequadamente a cruzadinha são, respectivamente: