Questões de Concurso Público TRT - 6ª Região (PE) 2012 para Técnico Judiciário - Tecnologia da Informação

Foram encontradas 59 questões

Esta definição se refere a

A definição, de acordo com o ICP - Brasil, se refere a

I. A criptografia simétrica é um tipo de criptografia que usa um par de chaves criptográficas distintas (privada e pública) e matematicamente relacionadas.

II. A criptografia assimétrica é um tipo de criptografia que usa uma chave única para cifrar e decifrar dados.

III. A chave pública está disponível para todos que queiram cifrar informações para o dono da chave privada ou para verificação de uma assinatura digital criada com a chave privada correspondente; a chave privada é mantida em segredo pelo seu dono e pode decifrar informações ou gerar assinaturas digitais.

Está correto o que se afirma em

Mais de 600 mil Macs são infectados em todo o mundo ...De acordo com analistas da empresa russa Doctor Web, mais de 600 mil computadores Mac estão infectados mundo afora, 57% deles nos Estados Unidos e 0,3% no Brasil, com um malware chamado Flashback. O Flashback é um programa nocivo que tem como função roubar dados pessoais. O Flashback instala-se de maneira simples e em apenas duas etapas. Na primeira, basta visitar qualquer site que esteja infectado com o programa, a partir de uma máquina OS X com Java instalado. Depois, na segunda parte do processo, ele irá solicitar uma senha que, se confirmada, permite que o código chegue até a pasta de aplicações do Mac...

(http://exame.abril.com.br/tecnologia/noticias/. Publicado em 05/04/2012)

Em relação a malwares e com base na notícia apresentada, é correto afirmar:

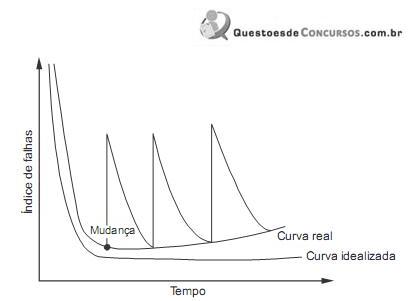

No gráfico, a curva

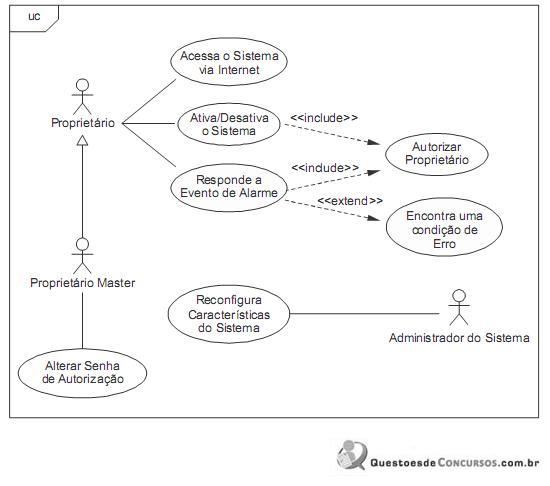

Na UML, este é um diagrama de

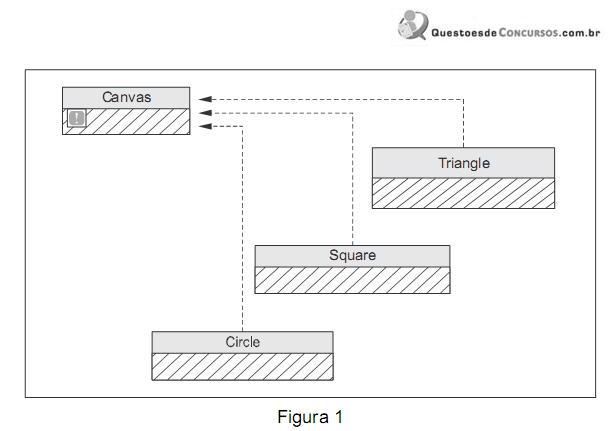

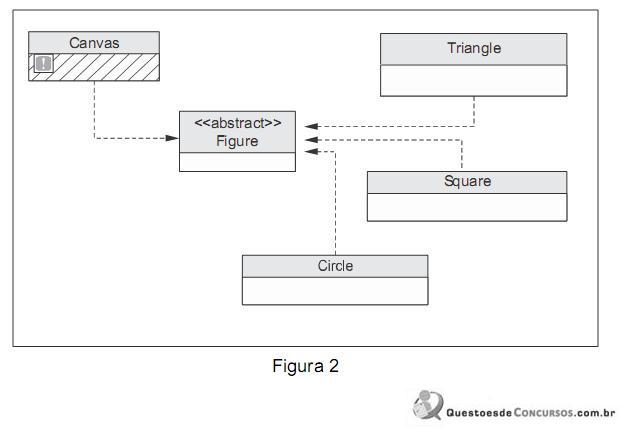

Em relação a orientação à objetos, na figura

I. interpreta eventos de entrada e envia requisições para o modelo de dados; em seguida, processa os dados carregados a partir do modelo e envia para o visualizador.

II. encapsula o acesso aos dados e funções básicas da aplicação, fornecendo ao usuário procedimentos que executam tarefas específicas.

III. exibe para o usuário os dados fornecidos pelo controle e estabelece uma interface para interação entre o usuário e a aplicação.

A associação correta do componente do padrão MVC com sua função está expressa, respectivamente, em

Sobre SOA, e com base no texto, é correto afirmar que

Aplicativo para cálculo de prazos e preços de encomendas em lojas virtuais e sites.

O aplicativo de cálculo remoto de preços e prazos de encomendas dos Correios é destinado aos clientes SEDEX, e-SEDEX e PAC que necessitam calcular o preço e o prazo de entrega de uma encomenda em seus websites, de forma personalizada. Os clientes que não possuem contrato de encomenda com os Correios podem usar esta ferramenta, porém os preços apresentados serão os praticados no balcão da agência.

(http://www.correios.com.br)

Este aplicativo é um

As quantidades que os dispositivos de armazenamento podem armazenar são medidas em unidades na base 2, derivadas do Byte. Um Byte armazena uma sequência de 8 bits, ou 8 dígitos binários (0s e 1s). Quando falamos em uma grande quantidade de bytes, utilizamos prefixos como Kilo, Mega e Giga, para denominar as ordens de grandeza que as representam, como KiloByte, MegaByte e GigaByte (também abreviados como KB, MB e GB ou mesmo KBytes, MBytes e GBytes).

Sobre unidades de armazenamento de dados em Informática e com base no texto apresentado, é correto afirmar:

- As configurações de sistemas passaram a ser guardadas separadamente;

- A execução dos procedimentos passou a ser periódica e com agendamentos a serem seguidos rigorosamente;

- O acesso físico aos dados copiados passou a ser protegido contra destruição física e contra acessos não autorizados;

- Os privilégios de execução dos procedimentos e de recuperação (restore) dos dados foram redefinidos;

- Os testes dos dados copiados passaram a ser feitos periodicamente para verificar se continuam utilizáveis, ou seja, se não se deterioraram;

- Os dados copiados passaram a ser armazenados em dois locais diferentes: um no local próximo ao equipamento e outro num local físico protegido e diferente do original. Essa medida irá garantir que, caso haja uma catástrofe, ainda será possível conseguir recuperar os dados.

Estas medidas estão relacionadas a procedimentos de

I. É um protocolo de compartilhamento de recursos proprietário da Microsoft.

II. É um protocolo utilizado majoritariamente em sistemas Unix e Linux.

III. É a versão pública do protocolo SMS da Microsoft usado em sistemas Windows.

A correta associação do protocolo com sua definição está em:

I. O hub tem a característica de formar dentro de seus circuitos diversos barramentos Ethernet, que permite que todos os computadores a ele conectados possam se comunicar, mas não faz a regeneração do sinal digital transmitido.

II. Todas as conexões oferecidas pelo switch formam um único barramento Ethernet e, dessa forma, oferecem para cada equipamento conectado a ele uma banda passante compartilhada que amplia o problema da colisão, o que não acontece com os hubs.

III. Um comutador é um comutador de pacotes do tipo armazena-e-repassa que difere de um roteador porque repassa pacotes usando endereços MAC. Os roteadores usam endereços de camada de rede.

IV. Grande parte dos comutadores não oferece proteção contra tempestades de broadcast - se um hospedeiro se desorganiza e transmite uma corrente sem fim de quadros Ethernet broadcast, os comutadores repassam todos esses quadros, causando o colapso da rede inteira.

Está correto o que se afirma em