Questões de Concurso Público DPE-RS 2013 para Analista - Informática

Foram encontradas 60 questões

Os comandos SQL para I adicionar o atributo NroDependentes na tabela; II inserir um novo funcionário na tabela; III selecionar todos os nomes e salários dos funcionários que ganham mais que 10000.00 e IV reajustar os salários inferiores a 1000.00 em 12%, são:

I. Os componentes principais de um servidor corporativo típico são uma ou mais CPUs, espaço em disco e memória. Enquanto o banco de dados Oracle é armazenado em um disco do servidor, uma instância Oracle existe na memória do servidor.

II. Os arquivos de dados em um BD Oracle são agrupados em uma ou mais tablespaces. Dentro de cada tablespace as estruturas lógicas do banco de dados, como tabelas e índices, são segmentos subdivididos em ainda mais extensões e blocos.

III. Um tablespace Oracle consiste em um ou mais arquivos de dados. Um arquivo de dados pode ser parte de mais de um tablespace. Numa instalação do Oracle são criados no mínimo 6 tablespaces em vários bigfile tablespaces para facilitar o gerenciamento pelo DBA Oracle.

Está correto o que consta APENAS em

I. Emprega uma abordagem orientada a objetos como seu paradigma de desenvolvimento preferido e envolve um conjunto de regras e práticas constantes no contexto de quatro atividades metodológicas: planejamento, projeto, codificação e testes.

II. Seus princípios são usados para orientar as atividades de desenvolvimento dentro de um processo que incorpora as seguintes atividades estruturais: requisitos, análise, projeto, evolução e entrega. Em cada atividade metodológica ocorrem tarefas a realizar dentro de um padrão de processo chamado sprint.

III. Faz uso do teste de unidades como sua tática de testes primária. À medida que cada classe é desenvolvida, a equipe desenvolve um teste de unidade para exercitar cada operação de acordo com a sua funcionalidade especificada. À medida que um incremento é entregue a um cliente as histórias de usuários ou casos de uso implementados pelo incremento são usados como base para testes de aceitação.

IV. O jogo do planejamento se inicia com a atividade de ouvir (que constitui uma atividade de levantamento de requisitos). Essa atividade conduz à criação de um conjunto de histórias de usuários que descreve o resultado, as características e a funcionalidade requisitados para o software a ser construído.

A associação correta entre cada item e o respectivo processo ágil é

Pedro realizava testes

Atenção: Para responder à questão, considere as informações abaixo.

Considere a existência de um projeto chamado Prova criado com a IDE NetBeans, contendo as classes Principal, Funcionário, Mensalista e Diarista.

Classe Funcionário:

package classes;

public class Funcionário {

private int id;

private String nome;

private double valorRef;

public Funcionário(int id, String nome, double valorRef) {

this.id = id;

this.nome = nome;

this.valorRef = valorRef;

}

public Funcionário() {

} public int getId() {

return id;

}

public void setId(int id) {

this.id = id;

}

public String getNome() {

return nome;

}

public void setNome(String nome) {

this.nome = nome;

}

public double getValorRef() {

return valorRef; }

public void setValorRef(double valorRef) {

this.valorRef = valorRef;

}

public double obterSalario(){

return valorRef;

}

}

Classe Mensalista:

package classes;

public class Mensalista extends Funcionário{

private double horasExtras;

private double descontos;

public Mensalista(double horasExtras, double descontos, int id, String nome, double valorRef) {

super(id, nome, valorRef);

this.horasExtras = horasExtras;

this.descontos = descontos;

}

public double getDescontos() {

return descontos;

}

public void setDescontos(double descontos) {

this.descontos = descontos;

}

public double getHorasExtras() {

return horasExtras;

}

public void setHorasExtras(double horasExtras) {

this.horasExtras = horasExtras;

}

@Override public double obterSalario(){

return super.getValorRef() + horasExtras - descontos;

}

}

Classe Diarista:

package classes;

public class

Diarista extends Funcionário {

public int diasTrabalhados;

public Diarista(int diasTrabalhados, int id, String nome, double valorRef) {

super(id, nome, valorRef);

this.diasTrabalhados = diasTrabalhados;

}

public int getDiasTrabalhados() {

return diasTrabalhados;

}

public void setDiasTrabalhados(int diasTrabalhados) {

this.diasTrabalhados = diasTrabalhados;

}

@Override public double obterSalario(){

return super.getValorRef() * diasTrabalhados;

}

}

Classe Principal:

package principal;

import classes.Diarista;

import classes.Funcionário;

import classes.Mensalista;

public class Principal {

public static void main(String[] args) {

double sal01, sal02;

Funcionário fun01 = new Diarista(12, 1, "Maria Joaquina", 80.00);

Funcionário fun02 = new Mensalista(500.00, 200.00, 2, "Pedro Henrique",1500.00);

sal01 = fun01.obterSalario();

sal02 = fun02.obterSalario();

}

}

Atenção: Para responder à questão, considere as informações abaixo.

Considere a existência de um projeto chamado Prova criado com a IDE NetBeans, contendo as classes Principal, Funcionário, Mensalista e Diarista.

Classe Funcionário:

package classes;

public class Funcionário {

private int id;

private String nome;

private double valorRef;

public Funcionário(int id, String nome, double valorRef) {

this.id = id;

this.nome = nome;

this.valorRef = valorRef;

}

public Funcionário() {

} public int getId() {

return id;

}

public void setId(int id) {

this.id = id;

}

public String getNome() {

return nome;

}

public void setNome(String nome) {

this.nome = nome;

}

public double getValorRef() {

return valorRef; }

public void setValorRef(double valorRef) {

this.valorRef = valorRef;

}

public double obterSalario(){

return valorRef;

}

}

Classe Mensalista:

package classes;

public class Mensalista extends Funcionário{

private double horasExtras;

private double descontos;

public Mensalista(double horasExtras, double descontos, int id, String nome, double valorRef) {

super(id, nome, valorRef);

this.horasExtras = horasExtras;

this.descontos = descontos;

}

public double getDescontos() {

return descontos;

}

public void setDescontos(double descontos) {

this.descontos = descontos;

}

public double getHorasExtras() {

return horasExtras;

}

public void setHorasExtras(double horasExtras) {

this.horasExtras = horasExtras;

}

@Override public double obterSalario(){

return super.getValorRef() + horasExtras - descontos;

}

}

Classe Diarista:

package classes;

public class

Diarista extends Funcionário {

public int diasTrabalhados;

public Diarista(int diasTrabalhados, int id, String nome, double valorRef) {

super(id, nome, valorRef);

this.diasTrabalhados = diasTrabalhados;

}

public int getDiasTrabalhados() {

return diasTrabalhados;

}

public void setDiasTrabalhados(int diasTrabalhados) {

this.diasTrabalhados = diasTrabalhados;

}

@Override public double obterSalario(){

return super.getValorRef() * diasTrabalhados;

}

}

Classe Principal:

package principal;

import classes.Diarista;

import classes.Funcionário;

import classes.Mensalista;

public class Principal {

public static void main(String[] args) {

double sal01, sal02;

Funcionário fun01 = new Diarista(12, 1, "Maria Joaquina", 80.00);

Funcionário fun02 = new Mensalista(500.00, 200.00, 2, "Pedro Henrique",1500.00);

sal01 = fun01.obterSalario();

sal02 = fun02.obterSalario();

}

}

Atenção: Para responder à questão, considere as informações abaixo.

Considere a existência de um projeto chamado Prova criado com a IDE NetBeans, contendo as classes Principal, Funcionário, Mensalista e Diarista.

Classe Funcionário:

package classes;

public class Funcionário {

private int id;

private String nome;

private double valorRef;

public Funcionário(int id, String nome, double valorRef) {

this.id = id;

this.nome = nome;

this.valorRef = valorRef;

}

public Funcionário() {

} public int getId() {

return id;

}

public void setId(int id) {

this.id = id;

}

public String getNome() {

return nome;

}

public void setNome(String nome) {

this.nome = nome;

}

public double getValorRef() {

return valorRef; }

public void setValorRef(double valorRef) {

this.valorRef = valorRef;

}

public double obterSalario(){

return valorRef;

}

}

Classe Mensalista:

package classes;

public class Mensalista extends Funcionário{

private double horasExtras;

private double descontos;

public Mensalista(double horasExtras, double descontos, int id, String nome, double valorRef) {

super(id, nome, valorRef);

this.horasExtras = horasExtras;

this.descontos = descontos;

}

public double getDescontos() {

return descontos;

}

public void setDescontos(double descontos) {

this.descontos = descontos;

}

public double getHorasExtras() {

return horasExtras;

}

public void setHorasExtras(double horasExtras) {

this.horasExtras = horasExtras;

}

@Override public double obterSalario(){

return super.getValorRef() + horasExtras - descontos;

}

}

Classe Diarista:

package classes;

public class

Diarista extends Funcionário {

public int diasTrabalhados;

public Diarista(int diasTrabalhados, int id, String nome, double valorRef) {

super(id, nome, valorRef);

this.diasTrabalhados = diasTrabalhados;

}

public int getDiasTrabalhados() {

return diasTrabalhados;

}

public void setDiasTrabalhados(int diasTrabalhados) {

this.diasTrabalhados = diasTrabalhados;

}

@Override public double obterSalario(){

return super.getValorRef() * diasTrabalhados;

}

}

Classe Principal:

package principal;

import classes.Diarista;

import classes.Funcionário;

import classes.Mensalista;

public class Principal {

public static void main(String[] args) {

double sal01, sal02;

Funcionário fun01 = new Diarista(12, 1, "Maria Joaquina", 80.00);

Funcionário fun02 = new Mensalista(500.00, 200.00, 2, "Pedro Henrique",1500.00);

sal01 = fun01.obterSalario();

sal02 = fun02.obterSalario();

}

}

Para usar (invocar) a página de template em uma nova página do site e para definir o conteúdo que será inserido nas seções do template onde estão as tags ui:insert, utilizam-se respectivamente as tags

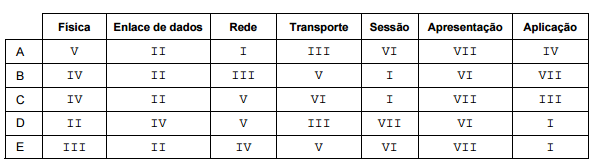

Nível 0 A IV B II C II D III E IV Nível 1 A II B IV C V D II E III Nível 2 A I B III C I D IV E II

Nível 3 A III B I C III D V E V

Nível 4 A V B VI C IV D VI E I

Nível 5 A VI B V C VI D I E VI

A relação correta entre a descrição presente no item e a respectiva camada é