Questões de Concurso Público TRT - 5ª Região (BA) 2013 para Técnico Judiciário - Tecnologia da Informação

Foram encontradas 5 questões

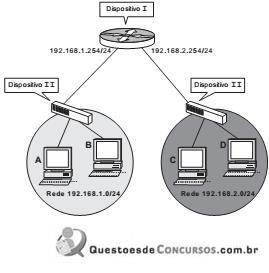

Na figura acima, se o computador A quiser se comunicar com o computador B, como os dois pertencem à mesma rede, a comunicação é feita através de um equipamento do tipo Dispositivo II. Mas, quando o computador B quer se comunicar com o computador D que está numa outra rede, a informação segue para o gateway respectivo e, em seguida, o Dispositivo I, com base na sua tabela de encaminhamento, encaminha os pacotes para a rede de destino.

Os equipamentos de interconexão de redes denominados Dispositivo I e Dispositivo II referenciados na figura e no texto acima são, respectivamente,

Preenchem, correta e respectivamente, as lacunas I, II e III:

Rede 1: vários computadores pessoais e dispositivos de uso comum, que estão relativamente próximos e em um mesmo prédio, devem ser interconectados.

Rede 2: devem ser conectados um número menor de computadores de maior porte e dispositivos que estão separados por muitos quilômetros, em função de estarem situados em cidades vizinhas a Salvador.

Luiza, de forma correta, respondeu que a rede do tipo 1 é uma

I. Não observa o tráfego que passa pela rede, seu uso volta-se à verificação de informações relativas aos eventos e registros de logs e sistema de arquivos (permissão, alteração etc.). São instalados em servidores para alertar e identificar ataques e tentativas de acesso indevido à própria máquina, sendo mais empregados nos casos em que a segurança está focada em informações contidas em um servidor e, os usuários não precisam ser monitorados.

II. Monitora e analisa todo o tráfego no segmento da rede. Consiste em um conjunto de sensores que trabalha detectando atividades maliciosas na rede. São instalados em máquinas responsáveis por identificar ataques direcionados a toda a rede, monitorando o conteúdo dos pacotes ou do tráfego e seus detalhes como informações de cabeçalhos e protocolos. Tem como um dos objetivos principais detectar se alguém está tentando entrar no sistema ou se algum usuário legítimo está fazendo mau uso do mesmo.

As descrições I e II referem-se, respectivamente, a