Questões de Concurso Público TRT - 9ª REGIÃO (PR) 2013 para Técnico Judiciário - Tecnologia da Informação

Foram encontradas 60 questões

I. São usados dois discos (ou qualquer outro número par). O primeiro disco armazena dados e o segundo armazena um cópia exata do primeiro, atualizada em tempo real. Se o primeiro disco falha, a controladora automaticamente chaveia para o segundo, permitindo que o sistema continue funcionando.

II. Todos os discos passam a ser acessados como se fossem um único drive. Ao serem gravados, os arquivos são fragmentados nos vários discos, permitindo que os fragmentos possam ser lidos e gravados simultaneamente.

Estas descrições correspondem, respectivamente, aos modos

I. Define os protocolos de aplicativos TCP/IP e como os programas host estabelecem uma interface com os serviços de camada de transporte para usar a rede.

II. Fornece gerenciamento de sessão de comunicação entre computadores host. Define o nível de serviço e o status da conexão usada durante o transporte de dados.

III. Empacota dados em datagramas IP, que contêm informações de endereço de origem e de destino usadas para encaminhar datagramas entre hosts e redes. Executa o roteamento de datagramas IP.

IV. Especifica os detalhes de como os dados são enviados fisicamente pela rede, inclusive como os bits são assinalados eletricamente por dispositivos de hardware que estabelecem interface com um meio da rede, como cabo coaxial, fibra óptica ou fio de cobre de par trançado.

Exemplos de protocolos pertencentes a cada uma destas camadas, respectivamente, são

- tentam se passar pela comunicação oficial de uma instituição conhecida, tal como banco, empresa ou site popular;

- procuram atrair a atenção do usuário, seja por curiosidade, por caridade ou pela possibilidade de obter alguma vantagem financeira;

- informam que a não execução dos procedimentos descritos pode acarretar sérias consequências, como a inscrição em serviços de proteção de crédito e o cancelamento de um cadastro, de uma conta bancária ou de um cartão de crédito;

- tentam induzir o usuário a fornecer dados pessoais e financeiros, por meio do acesso a páginas falsas, que tentam se passar pela página oficial da instituição; da instalação de códigos maliciosos, projetados para coletar informações sensíveis; e do preenchimento de formulários contidos na mensagem ou em páginas web.

Este meio de ataque é conhecido como

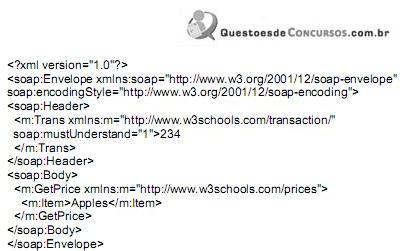

O documento descrito no texto é chamado de

I. É responsável por receber requisições dos componentes View do MVC, redirecioná-las para os beans gerenciados (managed beans) do componente Model do MVC e responder a essas requisições.

II. É o arquivo principal de configuração de uma aplicação web que utiliza o framework JSF. É responsável por descrever os elementos e sub-elementos que compõem o projeto, tais como as regras de navegação, beans gerenciados, configurações de localização etc.

As descrições I e II referem-se, respectivamente, aos componentes

Sobre SOAP é correto afirmar que

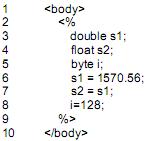

Observação: As linhas foram numeradas apenas para efeito de referência aos comandos do fragmento de código, porém, essa numeração não faz parte do código-fonte.

Referente ao fragmento de código apresentado considere:

I. A linha 7 está incorreta, pois é necessário fazer um cast da variável s1 (double) para a variável s2 (float). Para ficar correta essa linha deve ser substituída por s2 = (float) s1;

II. A linha 8 está incorreta, pois uma variável do tipo byte armazena valores de -128 até 127, e o valor que se está tentando armazenar está fora dessa faixa.

III. A linha 6 está incorreta, pois quando se armazena diretamente um valor double em uma variável deve-se colocar o caractere D após o valor. Para ficar correta essa linha deve ser substituída por s1 = 1570.56D;

IV. A linha 5 está incorreta, pois não existe o tipo byte em Java. Os tipos numéricos permitidos são short, int, long, float e double.

Está correto o que se afirma em