Questões de Concurso Público Câmara Municipal de São Paulo - SP 2014 para Consultor Técnico Legislativo - Informática

Foram encontradas 60 questões

1. Definição e entendimento do problema.

2. Desenvolvimento de soluções alternativas.

3. Escolha da melhor solução.

4. Implementação da solução.

A seguir são descritas três atividades que ocorrem neste processo:

I. Define cuidadosamente os objetivos do sistema modificado ou do novo sistema e desenvolve uma descrição detalhada das funções que um novo sistema deve desempenhar.

II. Define se cada alternativa de solução é um bom investimento, se a tecnologia necessária para o sistema está disponível e pode ser administrada pela equipe designada da empresa, e se a organização é capaz de acomodar as mudanças introduzidas pelo sistema.

III. É a “planta” ou modelo para a solução de um sistema de informação e consiste em todas as especificações que executarão as funções identificadas durante a análise de sistemas. Essas especificações devem abordar todos os componentes organizacionais, tecnológicos e humanos da solução.

A associação correta das atividades I, II e III aos passos ao qual pertencem no processo de resolução de problemas está, correta e respectivamente, apresentada em

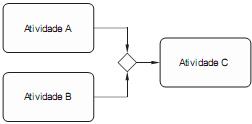

Considere que as atividades A e B devem ocorrer ao mesmo tempo, pois do contrário, não será possível a ocorrência da Atividade C. Nestas condições, utilizando a notação BPMN, no interior do losango deve ser colocado um ...I... . O nome que se dá à figura do losango neste caso é ...II... .

As lacunas I e II são, correta e respectivamente, preenchidas por

As lacunas I e II são, correta e respectivamente, preenchidas por

Algorhyme (by Radia Perlman)

I think that I shall never see a graph more lovely than a tree.

A tree whose crucial property is loop-free connectivity.

A tree that must be sure to span so packets can reach every LAN.

First, the root must be selected.

By ID, it is elected.

Least-cost paths from root are traced.

In the tree, these paths are placed.

A mesh is made by folks like me, then ...I... find a spanning tree.

cuja tradução aproximada é apresentada a seguir.

Algoritmo (por Radia Perlman)

Eu acho que eu nunca verei um gráfico mais lindo do que uma árvore.

Uma árvore cuja propriedade crucial seja a conectividade livre de loops.

Uma árvore que deva se espalhar, de maneira que os pacotes alcancem cada LAN.

Primeiramente, a raiz deve ser selecionada,

Pelo ID, é eleita.

Caminhos de menor custo da raiz são traçados.

Na árvore, esses caminhos são colocados. Uma malha é feita por pessoas como eu, então ...I... encontram uma spanning tree.

A lacuna I é corretamente preenchida por

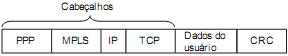

O cabeçalho MPLS genérico tem quatro campos. O mais importante é o campo

I. Posicionar o AP - Access Point próximo das janelas a fim de aumentar a propagação do sinal permitindo maior abrangência.

II. Alterar as senhas originais que acompanham o AP - Access Point, manter o SSID padrão, habilitar a difusão (broadcast) do SSID e desabilitar o gerenciamento do AP via rede sem fio.

III. Ativar WEP, pois ele apresenta criptografia considerada forte, que não permite que o mecanismo seja facilmente quebrado.

IV. Caso o AP - Access Point disponibilize WPS (Wi-Fi Protected Setup), desabilitá-lo a fim de evitar acessos indevidos.

Segundo a cartilha de segurança para internet do CERT.BR, está correto o que consta APENAS em

I. Em vez da utilização de vários equipamentos com seus respectivos sistemas operacionais, utiliza-se somente um computador com máquinas virtuais abrigando os vários sistemas operacionais e suas respectivas aplicações e serviços.

II. Trata-se de uma espécie de plataforma implementada no hospedeiro que recebe os sistemas a serem virtualizados, controlando os seus recursos e mantendo-os "invisíveis" em relação aos outros.

III. Técnica utilizada para virtualização em que o sistema a ser virtualizado (sistema convidado) sofre modificações para que a interação com o monitor de máquinas virtuais seja mais eficiente. O sistema operacional do hóspede executa em uma máquina virtual similar ao hardware físico, mas não equivalente.

Os itens I, II e III definem, correta e respectivamente,

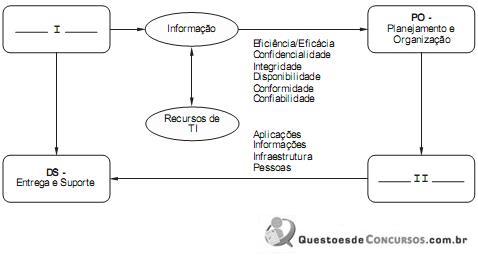

As lacunas I e II são preenchidas, correta e respectivamente, pelos domínios