Questões de Concurso Público SABESP 2014 para Técnico em Gestão - Informática

Foram encontradas 50 questões

e os métodos getters e setters devem ser normalmente

e os métodos getters e setters devem ser normalmente  . Quando um objeto desta classe é instanciado, para incluir valores nos atributos utilizam-se os métodos setter e para obter os valores incluídos utilizam-se os métodos getter. Esse processo está relacionado com o que chamamos de encapsulamento.

. Quando um objeto desta classe é instanciado, para incluir valores nos atributos utilizam-se os métodos setter e para obter os valores incluídos utilizam-se os métodos getter. Esse processo está relacionado com o que chamamos de encapsulamento. As lacunas I e II são preenchidas correta e, respectivamente, por

I. reputação e imagem da organização.

II. equipamentos computacionais, equipamentos de comunicação, mídias removíveis e outros equipamentos.

III. base de dados e arquivos, contratos e acordos, documentação de sistema, informações sobre pesquisa, manuais de usuário, material de treinamento, procedimentos de suporte ou operação, planos de continuidade de negócios, procedimentos de recuperação, trilhas de auditoria e informações armazenadas.

IV. aplicativos, sistemas, ferramentas de desenvolvimento e utilitários.

V. de computação e comunicações, utilidades gerais, por exemplo, aquecimento, iluminação, eletricidade e refrigeração.

As denominações dos ativos acima listados, de acordo com a Norma, é apresentada em:

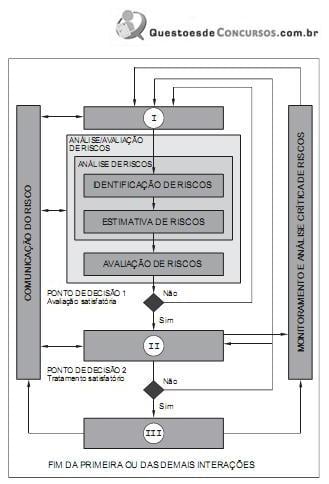

As atividades I, II e III da figura acima correspondem, respectivamente, a: