Questões de Concurso Público TRT - 2ª REGIÃO (SP) 2014 para Analista Judiciário - Tecnologia da Informação

Foram encontradas 60 questões

I. O direito de reunião em locais abertos ao público deve ser exercido, segundo o texto constitucional, de forma pacífica, sem armas, com prévio aviso à autoridade competente, desde que não frustre outra reunião anteriormente convocada para o mesmo local.

II. É assegurada pela Constituição Federal a gratuidade das ações de habeas corpus e habeas data e, na forma da lei, dos atos necessários ao exercício da cidadania, bem assim, aos reconhecidamente pobres, do registro civil de nascimento e da certidão de óbito.

III. É cabível a impetração de habeas data em caso de violação do direito fundamental assegurado a todos de receber dos órgãos públicos informações de seu interesse particular ou de interesse geral, ainda que, neste último caso, não diga respeito especificamente à pessoa do impetrante.

Está correto o que consta em

I. As decisões proferidas pelo Conselho Superior da Justiça do Trabalho são dotadas de efeito vinculante.

II. A competência constitucionalmente assegurada para processar e julgar as ações oriundas da relação de trabalho e os habeas corpus quando o ato questionado envolver matéria sob sua jurisdição implica o reconhecimento de legitimidade para o exercício de jurisdição penal aos órgãos da Justiça do Trabalho.

III. A instalação de justiça itinerante pelos Tribunais Regionais do Trabalho deve servir-se, segundo o texto constitucional, dos equipamentos públicos disponíveis, sendo vedada a utilização daqueles de natureza particular ou comunitária.

Está correto o que consta em

I. Lei federal que condicione o exercício da profissão de músico à inscrição regular na Ordem dos Músicos do Brasil e ao pagamento das respectivas anuidades não ofende a Constituição, pois cabe ao legislador estabelecer qualificações profissionais a serem exigidas como condição ao exercício do direito fundamental à liberdade de profissão.

II. É assegurada às entidades associativas, desde que expressamente autorizadas, legitimidade para representar seus filiados judicialmente, inclusive em sede de ação civil pública e de mandado de segurança coletivo.

III. A inviolabilidade da intimidade, da honra e da imagem, bem como o direito à indenização por danos morais decorrentes de sua violação são constitucionalmente assegurados às pessoas naturais e não às pessoas jurídicas.

Está correto o que consta em

I. Seu objetivo é criar um “código limpo que funcione”. Trabalha com a estratégia Red - Green - Refactor:

- Codifique o teste;

- Faça-o compilar e executar. O teste não deve passar (Red).

- Implemente o requisito e faça o teste passar (Green).

- Refatore o código (Refactor).

II. Suas práticas, regras e valores garantem um agradável ambiente de desenvolvimento de software para os seus seguidores, que são conduzidos pelos princípios básicos:

- Comunicação - manter o melhor relacionamento possível entre clientes e desenvolvedores, preferindo conversas pessoais a outros meios de comunicação;

- Simplicidade - implementar apenas requisitos atuais, evitando adicionar funcionalidades que podem ser importantes somente no futuro;

- Feedback - o desenvolvedor terá informações constantes do cliente e do código, em que testes constantes indicam os erros tanto individuais quanto do software integrado;

- Coragem - encorajar as pessoas que não possuem facilidade de comunicação e bom relacionamento interpessoal, encorajar a equipe a experimentar e buscar novas soluções, além de encorajar a obtenção de feedback do cliente.

III. Objetiva capturar os critérios de aceitação para as funcionalidades em desenvolvimento. Trabalha com as seguintes etapas:

- Discutir (Discuss): discussão colaborativa com a equipe visando elicitar os critérios de aceitação.

- Refinar (Distill): refinamento dos critérios de aceitação em um conjunto concreto de cenários/exemplos de uso descrevendo o comportamento esperado da aplicação em uma linguagem comum a todos os membros da equipe.

- Desenvolver (Develop): transformação dos testes de aceitação (descrevendo o comportamento esperado do software) em testes/especificação automatizados.

IV. Suas práticas incluem:

- Envolver as partes interessadas no processo através de Outside-in Development.

- Usar exemplos para descrever o comportamento de uma aplicação ou unidades de código.

- Automatizar os exemplos para prover um feedback rápido e testes de regressão.

- Usar o verbo deve (should) ao descrever o comportamento de software para ajudar a esclarecer responsabilidades e permitir que funcionalidades sejam questionadas.

- Usar dublês de teste (mocks, stubs, fakes, dummies, spies) para auxiliar na colaboração entre módulos e códigos que ainda não foram escritos.

Os processos ágeis I, II, III e IV são, correta e respectivamente, denominados:

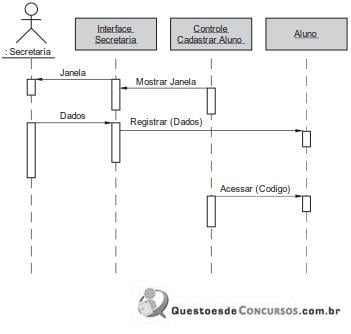

Uma primitiva importante dos diagramas de ..I... é a troca de mensagem, como na figura acima, que ilustra a troca de mensagens entre objetos e entre atores e objetos. Estas mensagens, utilizadas para indicar interação ou comunicação, podem ter diferentes significados:

- Chamada: significa que um objeto está solicitando a execução de ...II.... de um outro objeto. Para isso, é necessário que ele seja declarado como público ..III...... correspondente.

- Ocorrência de Evento: um evento é algum acontecimento externo ao software, mas que é a ele notificado, pois lhe diz respeito. Exemplos são as saídas para dispositivos (como disco ou monitor) feitos através de serviços do sistema operacional. Esta é a forma padrão de interação entre ...IV..... .

As lacunas I, II, III e IV são, correta e respectivamente, preenchidas em:

I. A Norma NBR ISO/IEC 12207: 2009 possui duas seções principais para tratar os processos de software: Processos de Contexto de Sistema, para ser utilizado na implementação de um produto ou de um serviço de software que seja elemento de um sistema maior, e Processos Específicos de Software, para lidar com produto ou serviço de software ou um sistema de software independente.

II. O método definido pela Norma ISO/IEC 20968: 2002 pode ser usado para medir o tamanho funcional de qualquer aplicação de software que possa ser descrita em termos de transações lógicas, cada uma composta por um componente de entrada, processo e saída. As regras de tamanho foram designadas para aplicações de software do domínio de sistemas de informação de negócios, nas quais o componente de processamento de cada transação tende a ser determinado por considerações de armazenamento ou recuperação de informação.

III. Há duas categorias de processos de projeto, de acordo com a Norma NBR ISO/IEC 12207: 2009, Processos de Gestão de Projeto, utilizados para planejar, executar, avaliar e controlar o progresso de um projeto e Processos de Apoio ao Projeto, que fornecem um conjunto de tarefas específicas focadas na execução de um objetivo de gerenciamento especializado.

Está correto o que consta APENAS em

- Domínios genéricos: definem hosts registrados de acordo com seus comportamentos genéricos. Cada nó na árvore define um domínio, que é um índice para um banco de dados de espaço de nomes de domínios.

- Domínios ..I... : esta seção usa abreviaturas de 2 caracteres para designar nações. O segundo label pode ser composto por designações nacionais organizacionais ou mais específicas daquela nacionalidade.

- Domínio ..II..... : é usado para associar um endereço a um nome de domínio. Para tratar uma consulta de ponteiros (PTR), este domínio é acrescentado ao espaço de nomes de domínios com o nó de primeiro nível chamado ..III..... (por razões históricas). O segundo nível também é um nó simples que corresponde ao inverse address. O restante do domínio define endereços IP. Para seguir a convenção de ler labels de domínio de baixo para cima, um endereço IP como 132.34.45.121 é lido como ..IV.. .

As lacunas I, II, III e IV são, correta e respectivamente, preenchidas por:

[1] WPA com AES habilitado.

[2] WEP.

[3] WPA2 com AES habilitado.

[4] WPA apenas com TKIP habilitado.

A ordem das configurações acima que possibilita um nível de segurança MAIOR para uma menor segurança em uma rede sem fio, em que a configuração seja possível, é:

1. Cada ponte tem um ID. Aquela ..II..... deve se tornar a ponte-raiz.

2. Identifica-se em cada ponte a porta com menor custo até a ponte-raiz, chamada de porta-raiz.

3. Identifica-se em cada LAN a ponte com menor custo até a raiz. Esta será a ponte designada, e a porta que a conecta à LAN será a porta designada.

4. As portas designadas e raiz serão marcadas como portas de encaminhamento e as demais portas serão portas bloqueantes.

O protocolo ..III... o implementa de forma automática e distribuída e tem como requisitos:

- Um endereço ..IV.. para o protocolo.

- Um ID único para cada ponte.

- Um ID único para cada porta, no escopo da ponte que a possui.

O protocolo ...V.... necessita das seguintes informações:

- Prioridade relativa de cada ponte na rede.

- Prioridade relativa de cada porta em uma ponte.

- O custo de caminho de cada porta.

As lacunas I, II, III, IV e V são, correta e respectivamente, preenchidas em:

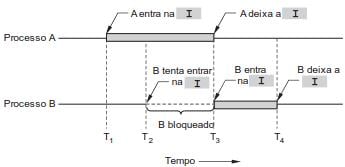

Este diagrama mostra a concorrência entre dois processos tentando acessar uma área controlada por um controle de fluxo. As áreas demarcadas pelas lacunas I são conhecida como

<?php

$classe = "Escola";

$objeto = "Aluno";

$node = ".";

$valor = explode($node, $classe .= $objeto);

echo $valor[0];

?>

Neste exemplo, a string resultante do comando echo será