Questões de Concurso Público CNMP 2015 para Analista do CNMP - Tecnologia de Informação e Comunicação Desenvolvimento de Sistemas

Foram encontradas 60 questões

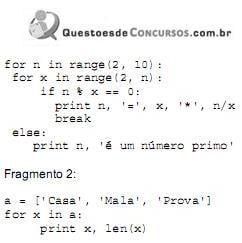

Fragmento 1

:

:É correto afirmar que

Esta página contém o seguinte código-fonte:

<!DOCTYPE html>

<html>

<body>

<svg>

</svg>

</body>

</html>

Para gerar a imagem apresentada, entre as tags < svg> e </svg>deve existir a instrução

CACHE MANIFEST

index.html

stylesheet.css

logo.png

main.js

Para especificar o caminho deste arquivo em uma página HTML e consequentemente ativar o cache, deve ser utilizada a instrução

<s:form action="Controle">

<s:textfield name="usuario" label="Usuário"/>

<s:password name="senha" label="Senha"/>

<s:submit>

</s:form>

Para que as tags presentes neste arquivo possam ser reconhecidas e utilizadas, no topo (início) deste arquivo, antes da abertura da tag html, deve ser utilizada a instrução

I. As partições de atividade permitem representar o fluxo de um processo que passa por diversos setores ou departamentos de uma empresa, ou mesmo um processo que é manipulado por diversos atores.

II. Um nó de bifurcação/união é um nó de controle que pode tanto dividir um fluxo em dois ou mais fluxos concorrentes (quando é chamado de nó de bifurcação), como mesclar dois ou mais fluxos concorrentes em um único fluxo de controle (quando é chamado de nó de união).

III. Um pino (ou alfinete) é um tipo de nó de objeto que representa uma entrada para uma ação ou uma saída de uma ação. São obrigatórios no diagrama de atividades e são utilizados para ver os dados que são consumidos em cada ação.

IV. Um nó de término ou encerramento de fluxo representa o encerramento de toda a atividade. O símbolo de final de fluxo é representado por um círculo com um X em seu interior.

Está correto o que se afirma APENAS em

I. No contrato ficou estabelecido que a execução da fase de Planejamento da Contratação seria desnecessária porque o tipo de contratação seria feito por inexigibilidade de licitação.

II. O contrato vedou o reembolso de despesas de transporte e hospedagem à contratada.

III. O contrato estabeleceu como obrigatória somente a fase de Planejamento da Execução porque, tratando-se de fornecedor exclusivo, foram dispensadas as fases de Seleção do Fornecedor e de Gerenciamento do Contrato.

IV. Foi vedada, no edital, a publicação da remuneração dos funcionários da contratada.

Está correto o que se afirma APENAS em

Desta forma, recomenda-se que:

I. O início de um evento seja separado de sua autorização.

II. Sejam segregadas atividades que requeiram cumplicidade para a concretização de uma fraude como, por exemplo, a emissão de um pedido de compra e a confirmação do recebimento da compra.

III. Na possibilidade de ocorrência de conluios, sejam planejados controles de tal modo que somente uma pessoa esteja envolvida, diminuindo dessa forma a possibilidade de conspirações.

Está correto o que se recomenda APENAS em

- Os documentos e artefatos do MNI serão mantidos e atualizados permanentemente, conforme necessário, pelo ...I... .

- Os órgãos do Poder Judiciário e do Ministério Público terão o prazo de ....II... para implementar o MNI nos sistemas de tramitação e controle processual judicial hoje em utilização.

- Na hipótese de utilização de vários sistemas de tramitação e controle processual judicial, o tribunal poderá escolher um ou mais sistemas que serão mantidos em uso. Os demais deverão ser descontinuados no prazo máximo de ...II.... .

As lacunas correspondem, correta e respectivamente, ao que consta em:

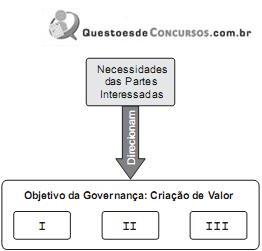

Na figura acima, I, II e III representam o que o COBIT 5 estabelece com respeito à criação de valor para as partes interessadas. Trata-se de

5 Responsabilidades da direção 5.2 Gestão de recursos 5.2.1 Provisão de recursos

NÃO se trata de um item estabelecido no nível 5.2.1 Provisão de recursos:

Antes de realizar a contratação de um funcionário ou mesmo de fornecedores e terceiros, é importante que cada um deles entenda suas responsabilidades e esteja de acordo com o papel que desempenhará. Portanto, as ...... e os termos e condições de contratação devem ser explícitos, especialmente no que tange às responsabilidades de segurança da informação. É importante também que quaisquer candidatos sejam devidamente analisados, principalmente se forem lidar com informações de caráter sigiloso. A intenção aqui é mitigar o risco de roubo, fraude ou mau uso dos recursos.

Corresponde corretamente à lacuna: