Questões de Concurso Público TRE-RR 2015 para Analista Judiciário - Análise de Sistemas

Foram encontradas 60 questões

I. Navegar em diversos sites da World Wide Web - WWW para acessar diversas páginas, visando obter informações sobre os resultados das eleições 2014.

II. Enviar e-mails para pessoas de sua lista de contato para atualizá-las sobre a pesquisa que está realizando.

III. Transferir arquivos grandes de forma rápida, enviando um comando PASV para o servidor, recebendo um endereço IP e um número de porta como resposta e utilizando-os para abrir a conexão de dados com o servidor.

IV. Assistir à transmissão de um vídeo ao vivo em que se debatem os resultados das eleições, por streaming, mesmo que alguns trechos sejam perdidos ou ocorram falhas de áudio.

Os protocolos da família TCP/IP responsáveis pela realização das tarefas de I a IV são, correta e respectivamente,

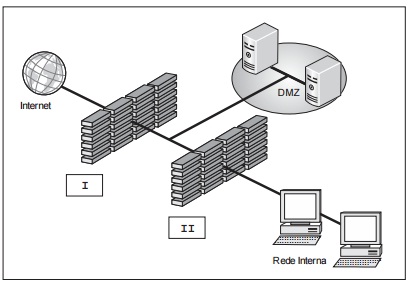

Analisando esta configuração de rede, é correto afirmar:

I. Fazendo o login como Administrador, clicou no botão Iniciar, em Painel de Controle, em Sistema e Segurança, em Ferramentas Administrativas e clicou duas vezes em Configuração do Sistema. Clicou na guia Geral e em Inicialização de diagnóstico. Em seguida, clicou em OK e em Reiniciar.

II. Verificou e constatou que o pacote sos não estava previamente instalado e adicionou-o manualmente usando o comando # yum install sos. Em seguida executou a ferramenta sosreport.

A operação na máquina I reinicia o sistema operacional Windows

I. Clustering é uma técnica eficaz para garantir a alta disponibilidade. É ainda mais eficaz, flexível e eficiente quando combinada com a tecnologia de virtualização. Clusters virtuais são construídos com máquinas virtuais (VMs) instaladas em servidores distribuídos de um ou mais clusters físicos.

II. As VMs em um cluster virtual são logicamente interligadas por uma rede virtual através de várias redes físicas. Clusters virtuais são formados com máquinas físicas, ou seja, os nós de cluster virtual devem ser máquinas físicas, implantadas executando o mesmo sistema operacional no mesmo nó físico.

A afirmativa I

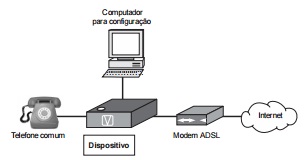

Este tipo de Dispositivo

I. é conhecido como PABX IP e dispensa a contratação da provedora de serviços de VoIP.

II. permite a comunicação em VoIP por meio dos aparelhos telefônicos comuns, fazendo a conversão dos sinais digitais e analógicos da voz durante a comunicação.

III. contém, geralmente, a interface RJ-11, que serve de conexão com o modem ADSL, a interface RJ-45 para conexão com o telefone convencional, a interface DC 12 VA para a conexão do cabo de alimentação, e outras interfaces RJ-11 para conectar o computador que o configura e deve ser mantido ligado durante a comunicação.

IV. tem como características gerais suporte aos protocolos tipicamente utilizados na Internet, assim como suporte ao protocolo SIP, além de prover codecs de voz e soluções de segurança.

Completa corretamente a raiz da sentença o que consta APENAS em

I. As principais vantagens de utilização deste protocolo são: funciona como cache para acelerar os lookups nas tabelas de roteamento; dispensa a verificação de tabelas de access-list (apenas de entrada) toda vez que um pacote chega, deixando mais eficiente o processo de roteamento; permite a exportação das informações de fluxo utilizadas pelo cache, facilitando a coleta de dados para futuras análises sem a necessidade de colocar um analisador em cada enlace.

II. Tem como base o modelo de gerência OSI, sendo um protocolo não orientado a conexão. Os gerentes são softwares executados em uma ou mais estações capazes de realizar tarefas de gerenciamento da rede, sendo responsáveis por enviar requests às estações agentes e receber as responses, podendo ainda acessar (get) ou modificar (set) informações nos agentes e receber, mesmo sem requisição, informações relevantes ao gerenciamento (traps).

III. Dois padrões básicos deste protocolo, funcionalmente complementares, são especificados. O primeiro opera somente na camada MAC, oferecendo recursos ao administrador da rede para monitorar o tráfego e coletar informações estatísticas da operação de um segmento de rede local, não permitindo, porém, obter estatísticas com relação às camadas de rede e superiores. A necessidade de um melhor tratamento do tráfego de protocolos para a gerência da rede fez com que uma extensão deste protocolo fosse criada.

Os protocolos caracterizados em I, II e III, são, correta e respectivamente:

A lacuna do texto é corretamente preenchida com: