Questões de Concurso Público TRT - 4ª REGIÃO (RS) 2015 para Técnico Judiciário - Tecnologia da Informação

Foram encontradas 60 questões

− Os novos projetos fornecerão soluções que atendam às necessidades de negócios?

− Os novos projetos serão entregues no tempo e orçamento previstos?

− Os novos sistemas ocorreram apropriadamente quando implementados?

− As alterações ocorrerão sem afetar as operações de negócios atuais?

Estas questões de gerenciamento são tratadas, de acordo com o COBIT 4.1, no domínio

− No CMMI: neste nível ocorre o aumento da previsibilidade do desempenho de diferentes processos, uma vez que os mesmos já são controlados de forma quantitativa.

− No MPS.BR: neste nível avalia-se o desempenho dos processos, além da gerência quantitativa dos mesmos.

Este nível é denominado

I. Ao se instalar o Windows 7, é necessário criar uma conta de usuário. Depois de terminar a configuração do computador, recomenda-se criar uma conta padrão para ser utilizada cotidianamente. O uso de contas padrão ajuda a manter o computador mais seguro.

II. Para abrir as Contas de Usuário com o objetivo de modificá-las deve-se: clicar no botão Iniciar, clicar em Painel de Controle e em Contas de Usuário. Neste local podem-se gerenciar as contas de usuário.

É correto afirmar que

I. Verifica regularmente se há atualizações, garantindo que a versão seja automaticamente atualizada com os últimos recursos de segurança e correções, sem que seja necessária qualquer ação do usuário.

II. O Sync permite que o usuário sincronize o navegador em qualquer lugar para se acessar os favoritos, senhas, abas e diversos recursos no smartphone, tablet ou computador.

I e II mencionam características, respectivamente, dos navegadores

Tabela Processos

Nro_Processo Envolvido

1112222-12.2011.5.04.0000 Maria da Silva

3336666-36.2013.5.04.0000 Jose dos Santos

7779999-79.2015.5.04.0000 Antonio Alves

1234567-89.2012.5.04.0000 Jeronimo Souza

O comando SQL que traz todos os dados da tabela ordenados pela ordem alfabética dos nomes dos envolvidos é:

SQL> DECLARE

2 total NUMBER;

3 horas_trab NUMBER := 40;

4 valor_hora NUMBER := 52.50;

5 bonus NUMBER := 1500.00;

6 nome VARCHAR2(128);

7 id_ok BOOLEAN;

8

9 BEGIN

10 total := (horas_trab * valor_hora) + bonus;

11 nome := 'Antonia Santos';

12 id_ok := TRUE;

13 END;

14 /

O código

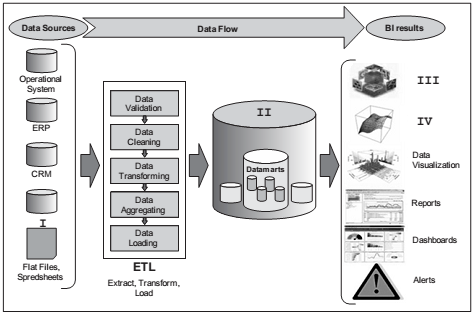

Os elementos I, II, III e IV indicados na figura são, correta e respectivamente, associados com:

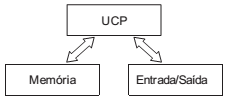

Exemplos de dispositivos e componentes utilizados em PCs para implementar a Memória e a Entrada/Saída da arquitetura são, respectivamente,