Questões de Concurso Público PGE-MT 2016 para Analista - Analista de Sistemas

Foram encontradas 70 questões

Um Analista de Sistemas deseja utilizar uma arquitetura de NAS que permite reunir vários nós do NAS em um cluster para funcionar como um dispositivo NAS único.

Essa arquitetura deverá permitir:

− Criação de um file system único que será executado em todos os nós de um cluster.

− Fracionamento dos dados entre os nós, com proteção por espelhamento ou paridade.

− Adição de nós ao cluster, quando mais desempenho e capacidade forem necessários, sem causar tempo de inatividade.

O Analista deve optar pela arquitetura

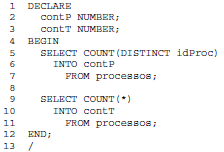

Considere o seguinte trecho de código PL/SQL com as linhas numeradas:

De acordo com o código acima,

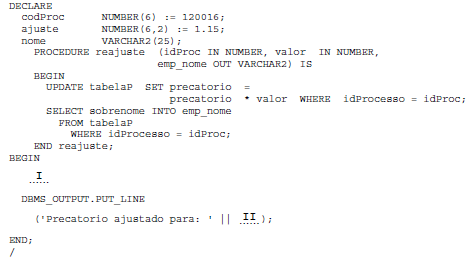

Considere o código PL/SQL abaixo.

Em condições ideais do Oracle, é correto afirmar que no código acima,

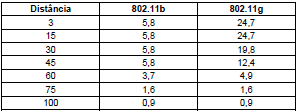

Um Analista de Sistemas precisa definir um AP adequado para um ambiente wireless na Procuradoria Geral do Estado de Mato

Grosso. Caso este AP

Um Analista de Sistemas precisa definir um AP adequado para um ambiente wireless na Procuradoria Geral do Estado de Mato

Grosso. Caso este AP Um Analista de Sistemas da Procuradoria Geral do Estado de Mato Grosso realizou as seguintes atividades:

I. estabeleceu uma videoconferência com transmissão de vídeo, áudio e arquivos de dados da Procuradoria;

II. fez uma chamada telefônica para uma pessoa e depois chamou outras pessoas para participarem da conversa;

III. fez o login em linha de comando remoto, de forma criptografada, para dificultar a interceptação da senha por pessoas mal-intencionadas.

IV. utilizando uma rede VPN, transmitiu diversos arquivos com dados sigilosos entre hosts da rede, usando um túnel fechado entre seu computador e o servidor, de forma segura.

Os protocolos que suportam as atividades de I a IV são, correta e respectivamente,

Considere o algoritmo abaixo escrito em pseudocódigo.