Questões de Concurso Público SEGEP-MA 2016 para Técnico da Receita Estadual - Tecnologia da Informação - Conhecimentos Específicos

Foram encontradas 70 questões

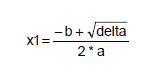

Mercadorias: R$ 660.000,00, valor líquido dos tributos Frete para transporte até a empresa: R$ 10.000,00, valor líquido dos tributos Seguro das mercadorias: R$ 5.000,00 Tributos recuperáveis: R$ 65.000,00 Tributos não recuperáveis: R$ 40.000,00

Com base nestas informações, o valor das mercadorias adquiridas reconhecido como Estoque da Cia. Rex foi, em reais, de

I. Apurou Lucro Líquido no valor de R$ 50.000,00. II. Emitiu novas ações com ágio que foram integralizadas pelos acionistas da empresa. III. Recebeu em doação um galpão com restrições a serem cumpridas. IV. Aumentou o Capital Social com Reservas de Lucros no valor de R$ 30.000,00. V. Distribuiu Dividendos Obrigatórios. VI. Constituiu Reserva de Incentivos Fiscais.

Os eventos que alteraram o Patrimônio Líquido da Cia. Cristalina, em julho de 2016, foram APENAS os constantes em

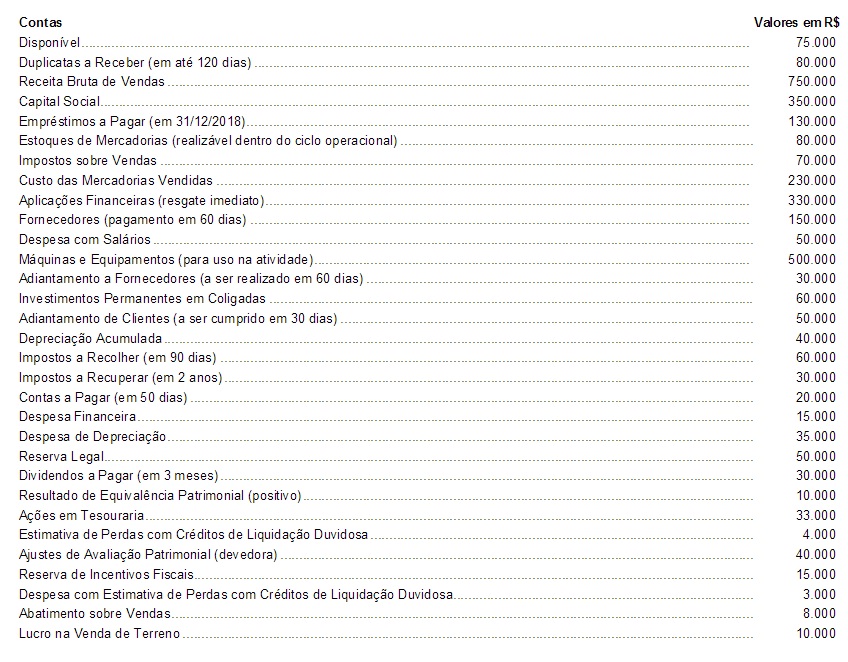

A Cia. Invest apresentava, em 01/01/2015, as participações societárias, cujas informações estão na tabela abaixo:

As empresas A, B e C possuíam apenas ações ordinárias e não existiam resultados não realizados entre a Cia. Invest e suasinvestidas. Com base nessas informações, o Resultado de Equivalência Patrimonial apurado pela Cia. Invest em 2015 foi, em reais, de

− Estoque inicial de 2015: R$ 50.000,00 − Estoque final de 2015: R$ 70.000,00 − Saldo inicial de Fornecedores de 2015: R$ 80.000,00 − Saldo final de Fornecedores de 2015: R$ 30.000,00 − Custo das Mercadorias Vendidas em 2015: R$ 830.000,00

Sabendo que a empresa apenas compra e revende os produtos, que a conta Fornecedores foi utilizada apenas para o registro das compras, as quais são realizadas todas a prazo e que não há tributos recuperáveis nas compras realizadas, o valor dos pagamentos realizados aos fornecedores em 2015 foi, em reais, de

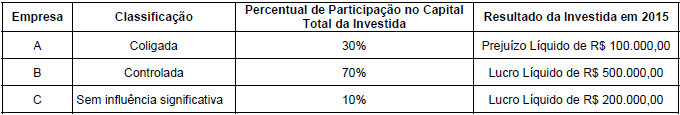

Atenção: Para responder às questões, considere a figura abaixo.

Considere que na tabela Contribuinte estão cadastrados os seguintes dados:

IDContribuinte NomeContribuinte CPF_CNPJ

1 Paulo da Silva 154.246.037-12

2 Maria Pereira 143.172.129-50

Com relação ao Modelo Entidade-Relacionamento, mostrado na figura, é correto afirmar que

Atenção: Para responder às questões, considere a figura abaixo.

Considere que na tabela Contribuinte estão cadastrados os seguintes dados:

IDContribuinte NomeContribuinte CPF_CNPJ

1 Paulo da Silva 154.246.037-12

2 Maria Pereira 143.172.129-50

A lacuna I é corretamente preenchida por:

Atenção: Para responder às questões, considere a figura abaixo.

Considere que na tabela Contribuinte estão cadastrados os seguintes dados:

IDContribuinte NomeContribuinte CPF_CNPJ

1 Paulo da Silva 154.246.037-12

2 Maria Pereira 143.172.129-50

Atenção: Para responder às questões, considere a figura abaixo.

Considere que na tabela Contribuinte estão cadastrados os seguintes dados:

IDContribuinte NomeContribuinte CPF_CNPJ

1 Paulo da Silva 154.246.037-12

2 Maria Pereira 143.172.129-50

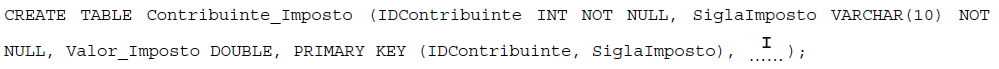

Na matemática, para calcular uma das raízes de uma equação de 2o grau utiliza-se a fórmula abaixo:

Em um programa escrito na linguagem Java, considerando que as todas as variáveis indicadas foram declaradas como sendo do tipo double, a forma correta de escrever esta fórmula é:

Considere os seguintes comandos da linguagem Java:

boolean f, g, h;

int b = 1, a = 2, c = 10, d = 5 ;

f = ! ((a + c) ! = (d + d + a)) ;

g = ((a + d) < = (c - d) || (c - d) > (a * d)) ;

h = ! ((c/d-b*a) < (a+d) && (c/a) > (a+b)) ;

Os valores que serão armazenados nas variáveis f, g e h são, respectivamente,

Para que o algoritmo calcule o fatorial de N, as lacunas I, II e III devem ser preenchidas, correta e respectivamente, por

(https://www.oficioeletronico.com.br/Downloads/CartilhaCertificacaoDigital.pdf)

A lacuna I é corretamente preenchida por