Questões de Concurso Público DPE-RS 2017 para Técnico - Informática

Foram encontradas 60 questões

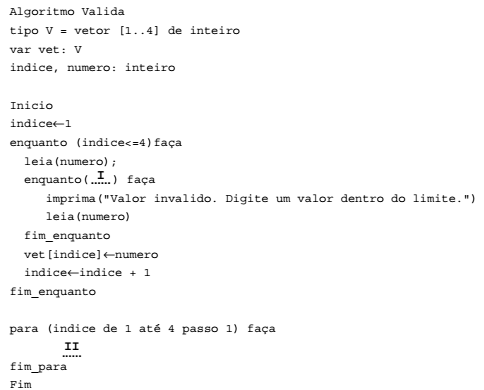

Considere o seguinte algoritmo em pseudocódigo:

Para que o algoritmo acima leia quatro valores de anos de 1900 até 2017 e os apresente na tela, a lacuna

Considere que um sistema está sendo desenvolvimento na Defensoria Pública e algumas das práticas adotadas são listadas a seguir:

− O Time de Desenvolvimento funciona de forma auto-organizada, sendo composto por profissionais que realizam o trabalho de entregar uma versão do sistema que seja funcional e que incrementa o produto “Pronto” ao final de cada sprint. Somente quem integra o Time de Desenvolvimento cria incrementos.

− Para desenvolver o sistema podem ser criadas várias sprints. Cada sprint é uma iteração que segue o ciclo PDCA. Ao final de cada sprint bem sucedida o time terá produzido um incremento potencialmente integrável, ou seja, com qualidade, testado, completo e pronto, por isso são realizadas reuniões de planejamento para definir a meta de cada sprint.

− O desenvolvedor escreve um teste que falha, faz este teste passar da maneira mais simples possível e, por fim, refatora o código. Esta prática visa a criação de código limpo, atuando como uma ferramenta de apoio na qualidade do desenvolvimento de sistema.

Um Técnico em Informática afirma, corretamente, que

Considere o texto abaixo publicado pela Microsoft.

É um tipo especial de malware, porque você não sabe o que ele está fazendo e é muito difícil de ser detectado e removido. Seu objetivo é esconder a si mesmo e de outros softwares para não ser visto, buscando evitar que um usuário identifique e remova o software atacado. O malware pode se esconder em quase todos os softwares, incluindo servidores de arquivos, permitindo, assim, que um atacante armazene diversos arquivos infectados, invisivelmente, em seu computador.

Eles não infectam os computadores como os vírus ou worms fazem. Em vez disso, um atacante identifica uma vulnerabilidade existente no sistema de destino. As vulnerabilidades podem incluir uma porta de rede aberta, um sistema não protegido ou um sistema com senha fraca do administrador. Após obter acesso ao sistema vulnerável, o atacante pode instalar manualmente, como administrador, o malware. Esse tipo de ataque secreto direcionado não ativa controles automáticos de segurança da rede, como os sistemas de detecção a intrusos.

Identificá-los pode ser difícil, mas há diversos pacotes de software que os detectam. Esses pacotes dividem-se em duas categorias: detectores baseados em assinatura, que procuram arquivos binários específicos, e em comportamento, que procuram elementos ocultos.

(Adaptado de: https://technet.microsoft.com/pt-br/library/dd459016.aspx)

O texto refere-se ao malware

Ao participar de um seminário de segurança cibernética, um Técnico ficou ciente que a indústria de segurança está trabalhando na popularização dos filtros de tráfego para aplicações em nuvem, incluindo serviços de segurança para aplicações web no modelo SaaS, com uma oferta cada vez mais variada e de custo acessível. Estes dispositivos são posicionados em situações estratégicas das redes locais e da nuvem, sendo capazes de detectar pequenas ou grandes anomalias, em relação ao padrão de tráfego, e disparar mecanismos de alerta, proteção ou destravamento de ataques. Um especialista em segurança afirmou que grandes empresas exploradoras da nuvem, como Amazon, Cisco, IBM e provedores de infraestrutura de nuvens públicas ou híbridas de todos os portes estão ajudando a disseminar a adoção deste tipo de dispositivo como forma de mitigação dos riscos nesse ambiente.

O dispositivo mencionado é o

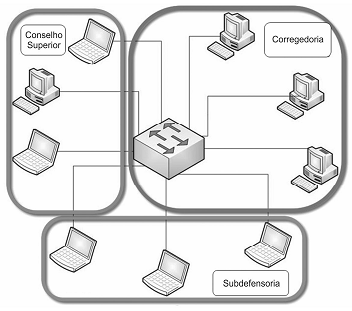

Considere, por hipótese, que a Defensoria Pública possua diversos setores conectados a uma rede local interna e teve um crescimento acelerado que impossibilitou um projeto ordenado de expansão da rede. Os funcionários de cada setor encontram-se dispersos pelos andares da sede. É necessário organizar um domínio para cada setor da Defensoria. Um Técnico sugeriu a configuração apresentada na figura abaixo.

Nesta configuração sugerida pelo Técnico, a rede interna da Defensoria é

REST é frequentemente aplicado à web services para acessar serviços na web. Uma das características do REST é que

Considere as etapas abaixo.

1. O cliente envia um SYN para o servidor.

2. O servidor responde com um SYN-ACK ao cliente.

3. O cliente envia um ACK de volta ao servidor.

Embora estejam simplificadas, estas etapas fazem parte do estabelecimento de uma conexão entre cliente e servidor, usando um processo conhecido como three-way handshake, por meio do protocolo

Um Técnico que utiliza o Google Chrome deseja escolher configurações para melhorar sua experiência de navegação usando serviços da web, como as listadas abaixo.

A. Ativar ou desativar o preenchimento automático de formulários.

B. Permitir ou negar o acesso remoto ao computador.

C. Limpar dados de navegação (histórico, cookies, cache etc.).

D. Gerenciar o modo de navegação anônima.

E. Gerenciar senhas.

F. Gerenciar configurações e certificados HTTPS/SSL.

G. Ativar ou desativar a proteção contra sites perigosos.

H. Definir a pasta onde os downloads serão salvos.

I. Ativar ou desativar a extensão do antivírus embutida no navegador.

Para isso, clicou na ferramenta Personalizar e controlar o Google Chrome, na opção Configurações e, na parte inferior da página, clicou em Avançado. A partir disto, estarão disponíveis as opções para o Técnico realizar o que está descrito em

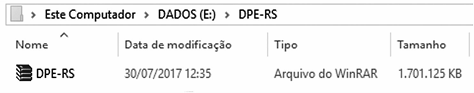

Um Técnico possui no seu computador o arquivo abaixo.

É correto afirmar, que o arquivo DPE-RS

<nome>Paula</nome>

<idade>43</idade>

<datanasc>1974-08-07</datanasc>

A instrução <datanasc>1974-08-07</datanasc> é corretamente descrita em um documento XSD como

Considere o seguinte caso hipotético:

A Defensora Pública Ana Paula está atuando simultaneamente em defesa de várias pessoas que não têm condições financeiras para contratar um advogado particular. Em dois dos processos, ela atua juntamente com seus colegas, os advogados Marco Aurélio e Paulo Sérgio. Na Defensoria Pública não é incomum os advogados trabalharem juntos em mais de um processo.

Solicitou-se a um Técnico criar e relacionar as tabelas DefensorPublico e Cliente, utilizando um Sistema Gerenciador de Banco de Dados - SGBD relacional. Após ler o caso acima, o Técnico afirma corretamente que

Em PHP, um Técnico criou um array utilizando o comando abaixo.

$processos = array(

"Paulo"=>"2000.01.1.000001-5",

"Maria"=>"2017.01.1.000002-4",

"André"=>"2014.01.1.000001-4"

);

Após este comando, criou um laço de repetição que exibiu os dados da seguinte forma:

Nome=Paulo, Número do Processo=2000.01.1.000001-5

Nome=Maria, Número do Processo=2017.01.1.000002-4

Nome=André, Número do Processo=2014.01.1.000001-4

A estrutura do laço de repetição criado foi:

..I.. {

echo "Nome=" . $x . ", Número do Processo=" . $x_temp. "<br>";

}

Conclui-se corretamente que a lacuna deve ser preenchida por

Uma das recomendações do Modelo de Acessibilidade em Governo Eletrônico − eMAG é fornecer âncoras, disponíveis na barra de acessibilidade, que apontem para links relevantes presentes na mesma página de um website. Considere que no final da página há um texto relevante cujo título está delimitado por <a id="info">Informações</a>

Um link Ver Informações na barra de acessibilidade para ir direto ao texto delimitado deve ser criado pela instrução HTML5